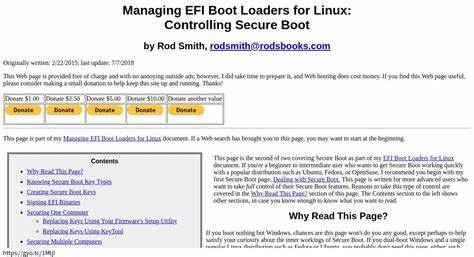

随着计算机硬件的发展,EFI(统一可扩展固件接口)已经成为现代计算机引导过程中的核心组成部分,取代了传统的BIOS系统。在Linux系统领域,正确管理EFI引导加载器不仅关系到系统的启动效率,更涉及安全启动(Secure Boot)机制的应用和控制。安全启动设计用于抵御恶意软件在启动阶段的介入,通过密钥认证确保只能运行被信任的软件。本文将从技术细节出发,带您深入探索如何在Linux环境中有效管理EFI引导加载器,同时掌握安全启动中的密钥控制与自定义签名方法,保障系统安全与稳定。 安全启动的基础是公钥基础设施(PKI),它通过一对非对称密钥实现引导程序、驱动程序和选项ROM的签名验证。计算机固件内预装了多种密钥,其中核心的是平台密钥(PK)、密钥交换密钥(KEK)、数据库密钥(db)以及禁止签名密钥(dbx)。

平台密钥是整个系统引导信任链的顶层关键,持有该密钥的实体对引导过程拥有完全的控制权。数据库密钥用以验证被许可启动的软件的数字签名,而禁止签名密钥则包含被拒绝的软件签名或哈希,确保已知的恶意软件无法加载。 在绝大多数消费者PC中,微软控制的密钥默认嵌入固件,从而允许Windows操作系统安全启动。然而,Linux系统用户面临的挑战是,除非禁用安全启动,否则只能使用已经被微软密钥签名的引导加载器,否则无法通过固件验证。虽然主流Linux发行版如Ubuntu、Fedora和OpenSUSE通过Shim项目为用户提供了预签名的中间引导加载器,简化了兼容过程,但在某些场景下,用户需要更高级别的控制权。 针对希望完全掌控安全启动流程的高级用户,替换并管理自己的安全启动密钥代表了一条更安全且灵活的路径。

通过生成自有平台密钥、密钥交换密钥和数据库密钥,用户不仅能够锁定固件,引导只认可自签名的软件,还能避免来自微软或发行版维护者密钥可能存在的潜在安全隐患和漏洞。比如,Boot Hole漏洞曾暴露出依赖第三方密钥存在的风险。拥有自定义密钥可在很大程度上避免由此类问题引发的威胁。 生成安全启动密钥涉及使用openssl以及efitools等开源工具套件。脚本化的方法可以协助用户一次性生成包含私钥和对应公钥的密钥文件,这些密钥以不同格式(如.cer、.esl、.auth)存储,以兼容不同的固件或管理程序需求。密钥生成后,操作系统用户需小心保管私钥,建议采用加密存储并限制访问,防止私钥泄露导致恶意程序冒充合法软件签名。

签署EFI二进制文件是实现自定义安全启动的另一个关键环节。所有启动的EFI应用程序,包括bootloader、内核映像及驱动程序,必须以新密钥签名,否则在启用安全启动模式下不会启动。使用sbsign工具可以方便地对EFI程序进行签名。签名前需确保二进制文件格式规范,避免旧版本GNU-EFI编译生成的二进制文件因节区错位等问题导致启动失败。同时在签名时,需注意与Shim和SBAT机制的兼容性,确保相应的启动程序能够通过安全策略。 安全启动密钥的部署和管理可以通过多种方法完成。

部分固件厂商提供直观的用户界面,允许通过固件设置加载或清除密钥文件。但由于各厂商实现不统一,且部分固件中该功能不完备,第三方工具KeyTool成为更加通用且灵活的选择。KeyTool可运行于EFI Shell或被注册为引导项,支持加载、删除和保存密钥数据库,甚至允许用户查看和管理单个密钥条目。在实际操作中,建议先备份原有密钥,进入固件设置的Setup Mode后逐步替换平台密钥、密钥交换密钥以及数据库密钥,最后退出保存生效。 对于拥有多台计算机并寻求高效配置的方法的用户,efitools还提供了LockDown程序。该程序可嵌入自定义密钥后编译,随后在目标机器上执行以自动安装或替换安全启动密钥,显著提升批量部署效率。

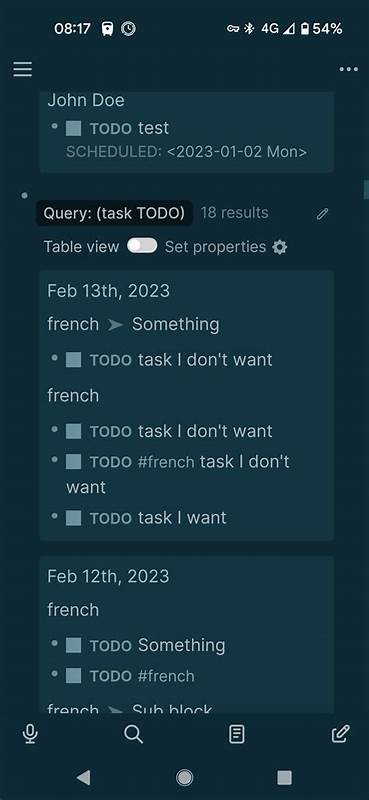

搭配合理的自动化脚本与USB启动介质,专业管理员可轻松实现统一安全启动环境的快速打造。 在Linux系统中,efitools提供的efi-readvar与efi-updatevar工具允许用户在操作系统环境中查看和更新固件变量,包括安全启动密钥。利用这些工具,用户可以判断当前固件所使用的密钥配置,在具备必要私钥的前提下动态添加或替换密钥。需要注意的是,Linux系统对/syse/firmware/efi/efivars目录下的固件变量文件通常设置了“不可变”属性,必须使用chattr命令解除该限制后才可写入。完成后建议恢复锁定,保障系统稳定性。 安全启动过程中维护禁止签名密钥数据库(dbx)的更新至关重要。

微软定期发布dbx更新,注销已知漏洞软件签名或恶意软件哈希。此类更新通常由Windows系统自动管理,但自定义密钥体系下,维护责任由用户承担。为此,用户应分发最新的dbx列表,确保恶意软件签名被正确拒绝。利用efi-updatevar或KeyTool可以手动导入最新的dbx文件,维持系统的完整防护。 完全掌控安全启动虽带来极大安全提升,但伴随而来的配置复杂度、安全密钥管理压力及潜在兼容性问题不容忽视。错误的密钥配置可能导致设备无法启动,甚至使系统陷入启动死循环。

建议用户制定完善的备份策略,保存原密钥和已签名二进制文件,确保在遇到问题时能够迅速恢复系统。此外,某些硬件设备如预启动需要的扩展固件(Option ROM)可能只认可微软或厂商的密钥,完全替换密钥需权衡此类因素。 随着开源工具链的不断完善和安全启动机制的日益普及,Linux用户拥有了更多控制引导与提升安全的手段。正确理解EFI安全启动的密钥体系、签名过程及管理工具,是实现高效且安全系统引导的关键。通过妥善应用自定义密钥及签名策略,用户既能享受安全启动带来的保护,也能根据自身需求灵活配置多重启动环境,进一步保障Linux系统的安全性和可用性。未来,随着更多发行版和硬件对安全启动的支持提升,这一领域无疑将成为Linux生态系统的重要发展方向。

。