近年来对企业和机构安全构成严重威胁的不再只是钓鱼邮件和勒索软件,针对边缘设备与虚拟化管理平台的隐蔽后门正成为攻破高价值目标的新常态。BRICKSTORM是一个高度隐匿的后门家族,被用于对美国境内多个行业展开长期的渗透与窃密行动,尤以法律服务、SaaS供应商、业务流程外包和科技公司为重灾区。该后门及其相关工具链通过在不受传统端点检测覆盖的网络设备与虚拟化管理系统上维持持久访问,显著提升了攻击者的纵深渗透与数据窃取能力。 BRICKSTORM的设计有几个关键点值得安全团队关注。它使用Go语言开发,具备跨平台部署能力,能够在Linux与BSD类设备上运行并提供SOCKS代理功能,便于攻击者通过受害网络通道直接访问内部系统与应用。为规避传统检测,样本经常被混淆并伪装成系统进程或合法组件,通信路径也多样化,既可能利用商业VPN和代理服务作为跳板,也会依靠Cloudflare Workers、Heroku等托管服务和DNS-over-HTTPS(DoH)来隐藏外联行为。

更为危险的是,攻击者在某些事件中已利用零日漏洞或传统配置弱点成功侵入外围设备,从而作为进入企业内部网络的跳板。 针对虚拟化管理层的入侵手法尤为值得重视。VMware vCenter与ESXi主机被证实为攻击优先目标,原因在于它们管理着大量虚拟机并能对虚拟环境执行克隆、快照与挂载等操作,攻击者可以通过克隆关键服务器(例如域控制器、SSO身份提供者和秘密库服务器)来在不启动克隆机的情况下挂载文件系统并提取敏感数据,如Active Directory的ntds.dit或本地证书和密钥。这一手法绕过了在虚拟机启动时才会触发的安全防护,从而最大化数据曝光面。 权限升级与持久化技术同样成熟。威胁组织会在vCenter上部署恶意Java Servlet过滤器(被跟踪为BRICKSTEAL),该过滤器能够在Web登录请求中捕获HTTP Basic认证头并解码出用户名与密码,若组织通过AD集成vCenter则可能直接截取高权限账户。

攻击者还会通过修改init.d、rc.local或systemd等启动脚本,利用sed等工具悄然将后门设为系统启动项,确保在重启后自动恢复访问。此外,也出现了基于JSP的Webshell(SLAYSTYLE/BEEFLUSH)以便通过Web界面接收并执行任意操作,进一步降低了被发现的概率。 在数据窃取阶段,攻击者展现了针对性极强的情报优先级。除了技术公司与研发相关的知识产权外,法律行业被反复锁定,目标多为涉及国家安全或国际贸易争端的案件与通信内容。攻击者会尝试通过Microsoft Entra ID的Enterprise Application获取mail.read或full_access_as_app权限,从而以应用身份批量访问敏感邮箱并导出邮件。对于SaaS供应商,则有明显的动机为通过侵入供应商平台来触达其下游客户环境与数据,形成广谱影响。

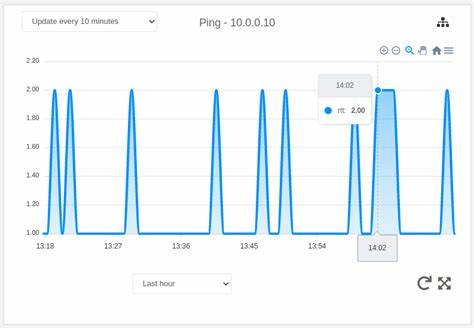

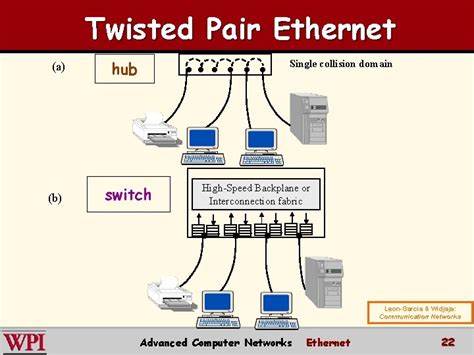

检测与狩猎的难点来自于高强度的运营安全与指标不可复用性。BRICKSTORM相关行动很少重复使用C2域名或样本哈希,导致基于原子IOC的检测易失效。相反,基于TTP(战术、技术、程序)的狩猎策略是更可靠的路径。第一步是建立并持续更新覆盖边缘设备与各类未装载EDR的设备的资产清单,尤其要记录管理接口IP。很多感染事件是因为管理IP直接对外或在堡垒主机外的无节制访问所致。 在技术检测实践上,文件与备份扫描仍然有效。

许多组织通过在备份存储上运行YARA规则或Mandiant等机构提供的扫描脚本发现了BRICKSTORM样本,因为在某些情况下样本会被随后删除,但备份镜像中仍有残留。网络层面的狩猎应重点关注来自管理地址对外的异常连接,尤其是管理接口不应频繁向互联网发起DoH、HTTPS或与Cloudflare、Heroku、Workers等托管服务的通信。对异常的DoH访问、多个不同DoH解析器的使用以及与短期变化的托管IP的并发交互都应视为高风险信号。 在主机取证方面,Windows系统的User Access Log(UAL)与Shellbags提供了关键线索。BRICKSTORM入侵者常常通过被感染的设备发起对Windows主机的网络登录(Type 3),并浏览含有凭据或会话令牌的文件路径。提取和分析Shellbags能显示出哪些文件夹被用户通过资源管理器访问,进而发现异常的UNC路径访问或对浏览器配置、不常见AppData令牌目录及DPAPI密钥存储位置的访问痕迹。

vCenter的vpxd日志也应成为重点分析对象,克隆VM、创建快照或短时创建并删除克隆的记录往往能还原攻击者何时何地提取了敏感映像。 针对Microsoft 365的滥用需要使用统一审核日志来计算和追踪可疑Enterprise Application活动。列举具有mail.read或full_access_as_app授权的应用,核查其是否配置了有效的凭证或证书,然后在审计日志中检索这些应用的client ID所产生的mailitemsaccessed事件,分析来源IP与User-Agent,查找横跨多个地理位置或使用商业VPN/代理服务的会话特征。由于攻击者可能使用商业VPN、代理以及被入侵的SOHO路由器作为出口节点,单凭IP地址并不总能得出结论,但结合账户目标的敏感度和会话ID的跨IP分布可以显著提升可疑性判断的准确度。 强化防御应从减少可被利用的攻击面与提升监测能见度两端并重。首先,原则性地限制边缘设备的互联网访问,只允许其与厂商更新服务和必要的管理域通信;管理接口不应有对内网无控制的访问权限。

其次,对重要虚拟化管理平台执行严格的硬化策略,包括开启vSphere锁定模式、强制Web登录多因素认证、启用只允许已安装组件执行的策略,以及将vCenter和ESXi的日志转发至集中SIEM以便长期保留与关联分析。对于任何托管秘密或凭据的应用,应作为Tier 0资产管理,评估其密钥管理方案并促使厂商采用如TPM之类的硬件隔离技术以降低当底层主机被入侵时密钥被导出的风险。 另外,运维流程也应调整以降低人为配置导致的风险。对临时创建的本地账户实施严格审计与短期有效策略,任何在vCenter或ESXi上启用SSH的行为都应触发告警并要求既有变更管理审批。定期对备份存储运行恶意样本扫描,确保在样本被现场清除后仍有机会发现历史感染。企业应与SaaS供应商和关键设备厂商协作,确保更新策略及时、日志收集能覆盖管理平面,并要求厂商披露其产品默认的外联域名与端口,以便安全团队进行精确的允许列表配置。

最后,从战略层面审视这些入侵事件带来的长期影响。针对法律行业的窃密不仅影响具体案件,还可能泄露委托人隐私与国家敏感信息;对SaaS供应商的渗透可能演变为对大量下游客户的连锁影响;对技术公司的知识产权窃取则会助长漏洞与零日武器的研发。组织需要把对边缘设备、虚拟化管理和秘密托管系统的防护提升到与域控制器与身份提供者同等的优先级,并将狩猎与取证能力纳入常态化运维,以应对长期潜伏且高度隐蔽的对手。 BRICKSTORM事件强调了一个清晰现实:攻击者在不断适应检测策略,转而利用那些传统安全工具覆盖薄弱的设备与管理面。面对这种威胁,只有通过细化资产视图、强化日志与审计、以TTP为核心的狩猎方法以及与供应链的紧密合作,才能打破对手的隐蔽链路,及时发现并清除潜伏在环境中的后门。安全团队应立即评估是否存在未受控的管理接口、是否开启了不必要的服务、并优先对vSphere平台及管理接口实施更严格的访问控制与监测。

。