随着去中心化通信工具的兴起,安全问题日益成为用户和开发者关注的焦点。Bitchat作为一款新兴的去中心化即时通讯软件,因其理念创新和技术尝试而备受瞩目。但是,深入分析其安全架构后发现,Bitchat在身份验证机制方面存在严重缺陷,导致其极易受到中间人攻击(MitM)的威胁。该问题不仅暴露了Bitchat协议在安全设计上的显著不足,也反映出当前去中心化通信领域在身份认证方面普遍存在的挑战。本文将从技术层面详细解析Bitchat的身份漏洞及其引发的安全风险,并探讨成熟的安全通信协议如何应对类似问题,为用户和开发者提供切实可行的参考。 Bitchat的安全机制设计初衷是通过去中心化的方式实现消息加密和身份验证,试图打破传统中心化服务的限制。

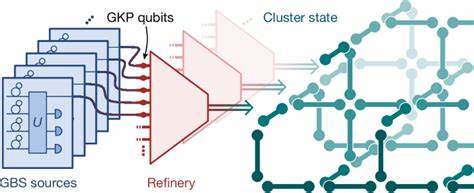

但现实情况却显示,Bitchat的身份密钥系统几乎没有真正认证的功能。其使用的32字节公钥只是作为一个“装饰”,在通信过程中被当作一个不透明的字节块来交换。虽然协议中存在身份密钥和临时密钥对的概念,但没有任何机制来确保证明这些密钥对的合法归属,也没有用户之间有效建立信任连接的流程。换句话说,Bitchat的身份验证功能只是形式大于内容,并无法阻止恶意攻击者冒充他人身份。 对于任何一个安全的通信系统来说,身份验证和信任建立是其最核心的基石。用户必须能够确信自己正在和真正的通讯对象交流,并排除冒名顶替的威胁。

而Bitchat的漏洞就是缺少了这部分最基本却又最关键的信任验证环节。攻击者可以轻松截获身份密钥,并利用“收藏夹”功能发起中间人攻击。具体攻击流程为,攻击者替换了真正联系人的身份密钥,同时使用自己生成的临时密钥对进行通信。Bitchat客户端因无法验证临时密钥和身份密钥间的关联,便错误地将攻击者识别为受信任的联系人,导致用户信息被泄露。即使之后真正的联系人上线,用户仍然处于被动接收错误身份的危险状态。 此类中间人攻击的后果极为严重,尤其是在敏感信息交流场景下更是致命。

泄露的秘密、密码甚至个人隐私数据都可能被攻击者轻松获取,给用户带来难以估量的损失。Bitchat作为一个仍在开发中的项目,此类基础的安全缺陷不仅限制了其在实际环境中的应用,也提醒整个行业,去中心化通信的安全设计需要更多谨慎和专业知识。 对比之下,已有多款安全通信协议和系统通过多年的攻防磨炼,建立了更为可靠的身份认证和加密机制。例如Signal协议以其完善的身份验证和端到端加密广受认可,确保了用户之间可信通信环境。Noise协议框架则以灵活可配置性著称,支持构建支持前向保密和认证的安全通道。此外,OTR和诸如Briar、Reticulum等去中心化项目也提供了不少成熟的设计思路和实践经验。

针对Bitchat当前面临的身份信任难题,开发者应考虑借鉴和复用这些经过实践检验的加密工具和协议,避免自行设计未经审计的新方案导致安全隐患。 建立安全的身份验证系统不仅仅是技术挑战,更涉及用户体验和信任的构建。类似二维码扫描、预共享密钥、视觉指纹比对及第三方信任认证等手段,是提升身份真实性验证的有效方法。然而,视觉指纹验证的安全性也存在隐患,比如过去在Telegram版本中发现的SHA1截短导致的生日攻击风险,说明任何手段都需经过严密评审和反复验证。 因此,Bitchat若希望成为真正安全的去中心化沟通工具,必须从安全基础做起,重视身份的真正认证而非表面装饰。项目组应积极引入端到端加密和成熟的身份认证协议,完善用户信任链条,并加强在安全设计上的透明度和社区审计。

与此同时,用户应保持警惕,避免在安全机制未成熟的应用中传递敏感信息,等待更为完善和成熟的安全更新发布。 总体来看,Bitchat的身份漏洞反映了当下去中心化通信领域共同面临的挑战。即便是引入创新技术和理念,也不能忽视基本的安全原则。可信身份和信任认证是保护用户隐私和通信安全的根基,没有健全的身份体系,任何加密本身都难以发挥应有保障作用。业界需要携手借鉴成熟协议,认真对待安全问题,确保去中心化通信真正为用户带来私密且可信赖的交流保障。 在未来,随着对抗攻击手段和网络威胁的不断提升,去中心化通信工具的安全设计将面临更多考验。

Bitchat现阶段暴露的问题应当成为行业的警钟和宝贵的机会,推动安全研究和实践不断进步。只有真正重视身份验证和信任机制,结合先进协议和严谨的开发流程,才能实现既去中心化又安全可信的通信愿景。总之,身份是去中心化通信中最难啃的骨头,而攻克它,才是真正让通信“安全无忧”的关键所在。