在云计算时代,AWS(亚马逊云服务)以其灵活度和强大功能成为众多企业的首选云平台。然而,在享受灵活性的同时,安全风险也日益突出。作为AWS安全管理的重要环节,身份与访问管理(IAM)的权限控制直接关系到整个云环境的安全防护效果。最小权限原则(Least Privilege)作为信息安全的基石,主张用户和角色只拥有完成工作所需的最低权限,防止权限滥用和潜在威胁。尽管这一原则普遍被认同,但在实际应用中,如何有效地实施和维护最小权限策略常常成为IT团队面对的一大挑战。本文将围绕如何在AWS IAM中推动最小权限的实施,通过使用IAM Access Analyzer、权限最后访问数据以及自动化工具,逐步剖析传统权限管理中存在的问题,并演示如何借助技术和流程优化,保障环境安全的同时提升管理效率。

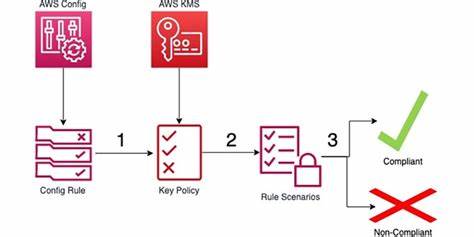

最小权限理念听起来简单,但为何在AWS IAM环境中难以落地?主要原因在于AWS IAM本身的设计极为灵活,支持极其细粒度的权限定义以及多样化的资源访问方式。企业在初期搭建云环境时,往往为了快速实现业务需求,采用了较为宽泛的权限配置,诸如s3:*, iam:*或ec2:*这样的通配符权限频繁出现。这类权限虽然便捷,却极大增加了安全风险。此外,随着时间推移,团队规模扩大和业务复杂度增加,权限逐渐累积膨胀,出现大量过时和未使用的权限角色,不仅加大了权限审计难度,也导致潜在的攻击面扩大。 首先,有效实施最小权限需从清晰识别权限使用状态开始。AWS IAM Access Analyzer为解决权限过度开放问题提供了有力工具。

它通过自动分析账户中资源的访问策略,帮助发现对外部实体开放的资源。例如,某些S3存储桶可能被意外设定为公共访问,或者某些KMS密钥被共享到其他AWS账户。这些隐蔽的外部访问点往往成为攻击者的突破口。开启IAM Access Analyzer后,系统会自动扫描账号内所有支持的资源并生成详细的发现报告,协助安全团队快速识别和关闭不必要的外部访问。 仅检测外部访问还不够,内部权限滥用同样危险。为此,分析角色和用户的实际权限使用情况显得尤为关键。

AWS提供了“权限最后访问”(Service Last Accessed)数据,能够准确显示某个IAM角色或用户对各项服务的具体访问时间。通过调用AWS CLI生成并获取报告,安全团队可以得知哪些服务权限长时间未被使用。基于这一信息,团队能够合理裁剪策略中冗余或未使用的权限,真正精简成“干净”的最小权限集,降低潜在风险。 权限使用数据虽然指导意义重大,但仅依赖静态报告难以做到持续优化。为了进一步细化权限配置,结合CloudTrail日志监控与IAM策略模拟器的使用至关重要。CloudTrail负责记录角色调用的API详细信息,通过分析这些实际调用的数据,可以验证权限是否存在冗余或缺失。

随后,IAM授权策略模拟器可模拟不同的策略配置,测试关键操作的可行性,确保精简后的权限策略既满足业务运行又减少安全隐患。虽然这个过程繁杂耗时,但正是驱动最小权限真正落地的关键环节。 在最小权限管理中,不仅要关注已有权限的合理性,还要实时监控权限的异常变更行为,以防止意外或恶意的权限升级。借助AWS EventBridge与CloudTrail结合,可实现对IAM策略创建、附加策略、权限范围扩展等关键事件的实时捕获。一旦检测到添加了带有通配符的策略、角色被赋予管理员权限或者突然启用了新服务访问,系统可以及时发出告警至SNS、Slack或集中日志平台,确保安全团队能第一时间采取措施遏制风险。 虽然上述流程能有效推动最小权限的实施,但频繁的手动审计和权限调整既繁琐又容易出错。

通过自动化技术,可以大幅提升效率与准确度。借助AWS Lambda函数,可以定期调用生成权限最后访问报告,自动解析结果并通过邮件或团队聊天工具通知安全人员。进一步,自动化脚本还可根据特定规则,例如检测到开发角色含有iam:PassRole权限,自动生成工单请求复核和调整。这样的自动化闭环不仅减少人工成本,还增强了安全事件响应的时效性和可控性。 持续实施最小权限,应视为一个动态优化过程,需要权限定义、审计、监控和自动化管理多方面协同推进。通过IAM Access Analyzer清理外部访问风险、借助权限最后访问数据精简权限、结合CloudTrail和策略模拟器进行微调,再辅以实时事件监控和自动化审计机制,企业不仅能大幅降低云环境的安全隐患,还能提升权限治理工作的效率和规范性。

总之,最小权限策略的推行远非一蹴而就,而是需要理论结合实践、技术与流程并驾齐驱。通过深入理解和充分利用AWS原生工具及自动化能力,安全团队可以在多变复杂的云环境中实现高效而精准的权限管理,让云上安全防线更加坚固。未来,随着云平台功能不断演进,最小权限理念也将不断深化,期待更多创新技术和方法助力企业构筑更加安全智能的云端生态。