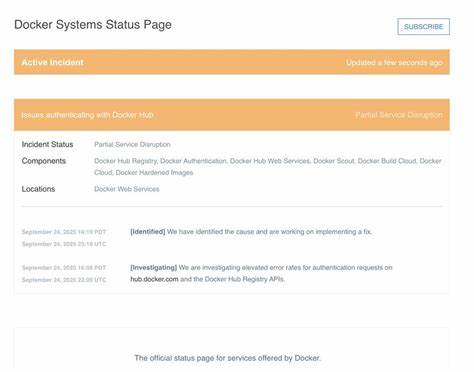

随着容器技术的广泛应用,DockerHub作为全球最大的容器镜像存储与分发平台,一直承担着至关重要的角色。然而,近期DockerHub出现了验证(Auth)相关的故障,导致大量用户无法正常拉取镜像,严重影响了开发和生产环境的稳定运行。本文将深入解析此次DockerHub认证失败的原因、表现、影响范围,并提供有效的应对和优化策略,帮助用户快速恢复正常使用,保障容器化工作的顺利进行。 DockerHub认证故障的根本原因主要源于身份验证机制的异常。错误信息"UNAUTHORIZED"以及提示"authentication required"成为此次事件的典型标志。简单来说,Docker客户端在尝试从库拉取官方镜像,如"library/golang"时,无法通过DockerHub的身份验证系统。

这一现象表明用户请求未获得授权,导致镜像无法成功下载。 为何会发生认证错误呢?这背后可能涉及多种因素。一方面,DockerHub自身的认证服务可能经历了短暂的故障或者升级维护,造成验证请求无法及时响应。另一方面,令牌失效、用户凭证错误、权限配置问题及访问请求频率达到限制均可能引发这一情况。此外,网络环境波动也可能导致身份验证请求未能顺利完成。 认证失败给开发者和运维人员带来了显著的困扰。

镜像拉取受阻直接阻断了构建和部署流程,尤其在持续集成和持续交付(CI/CD)场景中影响尤为显著。开发环境中无法快速获取最新镜像,导致测试与调试效率下降,甚至可能引发项目延期。生产环境中,容器启动失败可能带来服务不可用,影响最终用户体验。 随后,Docker官方以及社区积极响应,通过状态页面及时更新事件进展,并提供临时解决方案。用户被建议查看个人访问令牌的有效性,确保使用最新的认证凭据。同时,调整拉取频率以规避访问限制,或采取镜像缓存策略,减少对DockerHub的依赖也是有效的缓解措施。

面对这种认证故障,用户自身可以采取多维度的优化措施。首先,定期更新Docker客户端和相关工具,确保兼容最新认证机制,降低因版本不匹配导致的失败概率。其次,合理配置Docker认证令牌,启用自动续期机制,避免令牌失效时间过长。此外,结合私有镜像仓库,将关键镜像同步至本地或企业内部仓库,降低对公共DockerHub的依赖,提升整体系统的鲁棒性和响应速度。 在企业级应用中,构建完整的镜像管理策略显得尤为重要。合理划分镜像仓库权限,严格管控访问权限,使用角色绑定和多因素认证增强账户安全性。

通过监控和告警机制,及时发现认证异常,确保问题能够在萌芽阶段得到处理,减少对业务的冲击。 这次DockerHub的认证故障也为行业敲响警钟。鉴于云服务和开源平台的复杂性日益增加,用户应建立多层次的风险管理体系。选择具备高可用设计的镜像仓库产品,支持快速切换和容灾恢复。利用镜像拉取加速器和镜像代理服务,提升访问速度和稳定性。值得关注的是,越来越多的企业开始构建混合云或多云环境的容器镜像管理方案,以避免单点失败风险。

从技术发展趋势来看,容器生态系统正不断演进,安全和认证体系的完善成为重点。DockerHub及类似平台持续加大对OAuth、JWT等现代认证协议的支持,提升身份验证的安全性与便捷性。同时,社区也在推动通过托管SDK和自动化工具简化认证流程,减轻开发者和运维人员的负担。 对广大开发者而言,面对DockerHub认证故障时应保持冷静,优先查明是否为自身配置或凭证问题,再观察官方状态公告以判断是否属于平台故障。提高日志监控和异常诊断能力,增强对容器全生命周期的掌控度。学习和掌握多样化的镜像管理技术和工具,为未来可能出现的类似问题做好充分准备。

总结来看,DockerHub认证故障对容器生态系统产生了短期冲击,但也推动了整体安全防护和镜像管理水平的提升。通过合理的身份验证策略、多样化的镜像仓库架构以及全面的风险管控,用户完全能够有效抵御此类事件的影响,保障业务稳定持续运行。未来,随着技术的不断进步,DockerHub及相关平台将更加完善自身能力,为整个云原生和容器化时代提供更强有力的支撑。 。