随着数字化转型深入企业核心,数据备份与保护的重要性日益凸显。Hewlett Packard Enterprise(简称HPE)近日发布了针对其StoreOnce数据备份与重复数据删除解决方案的一系列安全补丁,解决了包括远程认证绕过在内的多个严重安全漏洞。此次补丁不仅提升了StoreOnce的系统防护能力,也为用户防范潜在的网络攻击风险提供了坚实保障。HPE StoreOnce作为一款被广泛使用的备份硬件与软件产品,主要服务于企业级用户,其安全稳定运行关系到关键业务数据的安全存储与保护。因此,发现并快速修复系统内的安全缺陷对于保障企业信息系统安全至关重要。本次安全事件的核心漏洞编号为CVE-2025-37093,是一个评分高达9.8(CVSS)的关键认证绕过缺陷,影响所有4.3.11版本之前的StoreOnce软件。

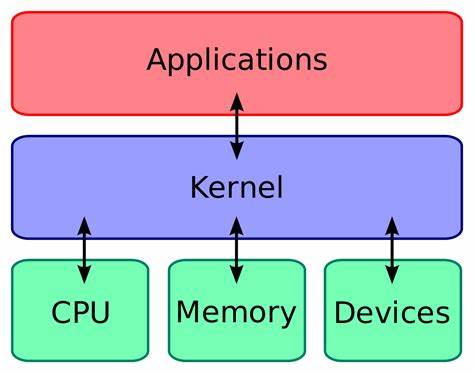

漏洞根源于系统中machineAccountCheck方法的身份验证算法设计不当,致使远程攻击者无需有效凭据即可绕过认证机制,获得系统访问权限。根据Zero Day Initiative(ZDI)公开的信息,匿名安全研究人员于2024年10月31日向HPE报告了该漏洞。通过该漏洞,攻击者不仅能够绕过登录认证,潜在结合其他漏洞实现远程代码执行、任意文件删除、服务器请求伪造(SSRF)及敏感信息泄露等严重后果。补丁中包含的另外七个相关漏洞同样具备高风险特性,如远程代码执行和目录遍历,极大地提升了攻击面广度。例如,CVE-2025-37089、CVE-2025-37091、CVE-2025-37092以及CVE-2025-37096均为远程代码执行漏洞,攻击者可借此在受影响系统上执行任意命令;CVE-2025-37094与CVE-2025-37095则允许攻击者通过目录遍历达到任意文件删除及敏感信息泄露的目的。由于这些漏洞相互关联并可组合利用,攻击者具备了完全控制受影响StoreOnce设备的可能,进而对企业存储数据安全构成严重威胁。

HPE在发布安全公告中提醒所有StoreOnce用户务必尽快应用补丁,避免潜在攻击带来的数据和业务损失。值得关注的是,除了StoreOnce漏洞外,HPE还同时解决了Telco Service Orchestrator与OneView产品中的多项高危缺陷,包括基于Apache Tomcat和Apache HTTP Server的安全问题。这进一步体现了HPE对旗下关键产品安全保障的重视。虽然目前尚无证据显示针对上述漏洞已发生大规模主动攻击,用户不可掉以轻心。安全领域的最佳实践要求及时更新补丁,减少漏洞暴露时间,提升整体安全防御能力。对于依赖StoreOnce解决方案保障数据安全的企业来说,需结合安全运维策略,持续监控系统异常行为,及时响应潜在威胁。

此外,强化身份认证机制、合理配置访问权限、定期审计日志均可在一定程度上降低类似攻击风险。在当前网络安全形势高度复杂多变的环境下,厂商与用户的协同合作尤显重要。HPE及时披露漏洞信息并快速提供修复方案,有助于行业整体防护水平提升。用户也应重视系统安全,采用多层次、多维度的防护手段保障关键资产安全。通过此次事件,企业可提升对身份认证漏洞各类风险的认知,反思传统认证算法设计的潜在不足,推动安全架构创新。未来,人工智能与自动化安全运维技术有望助力更高效发现和修复系统漏洞,保障信息系统持续稳定运行。

综上,HPE此次针对StoreOnce的安全补丁发布不仅是修复单一缺陷,更展现出企业对保障用户数据安全的坚决态度。及时了解漏洞详情、准确评估安全风险、迅速部署修复措施,是维护企业数字资产安全与稳定运营的关键所在。企业应将安全作为数字化转型的重要基石,持续提升网络防护能力,抵御不断演化的威胁挑战,推动业务健康可持续发展。