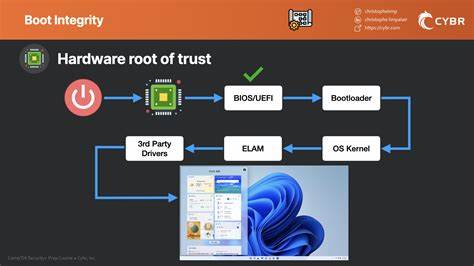

随着网络攻击技术的日益复杂与多样化,保护关键基础设施和云平台的安全成为当今信息技术领域亟待解决的难题。尤其在教育、医疗和公共服务等领域,既要保证系统安全,又不能阻碍现代化开发效率,成为了平衡发展的关键课题。AWS推出的Bottlerocket作为一款专注于容器环境的最小化Linux发行版,以其独特的安全架构吸引了广泛关注。它通过UEFI安全启动(Secure Boot)和dm-verity等多重技术,实现了从硬件层到用户空间的全面加密验证,打造出一条坚不可摧的信任链。本文将深入探讨Bottlerocket的启动过程,揭示其如何在保证安全的同时支持现代云原生应用的运行。首先必须理解的是UEFI安全启动的基本原理。

作为一种基于统一可扩展固件接口的规范,UEFI Secure Boot通过内置的公钥基础设施(PKI)体系,对引导过程中的每一个软件组件进行数字签名验证,确保只有经签名授权的软件能被执行。这种实时验证方式决定了系统启动阶段的严格安全姿态,任何未通过验证的组件都会直接导致启动中断,从而有效防止恶意代码渗透。启动链中的信任根基源于UEFI固件中存储的关键数据库,包括平台密钥(PK)、密钥交换密钥(KEK)、签名数据库(db)和禁用签名数据库(dbx)。平台密钥作为最高信任根,负责对密钥交换密钥进行签名管理,而签名数据库存放了所有被信任的启动组件签名证书,禁用签名数据库则列出了所有已被废除或禁用的签名列表,确保系统能动态应对潜在安全威胁。与传统Linux发行版常采用微软签名的shim启动器不同,Bottlerocket选择了独立自签名的路径。通过其构建工具twoliter,用户可生成适配自己需求的安全启动密钥,并需在UEFI固件中安装对应证书以启用安全启动。

AWS发行版则依赖AWS自身签名链。这种设计确保只有拥有特定密钥的代码能够启动,有效杜绝了第三方密钥被滥用的风险,同时大幅缩减了信任链中的攻击面。然而,自签名方案也带来了运营上的复杂性——维护安全密钥和在设备固件中安装证书成为必要流程,适合对启动链掌控要求极高的组织。深入Bottlerocket的启动验证流程,可以看到其多层次、细致入微的安全实现。启动首先由UEFI固件验证自签名的shim启动器,shim启动器中嵌入了供应商证书,并安装了UEFI验证协议,使得后续所有加载的镜像都必须通过实时签名验证。shim利用UEFI的LoadImage和StartImage协议钩子持续对启动链中后续阶段的镜像进行签名验证,极大地提高了验证的可靠性与灵活性。

随后,GRUB作为二级引导程序,其配置文件grub.cfg内包含了关键的启动参数和dm-verity根哈希值。为了防止配置文件被篡改,GRUB内置了GPG公钥,用于验证配置文件的签名,从而保障启动参数的完整性和可信性。内核映像加载时通过shim安装的协议进行严格签名验证,确保内核代码的真实性。Bottlerocket在启动设计上大胆摒弃了传统的initrd/initramfs机制,而是选择直接挂载经过dm-verity保护的只读根文件系统。常见Linux发行版使用initrd进行根文件系统解密和挂载,这不仅增加了攻击面,也带来了复杂的权限提升和root切换风险。Bottlerocket通过内核直接加载并启用dm-verity模块,将根文件系统设置为只读且不可变。

dm-verity通过构建基于SHA256的Merkle树对磁盘块级文件系统数据进行哈希验证,确保任何修改都能被即时检测。文件系统的根哈希值在GRUB配置文件中签名保护,并传递给内核进行验证,保障了从启动到运行阶段文件系统内容的完整性。这样的架构带来了强大的安全特性,即使攻击者获得系统root权限,也无法更改基础操作系统文件,无法植入持久性后门,且任何尝试篡改都将导致内核陷入恐慌状态,阻止系统启动。Bottlerocket凭借自包含的信任体系实现了真正的不可篡改操作系统,显著提升了云容器主机的安全保障级别。在保障系统完整性的同时,Bottlerocket也带来了运维理念上的革新。传统Linux系统可以通过SSH登录进行临时修补或配置修改,而Bottlerocket的构架要求所有配置必须通过API或预置用户数据方式完成,系统更新则是通过替换整个系统映像的方式进行。

这种思路虽然在初期带来一定学习成本,但有效避免了配置漂移和“雪花服务器”的问题,使环境更加统一和可管理。此外,Bottlerocket的运行环境必须基于支持UEFI安全启动的现代硬件,要求固件支持用户自定义密钥的安装,这在某些封闭厂商设备中可能存在限制。完善的密钥管理体系和自动化流程对于大规模部署和运维至关重要。总的来说,Bottlerocket通过结合UEFI Secure Boot和dm-verity的多层加密验证实现了启动过程的安全链条,从硬件固件到用户空间均采取了严格的可信机制。其设计不仅消弭了传统Linux在启动与文件系统安全上的众多薄弱环节,还为容器化和云原生环境的安全提供了坚实基础。对于追求高合规性和安全标准的企业而言,Bottlerocket提供了一条可行的技术路径。

未来,随着对硬件可信计算模块(TPM)的集成以及运行时安全防护的增强,Bottlerocket有望在云操作系统领域继续引领安全实践,助力开发者和企业在不牺牲效率的前提下,构建更加稳固可信的数字环境。