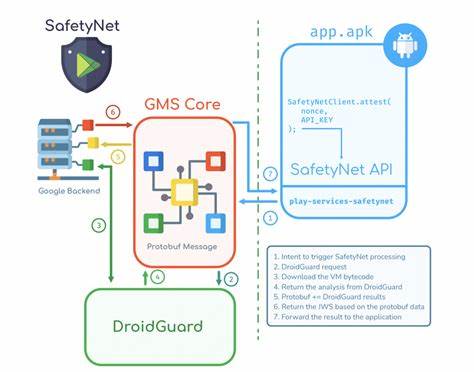

近年来,移动安全防护技术不断进化,谷歌作为Android生态的核心推动者,不断强化设备与应用的完整性保障。早先广泛采用的SafetyNet机制于2024年逐渐被更新替代,谷歌带来了基于虚拟机的新方案——PairIP。该机制通过独特的虚拟机架构与深度字节码校验,提高了防篡改和逆向的难度,成为移动安全领域的新热点。本文将从技术原理、逆向分析实践与潜在挑战多角度,全面剖析PairIP的内在机制与其对安全行业的深远影响。谷歌早前发布的SafetyNet体系依赖一套名为DroidGuard的虚拟机,执行专属的字节码以检测设备是否被破解、刷机或注入恶意代码。客户端向谷歌后端发送带有随机数的请求,后端结合DroidGuard得出的结果输出一份包含ctsProfileMatch和basicIntegrity的JSON Web令牌。

该令牌基于多层检测逻辑,涵盖快速验证根权限、模拟器状态等基础校验,同时结合复杂的虚拟机运行环境完成深入设备安全分析。虽然SafetyNet为Android应用安全提供了有效支撑,但其局限也逐渐显现,面对日益复杂的攻击手法,谷歌设计了全新的PairIP体系进行替代。PairIP不同于传统依赖独立Attestation模块的方案,它通过一个名为libpairipcore.so的本机动态库来实现完整性检测。核心思想是将部分Java代码剥离出应用主结构,通过该动态库中的虚拟机引擎执行专属的字节码,以此达到复杂的防护效果。该虚拟机通过执行自定义字节码达到代码混淆与防篡改目的,同时利用多种反篡改手法保障完整性。bytecode文件以加密形式存储于应用的assets目录,由虚拟机通过executeVM方法动态读取和执行。

值得注意的是,executeVM方法并非简单定义于native库中,而是动态注册于JNI环境,通过RegisterNatives机制绑定,使得虚拟机可以与Java程序无缝交互。利用Frida等动态分析工具,可在运行时hook libpairipcore.so库,结合Stalker API快速定位RegisterNatives调用点,进而确定executeVM方法的内存地址并导出对应代码。通过dump运行时库文件,安全研究人员能够详细审视虚拟机的执行逻辑及字节码处理流程。深入研究虚拟机执行单元结构,可以发现PairIP设计了类似传统VM的入口预处理模块,核心的Fetch-Decode-Execute(FDE)循环以及基于switch-case的指令分发机制。指令执行过程中,采用了Fowler-Noll-Vo(FNV-1)哈希算法校验字节码的完整性,确保修改尝试被快速检测和拦截。FNV-1哈希的offset basis常数与prime常数在各个opcode处理函数中反复出现,成为校验的关键标识。

虚拟机并非完全遵循经典的基于硬件堆栈的模型,而是采用一种混合型执行架构,利用内存中的特定数据结构模拟堆栈行为,优化指令解析与数据操作。线程安全方面,虚拟机借助pthread_once和互斥锁机制管理内存分配,确保多线程环境下内存使用的同步与安全,避免竞态条件和重复分配。分析字节码文件时,起始处常见魔数标识被采用跳过处理,字节码内容包含一系列经过异或处理的数据字段和结构化偏移,通过串联读取与hash比对实现验证。由于PairIP的字节码及指令系统在每次编译时都会动态变化,使通用的解码方法变得困难,逆向工程师需要结合具体版本进行针对性研究。谷歌通过将Java层代码核心片段转化为虚拟机字节码并隔离执行,极大地增加了篡改的门槛,提升了应用的抗调试抗篡改能力,同时避免单纯依赖服务后端的Attestation方式带来的延迟和复杂度。由于executeVM方法由native库通过动态注册和多个层次的防护技术封装,使得静态分析和传统逆向方式难以直接理解其内部逻辑。

借助动态分析流程,研究者可以从运行时的寄存器状态变化、指令跟踪和函数调用入手,逐步还原虚拟机的操作流程和关键算法,为破解与安全加固提供理论依据。此外,配合公开的相关项目和工具,可实现部分自动化的字节码提取与模拟执行,推动对PairIP的深层理解。尚未破解的虚拟机字节码机制及动态生成的opcode表成为当前挑战,未来的安全研究将在逆向解密性能、反混淆策略及模拟环境搭建方面展开更多探索。谷歌通过推出PairIP,成功将移动设备的完整性保护推向了新高度,结合虚拟机与哈希验证保障,强化了对恶意操控和调试的防御。对开发者来说,理解PairIP的运作逻辑有助于更有效地设计安全应用,防范潜在的攻击。对安全研究员而言,则开启了一场技术与智慧的竞赛,推动逆向工程、动态分析和自动化工具发展。

展望未来,随着移动安全技术的不断进步,PairIP的设计理念和实现细节必将为更多防护机制提供借鉴,推动Android生态安全体系持续完善与革新。