近年来,随着移动应用的广泛普及,安卓生态系统中的安全机制也日益重要,尤其是证书透明度(Certificate Transparency, CT)作为保障安全连接的关键技术,引发了开发者和用户的广泛关注。然而,近期由于证书透明度的日志列表更新出现了结构性问题,导致众多安卓应用无法正常连接服务,严重影响了用户体验和应用的稳定运行。本文将全面剖析证书透明度问题的技术细节、引发的主要影响,并探讨多种切实可行的应对方案,帮助开发者快速恢复应用功能,保障业务连续性。证书透明度的核心目标是通过公开和审计证书颁发流程,有效减少伪造证书和中间人攻击的风险,从而提升HTTPS连接的安全保障。安卓系统中的许多应用均集成了证书透明度验证机制,依赖一组预定的日志服务器(log servers)提供最新的可信证书信息。这些日志服务器通过定期更新的日志列表(JSON格式)向客户端披露有效的证书记录。

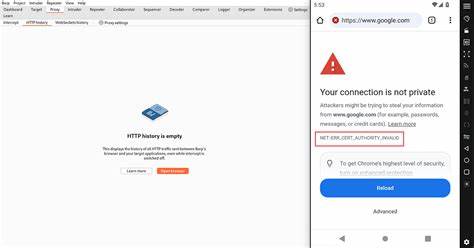

近期,一次关键的日志列表更新引入了包含空日志数组的条目,引发了应用端在解析时的异常崩溃。具体表现为更新后的log_list.json文件中部分log字段出现空数组(logs: []),而当前安卓端的解析模块未能妥善处理这一情况,造成在反序列化过程中的参数校验失败,发生java.lang.IllegalArgumentException异常,最终触发连接无法建立。该问题不仅导致应用启动时失败,更使所有基于此库验证连接的网络请求全部报错,从而严重阻断了应用正常访问网络资源的能力。在GitHub相关项目issue中,多个开发者反馈此现象普遍存在,开源库的核心维护者也表达此为设计缺陷,建议优化库的容错能力,避免因日志列表更新失败致使整个请求链路失效。除了代码层面的解析错误,问题还暴露了客户端应对证书透明度日志更新的策略不足,本应设计为若日志列表更新连续失败多日,仅影响日志验证功能,避免阻断正常业务连接。当前机制阈值设置较低,导致应用仅因短暂更新异常即全面失能,这在实际生产环境中极不可取。

面对该严重的应用连接危机,开发者和运维团队面临不少挑战和抉择。首先,可考虑强化应用中证书透明度库的兼容性和容错机制,对日志列表中空字段或异常结构作容忍性解析,确保单次异常不会蔓延为全局阻断。其次,迅速回滚至此前版本的日志列表数据,或引入本地缓存策略,避免完全依赖实时更新。与此同时,部分开发者选择暂时关闭该安全功能保障应用基本可用,尤其是在紧急修复窗口不足的情况下。另一方面,社区和维护者呼吁谷歌及相关机构加快响应,完善证书透明度日志格式规范,确保未来更新具备向后兼容性。也建议构建更完善的推送和告警机制,让应用在日志更新异常发生时能及时感知并自动降级处理,而非直接崩溃。

同时,团队应积极参与官方Issue跟踪,将问题透明化,借助社区力量促进问题尽快修复。面对频繁的证书透明度更新风险,安卓应用开发者应建立稳健的安全验证体系,将证书透明度视为整体安全防护链条的组成部分,而非孤立模块。除了依赖日志列表,也推荐结合多重证书验证手段和应用级策略结合使用。例如增加自定义校验逻辑、引入动态配置下发、或使用云端安全检测以补充客户端验证。如此既能借力官方安全数据,又增强自身弹性和适应能力。随着应用安全威胁日益复杂,证书透明度仍将是维护HTTPS信任体系的重要基石,但如何在保证严格安全性的基础上兼顾高可用性和用户体验,是安卓生态乃至整个移动互联网必须着力解决的痛点。

开发者应当通过持续的技术投入和社区协作,共同推进库的成熟与升级,避免未来类似事件重演。同时建立快速响应机制和多层备援策略,最大限度减少突发事件带来的业务中断风险。用户角度而言,虽然底层证书验证机制较为技术性,普通用户难以直观感知,但其稳定性直接关系到应用网络连通性。一旦出现因日志格式问题导致的连接失败,用户体验将大幅下降,激增的负面评价可能对应用品牌造成长远影响。因此,维护可靠的证书透明度机制,促进技术的持续完善,不仅是开发者的责任,也关乎消费者权益。未来,随着安卓平台安全策略持续快速演进,预期相关证书透明度的规范将更趋健全,各方协同努力下应用生态会愈发稳健。

当前事件虽带来短暂挫折,却为行业敲响警钟,强调版本兼容、容错和自动降级设计的重要价值。总结来说,证书透明度日志列表更新引发的安卓应用无法连接问题,体现了软件依赖链中安全与稳定的博弈,通过多方协作调整和优化架构设计,开发者可守住用户信任底线,推动移动应用环境更安全、更流畅。持续关注官方修复进度,升级依赖库版本,以及实现代码层面的弹性处理,是当前紧急阶段减少影响关键所在。未来推荐研发更灵活的证书验证逻辑设计,赋予应用更强的适应性,保障网络安全机制在遇到更新异常时依然能够维持核心功能,让用户享受既安全又稳定的移动互联网服务。