随着网络安全威胁的不断演进,企业面临的攻击手法也愈发狡猾和多样化。近年来,钓鱼攻击作为黑客入侵的主要手段之一,其影响力和危害性不断扩大。2025年,安全研究人员发现金融、能源、电信等多个行业正遭受一种名为Salty2FA的新型钓鱼套件攻击。该工具不仅能够窃取用户凭据,更具有绕过多重双因素认证(2FA)机制的能力,给企业安全带来前所未有的挑战。 Salty2FA的出现,标志着钓鱼即服务(Phishing-as-a-Service,PhaaS)平台的发展迈入新阶段。它通过高度自动化的攻击链,从恶意邮件发送、仿冒登录页面到2FA验证码截获,形成了一个几乎完整的多阶段攻击闭环。

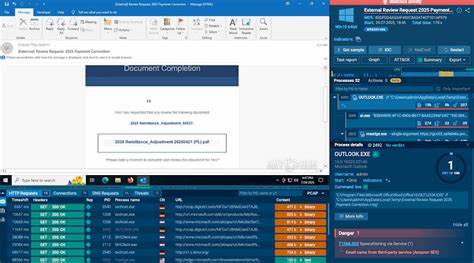

尤其是其在多种2FA认证方式上实现绕过,使得传统依赖短信、语音或推送通知的双重验证措施失效,从而大幅提升攻击成功率。 该钓鱼套件已被观察到在美国和欧洲范围内展开大规模攻击,涉及的目标行业涵盖金融、医疗、政府、物流、IT咨询、教育、化工、制造、房地产等多个关键领域。其作案手法十分巧妙,攻击邮件通常伪装成紧急且合理的业务通知,例如"支付纠正请求"或"账单复核"等,诱使员工放松警惕并点击链接。链接被引导至仿冒微软登录页面,页面外层通过Cloudflare等服务进行多重验证以规避安全扫描和自动过滤。 受害者一旦输入账户信息和2FA验证码,数据便被实时传输至攻击者服务器,实现完整的账户接管。与传统钓鱼不同的是,Salty2FA不仅停留于凭据窃取,更通过截获短信、推送通知甚至语音验证码,实现多因素认证的全面绕过,令企业防线形同虚设。

对企业安全运营中心(SOC)而言,应对Salty2FA意味着转变防御策略,将重点从依赖静态指纹(如域名黑名单、文件哈希等)转向行为检测。自动化沙箱环境具备极大优势,能够模拟攻击流程,实时揭示钓鱼套件的执行行为和后续危害,帮助分析师快速确认威胁并制定响应策略。此外,加强员工安全培训,尤其是强化对常见财务钓鱼诱饵的辨识能力,是防范此类攻击的关键环节。 从技术层面来看,强化身份验证机制迫在眉睫。应优先采用基于应用的令牌或硬件安全密钥替代短信和语音验证,结合条件访问策略,对异常登录行为实现实时响应。集成威胁情报和沙箱结果至安全信息和事件管理(SIEM)或安全编排自动化响应(SOAR)系统,能够进一步提高检测能力和响应效率。

Salty2FA的活跃时间自2025年6月开始加速,攻击活动持续增加,证明钓鱼即服务平台的快速更新迭代能力。此次攻击强调了SOC必须借助现代化工具和自动化技术,实现对多层次复杂攻击的全链路可视。 通过互动式沙箱技术,企业安全团队能够在恶意邮件的各个阶段进行自动化分析,从邮件诱骗、重定向至假登录页面、凭据窃取直到2FA码截获,获得连续、完整的攻击画面。这不仅加快了威胁确认速度,还显著减少了分析师的工作负荷,使企业能以更快的节奏防御和响应新型网络攻击。 综上所述,随着Salty2FA等先进钓鱼工具包的出现,企业安全形势愈发严峻。传统的静态防护措施显然不足以应对动态变化的攻击环境。

企业必须提升防护策略,结合行为检测、自动沙箱分析和强化身份认证,构筑全面立体的防御体系。同时,加强员工安全意识培训,识别并抵御常见诱骗手法,是减少人为风险的重要保障。 未来网络安全的竞争将更多依赖于速度和智能化响应能力。借助创新技术和科学管理,企业才能在面对如Salty2FA这类恶意攻击下,守护自身信息资产安全,实现业务的稳健发展。 。