随着云原生架构和容器编排技术的广泛普及,Kubernetes作为主流的容器管理平台,承担着应用部署、服务发现和流量管理的重要任务。在Kubernetes生态中,Ingress资源用于定义集群外部访问服务的路由规则,其中Ingress Controller负责解析Ingress配置并完成具体的流量转发。Ingress-NGINX作为最受欢迎的Ingress Controller之一,提供了灵活高效的路由和负载均衡机制。然而,最近社区中对strict-validate-path-type参数在路径验证方面的讨论引发了广泛关注,特别是Exact和Prefix路径类型下点号(.)字符的禁止使用问题。本文将深入探讨该限制的技术背景、潜在影响及其解决思路,为用户提供详尽的解析。 严格路径类型验证的设计初衷主要是保障Ingress规则的安全性和规范性。

具体来说,当pathType设置为Exact或Prefix时,路径应满足特定的格式要求——以斜杠开头,仅包含字母数字、连字符、下划线和斜杠等字符。该设计意图防止恶意路径注入及相关安全隐患,同时确保路由的准确性和一致性。不过,困扰许多用户的是,这一约束随之排除了点号作为路径字符的合法性,这无疑对实际应用场景产生了影响。 点号在URL路径中扮演着不可替代的角色,尤其是在指向具体文件(如index.html)或特殊目录(如.well-known)时,点号是不可或缺的组成部分。许多网站和API服务常常依赖包含点号的路径来承载静态资源、证书验证地址及协议相关配置。如果Strict-validate-path-type严格禁止了点号的使用,意味着在Exact或Prefix路径类型配置下无法支持这些常见且关键的访问路径,给运维和开发带来了不小的困扰。

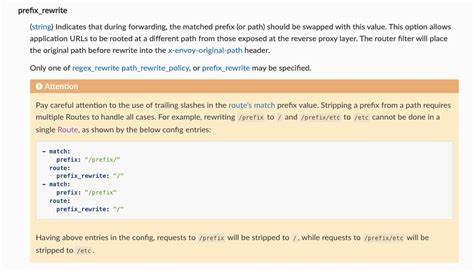

这一限制的具体实现基于Ingress-NGINX内部的路径验证正则表达式。源码中,路径验证采用了模式类似"^/[[:alnum:]\_\-/]*$"的正则表达式,这其中使用了POSIX字符类[[:alnum:]]来匹配字母和数字字符,明确排除了点号等非字母数字字符。虽然此正则表达式确保了路径的规范性,但无形中剥夺了点号的使用权。用户尝试使用含有点号的路径时,通常会收到类似"ingress contains invalid paths: path /example.go cannot be used with pathType Prefix"的错误提示,导致配置无法通过验证。 社区中对此问题的讨论主要围绕两个方面展开。首先是术语“字母数字字符”在Ingress-NGINX文档中的定义模糊,缺少明确指引,导致用户对哪些字符被允许产生误解。

其次是该限制是否有安全考量作为支撑。许多讨论者认为,点号作为路径中的普通分隔符,不应该因安全考量而被全面禁止。尤其在路径必须以斜杠开头的前提下,点号不会引起对主机名或域名部分的混淆,因此没有明显的安全隐患。 从实际应用角度看,限制点号的使用增加了配置复杂度,不利于灵活部署。用户为了通过校验,不得不采用ImplementationSpecific类型路径,这种路径类型缺乏严格验证,反而存在潜在的安全风险,违背了严格路径验证的初衷。此外,使用ImplementationSpecific类型路径也可能带来行为差异,增加调试和维护难度。

针对上述问题,有人提出应在strict-validate-path-type的规范中明确“字母数字字符”的范围,并允许点号加入到Exact和Prefix路径类型的合法字符集中。修改正则表达式以支持点号不会显著提升安全风险,反而能增强Ingress配置的实际适用性。例如,可以将路径匹配规则改为支持“^/[[:alnum:]\._\-/]*$”,加入了点号的合法性识别。这样既符合常用URL路径规范,也提升了Ingress配置的灵活性。 尽管这一提议对用户体验具有明显好处,但在社区中仍需充分论证其安全性和潜在影响。安全从来是设计规范的重要基石,任何调整都必须确保不会为恶意流量和攻击打开漏洞。

建议用户在允许点号使用时,同时做好严格的输入验证、权限管理等防护措施。Ingress-NGINX官方也正积极跟进该议题,期望在后续版本中完善文档说明及验证逻辑。 对于广大Kubernetes和Ingress-NGINX用户而言,理解这一限制及其背景,有助于构建更加安全且符合业务需求的路由规则。在实践中,合理权衡路径验证的严格性与功能需求,结合实际使用场景选择合适的pathType和路径格式,是保障应用稳定运行的关键。面对该限制,用户可以选择暂时采用ImplementationSpecific路径类型,同时关注Ingress-NGINX官方的更新进展,预备在后续版本中调整配置。 总之,Strict-validate-path-type对Exact和Prefix路径不允许点号使用的限制,源自对路径格式和安全性的规范要求,具有一定技术合理性,但也带来了现实应用的不便。

社区正在积极推动改进,争取在保证安全的前提下增强路径配置灵活性。掌握这一动态,对运维工程师和开发者来说尤为重要,能够帮助优化Ingress管理策略,提升集群网络访问效率和安全性。在数字化转型持续深化的时代,精细化的流量管理和安全防护将变得愈发关键,Ingress-NGINX的持续演进也必将为云原生生态注入更多活力与可能。