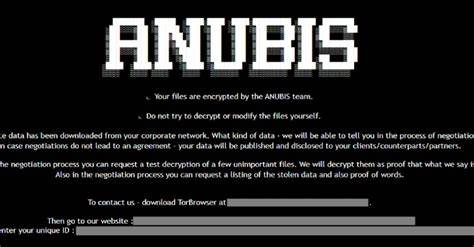

近年来,勒索软件攻击频发,成为全球网络安全领域的重大挑战。2025年底出现的Anubis勒索软件更是在传统勒索软件基础上实现创新,结合了文件加密和永久数据销毁的双重威胁,令恢复数据变得极为困难,甚至在支付赎金后依然无法挽回损失。这种“少见的双重威胁”引起了业内高度关注,同时也提示企业必须提升防御措施,降低潜在风险。 Anubis勒索软件首次被发现于2024年12月,其基于勒索软件即服务(RaaS)模式展开攻击。研发者原初命名为Sphinx,但随后对名称进行了调整。Anubis不仅影响澳大利亚、加拿大、秘鲁以及美国等多个国家的医疗、酒店和建筑行业,更以灵活的分成机制吸引大量“联盟”参与攻击。

根据最新研究,Anubis向联盟成员提供最高可达80%的赎金分成,同时支持数据勒索与访问权销售等额外盈利渠道。这种多元化盈利策略促使其迅速扩大全球影响力。 Anubis勒索软件的攻击链通常以钓鱼电子邮件作为初始入侵点。攻击者通过精心设计的邮件诱使目标点击恶意链接或附件,成功取得初步访问权限后便开始横向移动,提升权限并侦察网络环境。特别值得注意的是,Anubis能够主动删除卷影复制(Volume Shadow Copies),这是一种重要的备份机制,阻止受害者通过系统还原工具恢复数据。 此外,Anubis独特的“清除模式”功能让其更具威胁性。

传统的勒索软件主要依赖异步加密,迫使受害者支付赎金以换取解密密钥。而Anubis在加密文件前,可以启动“/WIPEMODE”参数,永久销毁文件内容,文件大小被缩减为零字节,但文件名和扩展名保持不变。这种做法极大地阻碍了数据恢复,即使支付赎金也无法恢复丢失的内容,进一步施加支付压力,提高勒索成功率。 许多安全专家和厂商对Anubis展开深入分析。趋势科技的研究人员强调,这种双重攻击方式提高了勒索软件的威胁等级。研究揭示Anubis并非与同名的安卓银行木马或与著名黑客组织FIN7相关的后门工具有关,但后者在基础设施上存在一些技术联系。

由此可见,Anubis属于独立运行的网络犯罪团伙,其技术持续进化和变异,令防护难度不断加大。 Anubis背后的分发机制也极具隐蔽性和灵活性。Recorded Future的情报显示,其利用伪装成合法软件和工具的多个渠道进行传播,包括假冒浏览器更新页面、伪造7-Zip软件下载站点,以及多种具有代号的分发工具链。这些方法通过加载定制的恶意程序(如MaskBat和PowerNet)执行隐藏的远程访问工具,进一步为攻击者控制目标设备铺路。攻击者的多样化入侵策略提升了攻击成功率,也为持续扩展攻击面奠定了基础。 在面对Anubis勒索软件的威胁时,企业与个人应加强基础防御手段。

首先,必须高度警惕钓鱼邮件,强化员工安全意识培训,避免点击未知链接和附件。其次,落实多层备份策略,确保关键数据存储在隔离环境,避免备份数据被勒索软件破坏。第三,及时更新安全补丁,采用先进的入侵检测和防御系统,监测并阻断异常行为。同时,应部署针对勒索软件特征的检测工具,快速识别和响应潜在威胁。 在组织遭受Anubis攻击时,专业的响应流程至关重要。快速隔离受感染设备,防止病毒扩散,保护仍未被感染的系统。

利用安全团队或外部专家快速分析攻击样本,确认攻击方式和传播途径,评估损害程度。务必保存所有相关的证据和日志,配合执法机构进行调查。鉴于清除模式导致数据恢复几乎不可能,受害者应评估支付赎金带来的风险和后果。通常情况下,安全专家不推荐支付赎金,因为这不仅无保障,还可能助长犯罪行为。 Anubis勒索软件的出现提醒我们,网络威胁正在不断进化,攻击手段趋于复杂化和破坏性。仅依赖传统的防护措施已无法有效应对,企业和安全组织需要采用多层次、全方位的防御方案,结合先进威胁情报、行为分析和人工智能辅助技术,提升早期检测和应急响应能力。

只有这样,才能在面对Anubis及未来其他高危勒索软件时,最大程度降低损失,确保数据安全。 随着全球数字化进程加快,医疗、金融、制造及公共服务等关键行业均成为攻击重点目标。Anubis勒索软件不仅在技术层面不断升级,更通过灵活的收入分成和多渠道攻击手段激励更多攻击者加入,造成恶劣影响。面对如此严峻挑战,跨领域信息共享和协作显得尤为重要。政府、企业和安全社区应加强合作,迅速通报和分析威胁,推动安全标准统一,构建坚固的网络防护体系。 总体来看,Anubis勒索软件标志着勒索软件和数据破坏结合的新阶段。

它将勒索压力提升至前所未有的高度,彻底改变了受害者的应对思路。未来,随着技术不断进步,类似的复合型网络威胁很可能层出不穷。唯有通过科学的安全规划、技术革新与全面的安全意识建设,才能有效应对不断变化的网络攻防态势,保障信息资产和业务连续性。