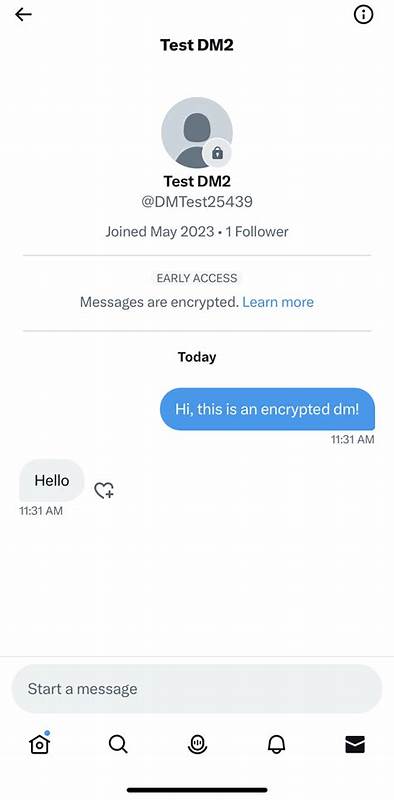

随着数字通信安全的重要性日益提升,Twitter在品牌转型为X后推出了新的端到端加密消息传递协议——XChat,试图为用户带来更安全的通讯体验。作为一名密码学专家和学者,我深入研究了XChat的工作原理以及其背后的密钥管理系统Juicebox,结合最新信息,为广大用户呈现这项技术的优势与关键风险。 XChat之所以备受关注,主要原因在于它试图将端到端加密(E2EE)应用到传统上难以实现的跨平台客户端,尤其是无状态的网页浏览器。这样的设计突破了传统加密应用必须绑定设备的桎梏,带来了便捷与灵活性。然而,在诸多便利之下,XChat的安全策略也暴露了明显的短板。 核心加密设计方面,XChat放弃了业界公认的Signal协议中“双重棘轮(double-ratchet)”机制,转而采用了基于libsodium的加密算法。

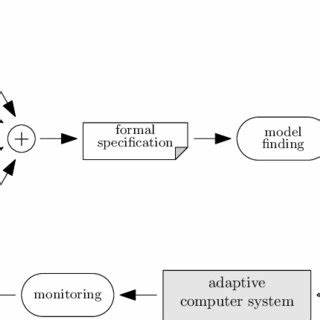

该方法简单地以接收者的长期公钥加密消息,缺乏“前向保密性(forward secrecy)”,这意味着一旦长期密钥被泄露,历史消息将全部暴露,不具备及时更新密钥避免信息被统计性解密的能力。 更为关键的是XChat的私钥存储策略。与真正端到端加密的理念背道而驰,XChat将用户的私钥存储在其服务器上,借助所谓的“Juicebox”协议对密钥材料进行分片存储,分布在三个不同服务器中,以期保证单个服务器的损害不会导致信息泄露的绝对破坏。然而,这些服务器全部由Twitter/X控制,且据目前公开信息显示,还未对外实施专业的硬件安全模块(HSM)保障,也未引入不同组织共同托管服务器的多方信任机制,实际上大大削弱了密钥管理的安全性。 Juicebox协议从本质上是一个密码学上支持门限(threshold)结构的分布式密码系统,核心组件是“门限盲伪随机函数(threshold Oblivious Pseudorandom Function,t-OPRF)”。它通过分布在多个服务器上的密钥分片协同运算,结合用户提供的密码(PIN或密码),生成强密码学密钥用于加密用户的私钥材料。

该方案旨在解决用户忘记密码、设备丢失或跨设备同步等现实问题,并通过限制密码猜测尝试次数保障弱密码不至于被轻易暴力破解。 不过,尽管技术设计上Juicebox包含了密码保护、猜测次数限制以及分布式管理等多项安全措施,其实际部署中因缺乏硬件安全模块的支持,以及所有服务器均由同一企业掌控,使得理论上的安全优势发挥受限。服务提供商若积极配合外部压力或遭恶意攻破,即可能利用集中化的密钥存储手段破解用户消息,打破看似坚固的端到端加密承诺。这对用户隐私保护构成极大挑战。 此外,Juicebox协议的安全性还依赖于各服务器独特且不重复的“realm ID”,其对应生成和验证解锁密钥的“标签”具有区分性,避免了跨服务器的标签重放攻击。然而,攻击者如果能够伪装成新的恶意服务器并使用合法服务器的realm ID,将可能滥用密码猜测重置机制,绕过猜测次数限制,进行离线暴力破解。

尽管这一攻击途径存在较多实际限制因素,但仍暴露出当前协议部署环境可能存在的脆弱点。 与之相比,Signal协议及其诸多衍生方案采用了更加安全先进的双重棘轮设计,并将私钥严格保存在用户设备上,极大地提升了前向保密性和密钥管理的安全护盾。同时,为了支持跨设备同步,也纷纷引入基于HSM和多方托管的密钥保护机制,避免密钥被服务商或攻击者轻易获取。 值得注意的是,Juicebox的代码库中包括了支持Entrust nShield Solo XC HSM的实现及相关密钥“设定仪式”,表明该协议具备在更高安全硬件环境中部署的潜力。但据开发者透露及外界调研,Twitter/X目前的部署版本似乎仅采用了纯软件实现,缺乏对硬件安全模块真切应用的公开验证,安全保障处于不透明状态。 总体而言,XChat作为Twitter/X在加密通信领域的一次尝试,试图通过简化加密流程和密钥管理降低使用门槛,为跨平台用户带来方便快捷的加密聊天服务。

然而,其核心架构设计和实际部署细节中隐藏的安全风险不容忽视。尤其是在官方尚未公布密钥管理采用硬件安全模块及相关审计流程前,用户应谨慎对待该服务对敏感信息的保护能力。 未来,为了稳固端到端加密的安全理想,服务提供商应重点关注密钥的去中心化管理、引入多方信任与硬件加密保障机制,并完善密码猜测防御策略,同时公开安全机制实施细节获得社区与专业人士的信任。用户层面,选用成熟方案和遵循强密码策略仍是不二法门。 随着数字隐私诉求的高涨,端到端加密技术的研发与应用将继续丰富和演化。Twitter/X的新尝试提醒我们,安全不仅仅是密码学算法本身,更是协议设计、部署透明度及生态系统的综合体现。

只有多方共同努力,才能真正构筑起值得信赖的私密通讯环境,保障用户的数字安全与自由。