近年来,随着企业数字化转型的加速,基于云端的办公平台如微软Office 365已成为全球数以亿计用户日常工作和沟通的核心。然而,随着用户数量激增,网络攻击者也不断演化其攻击工具和策略,力图突破现有的安全防护体系。多因素认证(MFA)作为提升账户安全性的关键技术,广泛应用于微软Office 365中,旨在通过额外验证环节阻止未经授权的访问。然而,最新的威胁“SessionShark”钓鱼工具对MFA机制发起了针对性攻击,暴露了当前安全体系中的潜在漏洞。SessionShark作为一种钓鱼即服务(PhaaS,Phishing-as-a-Service)套件,具备高度自动化和灵活适应性的特点。使用该工具的攻击者能够迅速搭建仿真度极高的微软Office 365登录界面,骗取用户输入登录凭据及多因素认证信息。

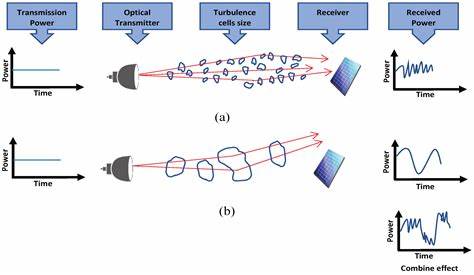

通过巧妙的界面动态适配技术,这些假冒页面根据用户实际的登录环境和认证流程调整显示内容,极大增强了钓鱼页面的迷惑性与真实感。这使得普通用户难以辨别真伪,从而增加了信息泄露风险。SessionShark的核心攻击原理在于充当“攻击者中间人”(AiTM,Adversary-in-the-Middle),不仅截获用户的登录用户名和密码,同时捕获会话令牌(session tokens)。这些令牌是用户通过多因素认证后生成的有效凭证,攻击者利用它们能够绕过MFA验证,直接接管用户账户,实现无障碍访问。此类攻击突破了传统仅依赖MFA的防护想象,令安全防御体系面临新的挑战。此外,SessionShark还具备即时会话捕获功能,通过与Telegram机器人集成,将窃取到的用户凭据和会话信息及时发送给攻击者。

这实现了快速的账户接管,缩短了安全响应时间窗口,使防御方难以及时发现并阻断恶意访问。此处的自动化通知机制加剧了攻击的高效性和隐蔽性。为了避免被自动化安全扫描工具发现,提高钓鱼网站的存活时间,SessionShark内置了多种反检测机制,其中包括高级反机器人技术和自定义脚本。这些技术通过人机验证等手段阻止自动爬虫访问,防止钓鱼页面被安全产品标记和封堵。更具创新性的是,它还支持通过Cloudflare代理隐藏真实托管服务器,从而有效规避基于IP地址的封禁和打击,令打击钓鱼站点的难度显著增加。该钓鱼工具的服务模式与近年来风靡的勒索软件即服务(RaaS)有诸多相似之处。

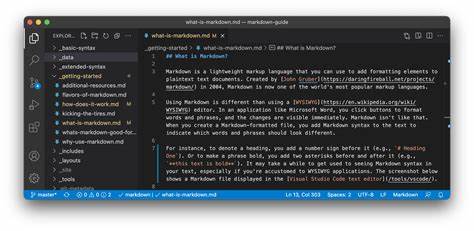

通过为客户提供一站式恶意工具和技术支持,SessionShark降低了复杂钓鱼攻击门槛,使得非专业黑客也能轻松发起高级攻击。这种PhaaS商业模式推动网络犯罪集团迅速扩张,造成更广泛的信息安全威胁。尽管SessionShark自身在服务条款中声称其工具仅用于教育目的,且对恶意使用者予以封禁,但其通过暗网和犯罪网络广泛推广的事实表明,其主要用途仍然是实施网络钓鱼攻击。这显示了当前网络安全领域面临的道德和法律监管困境。针对SessionShark及类似高级钓鱼工具的威胁,用户与企业需全面提升防护意识。首先,应加强员工安全培训,提升识别钓鱼邮件和假冒登录页面的能力。

其次,借助人工智能和行为分析技术的先进反钓鱼防护解决方案,超越传统基于病毒库和签名的检测机制,有效识别并阻断新型复杂钓鱼攻击。此外,企业应定期进行风险评估和渗透测试,及时发现安全弱点并加以修补。微软作为Office 365平台的提供者,也需持续强化安全功能,优化多因素认证流程,增加异常登录检测和事件响应能力。从技术层面来看,未来防御策略需要结合零信任架构和持续身份验证理念,以动态识别访问风险,降低单点密码泄露带来的安全隐患。SessionShark事件不仅揭示了多因素认证在面对高级攻击时的局限性,也反映出网络安全生态系统在不断进化的威胁形势下急需变革。随着钓鱼即服务模式的兴起,安全防护手段的智能化和自动化水平亟待提升,社会各界的协同应对尤为关键。

总的来说,SessionShark通过以高仿真钓鱼界面、会话令牌劫持及反检测技术为核心的攻击手法,对微软Office 365账户安全发起有力挑战,突破了多因素认证的传统防线。面对这一新型威胁,企业和个人用户须提高安全警惕,通过加强安全培训、采用AI驱动的防护工具以及完善技术策略,最大程度减少钓鱼攻击带来的风险。未来的网络安全战场,将是技术与策略不断创新的竞赛,唯有持续投入和合作,方能守护数字化工作的安全基石。