在现代网络应用中,HTML到PDF转换服务作为一种广泛应用的功能,极大地方便了用户生成可打印、易于分享的文档。然而,正因其需要服务器端解析和渲染HTML内容,许多安全隐患隐藏于其中。近期针对一款基于Chromium 62的HTML到PDF转换器进行的渗透测试揭示了一段惊心动魄的漏洞利用故事,深入展示了如何通过本地文件访问和shellcode执行实现远程代码执行的攻击链。安全研究人员发现该服务存在服务器端跨站脚本漏洞(Server-side XSS),攻击者可往HTML内容中注入恶意JavaScript代码,从而触发一系列严重的安全问题。在测试过程中,通过向转换器的PDF生成接口发送包含精心构造的URL编码HTML的POST请求,攻击者成功诱导服务器执行恶意脚本。该接口接收JSON Web令牌、报告标题和动态HTML字符串,多重输入的组合使得攻击面大大增宽。

初步探测时,研究人员利用嵌入图像标签指向攻击者控制的Webhook,成功引发服务器端请求伪造(SSRF)攻击,证明恶意请求能够在服务器上被执行。通过分析生成的PDF文件,研究团队发现文档的元数据中暴露了确切的渲染引擎版本——EO.Pdf 18.3.46.0,内核基于Chromium 62,这为后续漏洞利用提供了关键线索。Chromium 62是2017年发布的老旧版本,众所周知的多项安全漏洞和执行缺陷使得该版本在安全性方面表现极差。安全人员搭建了本地测试环境,利用NuGet包管理器成功下载了EO.Pdf的指定版本。使用基本示例代码将HTML转换成PDF后,他们开始尝试注入各种漏洞利用载荷。通过iframe标签,成功将浏览器页面导航至chrome://version,进一步确定了内嵌的V8 JavaScript引擎版本为6.2.414.2。

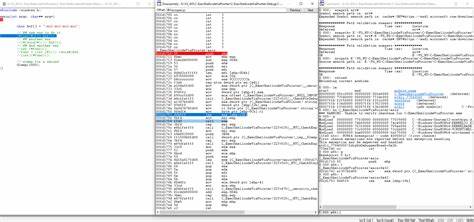

鉴于该版本V8引擎的已知漏洞,为研究后续关键漏洞利用提供了充足资料。在获取允许JavaScript执行的环境后,研究人员尝试嵌入本地文件协议(file://)访问本地磁盘及敏感配置文件,如C:/Windows/win.ini文件,实测证明恶意HTML能在服务器侧访问本地文件系统,威胁等级直升至高度危险。这意味着攻击者无需凭借额外权限即可远程窃取服务器敏感数据,造成重大数据泄漏风险。面对受限的老旧Chromium版本,研究者深入到JavaScript引擎内部展开漏洞挖掘,选中了CVE-2017-15428这一著名的正则表达式使用后释放(UAF)缺陷作为突破口。尽管初始实现仅导致崩溃,但研究人员通过搭建V8调试环境及对X64dbg等调试工具的使用,深入分析其堆布局和寄存器控制,为后期漏洞利用奠定基础。不过,由于EO.Pdf中的Chromium被整合进EO.WebEngine.dll文件且混淆严重,调试过程充满挑战,多次尝试皆发生异常或崩溃。

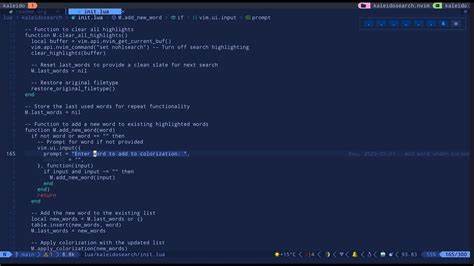

面对困境,团队转而调整策略,排查Chromium 62多个已知漏洞,最终发现一款由安全团队“Qihoo 360 Vulcan”公开的Chromium 62漏洞完整利用代码。该漏洞位于WebAssembly部分,利用缓冲区增长操作中的UAF引发攻击,通过滥用已释放的缓冲区实现高精度内存读写。结合先前获得的本地文件读取权限,该漏洞提供了广泛的攻击面和破坏潜力。研究人员对本地测试环境进行调整,放弃繁琐的HTML转PDF流程,改用.NET的EO.WebView控件直接加载页面,注入JavaScript代码并捕获控制台异常,极大地增强了漏洞调试和利用的可观察性。此时调查发现Chromium渲染进程以--no-sandbox方式运行,跳过了通常Chromium使用的安全沙箱机制,令利用成功率大幅提升,可直接延展为远程代码执行(RCE)。最终,经过数日攻坚,shellcode执行成功,弹出了Windows计算器(calc.exe)。

这标志着通过HTML到PDF转换引发的严重漏洞链得以闭环,极易被攻击者利用以完全掌控目标服务器。整个利用过程充分说明了旧版本组件无视安全更新的巨大风险以及服务器端HTML渲染的危险性。若开发者未意识到对此类组件开启完整JavaScript执行功能的风险,极易招致严重后果。幸运的是,EO.Pdf组件自身提供了禁用JavaScript和限制本地文件访问的选项,但默认未开启,许多开发者忽视了配置安全选项。安全专家建议所有采用HTML转PDF服务的团队务必禁用JavaScript引擎,限制本地文件访问权限,同时确保所用组件更新至最新版本,并实时关注官方安全公告。此外,全面的手动渗透测试尤为重要,自动化扫描工具难以发现此类复杂漏洞。

未来的安全防护应注重多层次防御,包括输入过滤、最小权限原则、容器隔离以及严格的访问控制策略。此次研究同时揭示了V8 JavaScript引擎漏洞利用的复杂性以及渗透测试者对于深度安全技能的不断探索,推动了安全社区对浏览器内核层次安全威胁的进一步关注。总之,HTML到PDF转换器作为数字文档处理利器,其潜藏的安全风险不容忽视。通过合理配置、防范已知漏洞以及持续安全监测,企业可有效降低相关风险,保障用户和基础设施安全。安全研究者呼吁开发者和运营者持续关注组件安全演进,避免因陈旧版本带来不必要的攻击面。面对日新月异的攻击技术,唯有不断强化安全意识和实践,方能构建健壮而安全的网络环境,实现数字化进程的稳健发展。

。