在现代企业网络安全防护日益完善的背景下,攻击者不断寻找新的隐蔽入侵手段。蓝牙个人区域网络(Bluetooth Personal Area Network,简称BT PAN)作为一项内置于多数Windows笔记本的默认功能,被一些先进的红队或恶意攻击者巧妙利用,成为突破内部网络防线的潜在工具。本文将详细介绍如何借助蓝牙PAN和Windows自带的OpenSSH客户端实现内网隧道访问,探讨其攻击原理及防范策略,以帮助相关从业者提升安全意识和防护能力。 蓝牙技术在现代笔记本电脑中几乎成为标配,大多数Windows笔记本默认开启蓝牙功能,方便用户进行设备配对和数据传输。然而,正是这一便利性被巧妙利用。蓝牙PAN允许设备之间建立局域网连接,通过这种连接,攻击者能够在物理上不直接接入内部网络情况下,建立一个隐蔽的通信通道。

尤其是在传统的有线网络被有效隔离或者有严格设备接入控制的企业环境中,蓝牙PAN成为绕过防火墙和访问控制的一种另类出路。 攻击者通过在本地携带的攻击设备,如搭载Linux系统的虚拟机,配合采购的蓝牙适配器,首先建立与目标客户端笔记本的蓝牙PAN连接。此连接提供了一个专用的局部网络通道,打破传统有线设备隔离的限制。随后,利用Windows系统自带且默认允许低权限用户访问的OpenSSH客户端,攻击者在客户端笔记本上配置反向SSH隧道。这种隧道允许攻击者将内网的流量通过蓝牙PAN转发到其所控制的Linux虚拟机,从而实现内网资源的远程探测和利用,无需直接暴露任何常规网络接口。 使用蓝牙PAN建立内网隧道的优点显而易见。

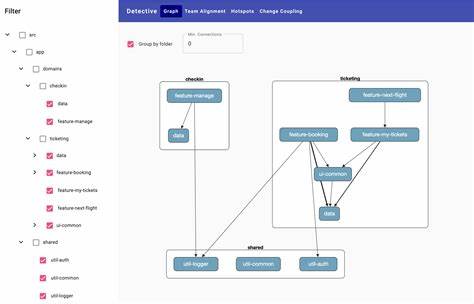

首先,这一过程不依赖于外部命令与控制服务器,因此避免了传统C2架构所带来的网络流量异常和潜在检测风险,极大降低被蓝队侦测的概率。其次,OpenSSH作为Windows系统原生工具,许多安全防护产品对于其正常使用往往不会产生警报,使得攻击行为难以通过常规安全监控手段捕获。此外,蓝牙连接的局限性限制了攻击的范围和规模,但正因如此,更加难以察觉,适合在复杂环境中进行隐蔽渗透测试或真实攻击。 构建该攻击流程主要步骤包括安装蓝牙适配器并确保Linux环境的蓝牙服务启动,设置网络访问点以便目标Windows设备能够发现并连接,以及完成PAN网络的组建。在Windows客户端完成连接后,攻击者通过生成SSH密钥对,将公钥导入到Linux虚拟机的授权列表中,确保连接时无需密码验证,从而实现自动化隧道建立。通过该通道,利用代理工具如proxychains,攻击者可以执行端口扫描、服务探测、乃至凭借内部信任关系发起横向移动操作。

这种方法不仅仅是工具的简单结合,更体现了一种红队“活用现有资源”的策略,充分利用操作系统自带功能,避免引入外部扫描工具或恶意软件,从而极大增强了渗透的隐蔽性和持续性。正因如此,许多传统基于签名的安全机制对这种流量透明的行为难以识别。 面对这一新型威胁,企业应采取多层次防护措施。首要的做法是原则上禁用或限制不必要的蓝牙功能及相关网络访问,尤其是在高安全要求场景,利用组策略或企业移动设备管理平台如Intune管控蓝牙PAN的开启权限。其次,应严格限制和监控系统中OpenSSH服务的配置和使用权限,防止低权限用户滥用。网络入侵检测系统亦需加强蓝牙PAN相关流量的监控,捕捉异常连接行为和可疑隧道建立尝试。

此外,加强终端设备的安全培训,提高员工对蓝牙设备潜在风险的认知,避免随意连接未知设备。在渗透测试和红队演练中,应充分模拟此类生活化工具的攻击方式,及时评估企业防护盲点,从而设计更有针对性的安全策略。 蓝牙PAN在办公场所的应用本意在于简化设备间的网络连接,但在网络安全领域却有其阴暗面的体现。通过熟悉和掌握蓝牙PAN与Windows原生OpenSSH组合的运作原理,安全研究人员、蓝队及红队人员能够更全面地理解潜在威胁,提升检测和响应能力。随着物联网设备与无线连接日益普及,类似利用原生工具的“活用现有资源”攻击将成为主流攻击手法之一,防范工作也必须与时俱进。 总结来看,蓝牙PAN作为一种隐蔽通道,在企业网络安全中呈现出新的挑战。

它打破了传统的网络边界控制,借助Windows系统自带功能巧妙搭建反向通道,为攻击者提供内网渗透的利器。然而,有效的策略,结合技术限制和员工防范意识提升,能够显著遏制此类攻击。对蓝牙PAN及相关服务的持续安全评估和监控,将成为保障企业信息资产安全的重要环节。 未来安全防护工作将更加注重对操作系统原生功能的细致审视,尤其是在无线通信和远程访问领域。蓝牙PAN作为安全风险范畴的典型代表,提醒着业界在技术便利与安全风险之间寻求平衡,推动更加智能化且适应性强的安全防御体系发展。