随着网络安全威胁的日益复杂和多样化,恶意软件的变种数量不断攀升,给安全防御带来了巨大挑战。构建工具作为恶意软件开发过程中的重要环节,其多样化的发展使得传统的检测手段难以高效应对。逆向工程90种主流构建工具并生成变体特定的YARA规则,成为提升安全分析与防护能力的关键技术路径。通过深入分析构建工具的行为特征和代码结构,可以精准识别恶意程序变异,提高检测的针对性和效率。恶意软件构建工具通常涵盖多种自动化手段,能够快速生成多版本样本,从而绕过传统签名和行为检测。逆向工程这些工具,不仅有助于理解其内部生成逻辑和技术特点,还能针对其特定变体构建差异化的检测机制。

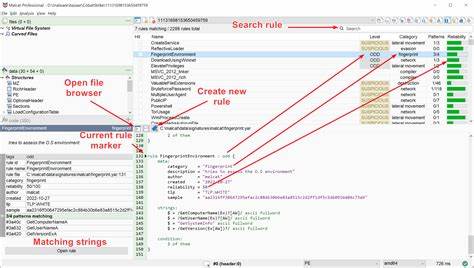

YARA作为一种强大的模式匹配工具,广泛应用于恶意软件分析领域。针对单一恶意样本创建的YARA规则难以覆盖更多变体,而通过逆向分析构建工具,能够提炼其核心代码特征,实现多变体的统一检测。利用变体特异的规则,可以有效锁定不同版本的恶意软件,降低误报率并提高检测的精度。实施这一策略的第一步是收集和分类众多已知的构建工具,针对九十种典型的工具版本进行深入逆向分析。通过静态和动态分析手段,揭示工具的代码结构、生成逻辑及核心功能模块。随后提取其显著的签名特征和行为模式,作为YARA规则的设计依据。

这种过程不仅确定了关键字节码序列和函数调用链,还涵盖了特定的配置信息和注入方式。接下来,设计变体特定的YARA规则,准确捕捉每种工具的独特标识。通过测试与验证,保证规则能够稳定识别不同版本构建生成的恶意样本,同时避免与良性程序产生冲突。这些规则方便集成到安全工具链中,实现自动化威胁检测和快速响应。逆向工程结合YARA规则生成,不仅提升了恶意软件检测的覆盖度,也在威胁情报共享方面发挥重要作用。安全研究人员能够基于这些规则追踪攻击者工具的演变路径,深入理解攻击手法,从而制定更有效的防御策略。

此外,针对构建工具变体的规则还可帮助企业安全团队及时发现潜在威胁,优化安全防护体系。在实际应用中,将生成的变体特定YARA规则集成入端点检测和响应平台(EDR)、入侵检测系统(IDS)以及沙箱环境,实现多层级、多维度的威胁识别。针对不同环境和业务需求,规则集还支持灵活调整和扩展,满足动态安全态势的变化要求。除了对构建工具的逆向分析外,结合机器学习和大数据技术也为规则设计提供更多创新手段。通过自动化特征提取和变异样本智能分类,极大地加快了规则更新频率,提高防护的实时性和精确性。未来,围绕逆向构建工具并生成特定变体YARA规则的研究将进一步深化,助力打造更加智能化和自动化的安全防御体系。

随着恶意软件技术的不断进化,安全领域需持续推动规则创新、工具升级和情报共享,形成多层次的协同防御网络。总而言之,逆向工程九十种构建工具并开发针对变体的YARA规则,是提升恶意软件检测和响应能力的有效途径。通过精准识别和快速拦截复杂多变的威胁,助力安全团队构筑坚实的防线,维护数字资产的安全与稳定。此项技术不仅促进恶意软件分析方法的革新,也为网络安全防护提供重要参考和实践指导,具有广泛的应用前景和战略价值。