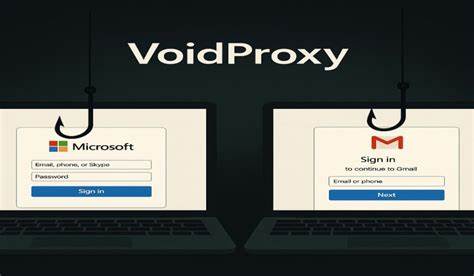

网络安全领域正面临一场新的严峻挑战,名为VoidProxy的钓鱼即服务(Phishing-as-a-Service)工具正在快速崛起。由Okta威胁情报团队揭露的这项攻击,利用高级攻击者中间人(AiTM)技术,直接针对谷歌与微软账户,实时窃取凭证、多因素验证代码和会话令牌,助长网络犯罪活动的猖獗扩散。VoidProxy不仅影响跨行业的众多企业,还涉及地理范围广泛的受害对象,呈现出前所未有的攻击规模与多样化特点。VoidProxy利用合法但被破坏的邮箱服务商(例如Constant Contact、ActiveCampaign等)发送钓鱼邮件,并通过链接跳转结合URL缩短服务,将用户引导至外观几乎与谷歌或微软登录页面无异的虚假钓鱼网站。为了防止自动化检测,攻击页面嵌入了Cloudflare的验证码挑战,确认访问者为真实用户,从而提高钓鱼成功率。这些钓鱼站点多数托管于价格低廉、匿名性强的域名后缀如.icu、.sbs、.cfd、.xyz等之下,并利用Cloudflare隐藏真实服务器IP,极大增加了网络防御团队的追踪难度。

VoidProxy的核心技术在于AiTM代理机制。用户输入的登录信息不会直接发送至谷歌或微软,而是先被VoidProxy的攻击代理服务器所截获。此代理服务器作为中间人,实时与微软或谷歌的服务器交互,完成多因素认证过程,从而骗取并成功绕过安全验证。更令人担忧的是,在完成验证后,服务器会颁发有效的会话Cookie,攻击者能够实时截获这些Cookie,获得与用户相同的访问权限,直接登入受害者账户。这种攻击模式突破了传统凭证凭效的安全边界,意味着即使采用多因素认证,用户账户仍可能被攻击者完全控制。VoidProxy以"钓鱼即服务"形式运作,通过黑暗网络公开出售完整的攻击平台。

购买者即所谓客户,获得管理面板权限,能够方便地创建和监控钓鱼活动,包括每日窃取的数据量、受害地区分布等详细信息。这不仅是一次钓鱼工具的提供,更是犯罪组织赋能与协作的新模式。报告指出,VoidProxy的活动至少从2024年8月开始在暗网被推广,正式被Okta监测的攻击则自2025年1月起持续活跃。Okta威胁情报团队提醒,攻击仍在加剧,且攻击基础设施和攻击手段持续完善,相关警示每天不断更新。针对VoidProxy带来的威胁,业界专家建议采取多重防护措施。首先,企业应采用强认证手段,例如FIDO2 WebAuthn标准的硬件安全密钥或Passkeys技术,提升身份验证的抗钓鱼能力。

其次,通过安全策略强制所有账户启用高级身份认证解决方案,如Okta FastPass,可以大幅降低被劫持风险。此外,及时侦测异常登录行为和会话活动,通过实施实时响应机制实现多端设备快速注销,有助于减少攻击成功带来的损失。Google和Microsoft作为主要受害平台,虽然尚未对具体事件数量公开发表评论,但均强调安全防护体系和持续推广先进身份认证标准的重要性。业界呼吁通过标准化统一框架,如企业安全身份互操作规范(IPSIE),构建更为系统的防御体系,实现跨平台的账户安全管理与事件响应。VoidProxy事件再次警示全球企业和用户:传统的凭证安全防护已难以独抵AI及中间人攻击的多层次威胁。面对更复杂精密的攻击工具,唯有加速数字身份认证升级与安全生态建设,才能从根本上遏制账户劫持的泛滥趋势。

此外,加强员工安全意识培训,避免受骗点击钓鱼邮件链接,配合技术手段构筑一道坚实的防线,是防止账户信息泄露最为关键的环节。未来,随着钓鱼即服务模型的不断成熟以及隐秘的网络犯罪市场扩展,安全防护将进入一个更具挑战性的时代。企业和个人必须紧跟最新威胁动态,完善多层次安全策略,结合零信任安全模型,实现身份管理的全面升级。VoidProxy的出现不仅是网络犯罪的升级,也是一场警醒,敦促网络安全从业者和用户正视身份安全的脆弱性。通过推动技术创新和协同防御,方能抵御这类新兴主流攻击,为数字化时代的安全护盾筑牢基石。 。