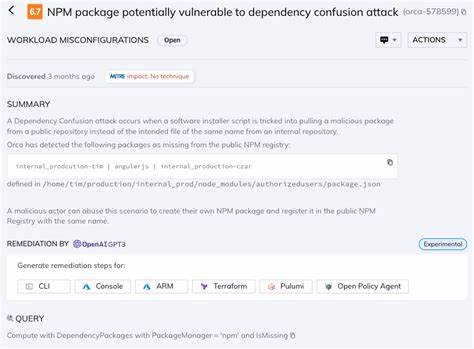

在现代软件开发中,开放源代码(Open Source)和包管理工具已成为提高开发效率的重要保障。NPM(Node Package Manager),作为全球最大的JavaScript包管理平台,托管着海量开发者频繁依赖的功能库和工具。尽管它极大推动了前端及全栈开发的便捷,但也成为了网络攻击者重点盯防的目标。近期,一种名为"包混淆攻击"(Package Confusion)的新型攻击手段开始流行,通过拼写极为相似的恶意包名,诱骗开发者误下载,并借助创新的区块链技术隐藏后续恶意操作,给整个软件供应链安全带来了巨大挑战。 包混淆攻击的核心在于恶意行为者利用人类在极速开发节奏中的疏忽,发布名称与知名包极为相似的恶意包。例如,攻击者针对用于JavaScript测试框架Jest的两个流行包"fetch-mock-jest"和"Jest-Fetch-Mock",推出了名为"jest-fet-mock"的恶意包。

此种拼写上的细微差别极难被快速浏览的开发者察觉,从而引诱他们在项目中不经意地引用这些带有木马的包。 该恶意包的危险性不仅在于其能够执行有害的代码,更在于它采用了前所未有的指挥控制机制。传统恶意软件多依赖于固定服务器地址传递指令,便于安全人员定位和封堵;而这波攻击方则利用以太坊(Ethereum)区块链智能合约来存储恶意载荷的服务器地址。这种分布式、不可修改且审计公开的区块链架构,使得指挥控制体系几乎不可摧毁,也难以被传统网络安全防护软件阻断。黑客通过读取区块链上的信息动态获取恶意的命令和控制节点地址,实现远程操控。区块链的透明度虽然意味着通信被公开记录,但攻击者利用其去中心化、不可篡改的特性,大幅增强了攻击的隐蔽性和持久性。

这种创新性使得防御方必须在传统检测机制之外,设计新的防护体系。 这场针对NPM的包混淆攻击,仅是持续不断的供应链攻击潮流中的一个缩影。随着软件生态链条越拉越长,每一个环节的安全缺口都可能成为入侵入口。安全研究机构Phylum和Socket等对NPM进行了全面的监测,发现已有数百个恶意包利用类似手法,针对不同目标的库文件和工具发起攻击。攻击对象涵盖主流工具库如Puppeteer、Bignum.js,甚至扩展到数字货币相关的包。此类攻击之所以频繁发生,主要源于开放源代码数量庞大,包管理平台的审核机制存在空白,以及开发者对依赖的信任度过高。

在源代码质量难以时刻保障的现状下,供应链安全的重要性逐渐被业界认识。包混淆作为一种新的社工攻击形式,不仅考验技术层面的检测和管控手段,更挑战开发者的使用习惯和安全意识。自动化工具难以完全识别并预防此类极具迷惑性的包攻击,尤其是在开发者并未注意拼写细节,或依赖了自动化脚本的情况下更容易被利用。 目前,业界专家建议开发者构建多重防线以应对包混淆攻击。首先,严格审查依赖包名称和发布者信息,尽可能通过官方渠道和已知信誉良好的注册者获取包资源。利用工具如NPM audit等安全扫描功能,及时检测依赖中潜在风险。

其次,企业和组织可以通过设立白名单策略,限定项目中允许使用的包范围,降低恶意包渗透可能。同时,利用静态代码分析和行为检测结合区块链监测,动态识别来自去中心化指挥控制的异常行为。 更重要的是,开发者应该培养安全意识,对依赖库的安全性保持怀疑和警觉。阅读社区安全公告、关注安全研究机构发布的风险报告,及时更新包版本,避免使用过期或无维护的库。开源社区也应当加强对包质量的审核,增设自动化检测和人工筛查机制,减少恶意包发布渠道。 除了包混淆攻击,近期学术研究显示生成式人工智能(如大型语言模型LLM)带来的新威胁同样不可忽视。

研究表明,LLM可能会出现"包幻觉"现象,即在生成代码时引用不存在的包名。如果攻击者先期掌握这些"幻觉包"名称,并及时发布对应的恶意包,便能将隐蔽的木马嵌入开发者的依赖环境。此类攻击隐蔽性极高,且传统编译错误并非完全能预防,形成了全新的供应链安全难题。 面对如此复杂多样的安全威胁,供应链防护需要协调技术创新和流程管控相结合。构建可信的软件产出链,推进包管理平台的安全升级,强化开发与安全团队之间的协作,均是未来持续提升安全状态的重要路径。安全厂商也在积极研发智能化、安全态势感知能力以及区块链监测工具,以适应攻击方不断创新的策略。

综上所述,NPM包混淆攻击现象不仅标志着软件供应链攻击技术的升级,也揭示了开发者社区在应对安全风险时尚存的挑战。依赖开源包虽极大提升开发效率,却不可忽视其中潜藏的安全隐患。面对恶意软件巧妙利用区块链指挥控制和AI工具生成的复杂攻击手法,唯有强化安全意识、完善检测机制及推动行业协作,才能筑牢软件供应链防线,确保现代软件开发的安全和稳定。 。