随着软件复杂度的提升,底层库的健壮性和安全性显得尤为重要。GNU C库(glibc)作为Linux系统中最核心的基础库之一,其安全性直接关系到无数应用程序的稳定运行。近期,安全研究人员揭示了glibc中qsort函数存在的一个关键漏洞:非传递性比较函数会导致内存越界读写,进而引发程序崩溃甚至潜在的安全风险。本文将围绕该问题进行深入剖析,厘清根本原因、实验验证及官方修复进展,并探讨该问题对开发者的启示与防范措施。首先理解qsort函数的核心功能及其对比函数的要求至关重要。qsort汇集了高效排序算法,通过外部用户定义的比较函数进行元素间大小判定。

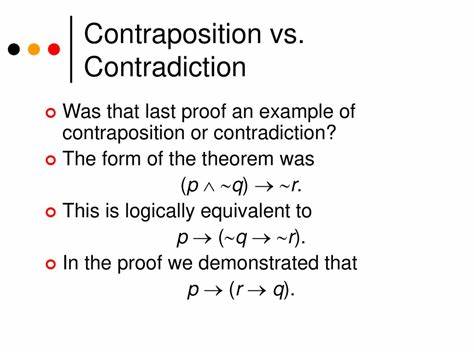

根据ISO C和POSIX标准,比较函数需要满足传递性,即如果元素a小于b,b小于c,则a必然小于c。传递性是保证排序算法正确性的基石,违反该原则会导致算法行为异常,甚至内存访问越界。然而,在实践中,非传递的比较函数并不少见。最典型的例子是通过简单减法返回比较结果的函数,例如return(a - b);此写法因整型溢出可能产生误判,如INT_MIN与INT_MAX的比较结果因溢出而错误翻转比较关系,从而破坏传递性。虽然非传递比较函数本应导致错误排序,但glibc中的qsort实现却出现了更为严重的后果-越界读写。研究人员通过系统实验指出,当输入数组元素数量巨大且比较函数非传递时,尤其在系统内存分配失败导致qsort退化为原地快速排序时,程序极易发生内存破坏。

这种越界操作不仅会覆盖关键内存区域如canary值,还会改变堆管理元数据,导致进一步的程序不稳定甚至安全漏洞。实验过程中,研究人员利用特制测试程序,以大量元素初始化特定值,其中一个随机元素设为INT_MIN以激发比较溢出行为,再执行qsort观察canary完整性。普通情况下glibc的默认归并排序可成功隔离风险,但在malloc失败后快速排序介入时,非传递函数造成的插入排序阶段缺乏边界检查,导致指针越界向数组外读写,极易引发abort中断。经分析,问题根源在于快速排序中无效的边界保护设计,插入排序期望首元素为最小值,且依赖比较函数保证推断至数组边界的递减迭代安全。然而非传递比较函数破坏了比较推导,指针逆序移动越过底部边界,触达非法内存,产生读写越界。针对该缺陷,glibc开发团队已在近期的代码重构中主动修补,新增了必要的边界检查语句确保指针不会越界访问。

修补后的版本在遇到非传递比较函数时,防止了直接的内存损坏和异常崩溃,防御能力大幅改善。值得注意的是glibc官方明确指出,调用方传入非传递比较函数是未定义行为,不应视为glibc自身安全漏洞,由调用者负责传入有效的比较函数以防止错误。该回应强调了接口契约的重要性,但同时认可原实现存在实现质量问题,因此会持续完善底层逻辑保障库的稳定与安全。从安全运维角度看,此问题警示软件开发者应遵守标准规范设计比较函数,避免使用易溢出的减法比较。尤其在涉及系统底层接口、库函数调用时更应谨慎,确保输入约束有效。若在关键环境中不可避免使用复杂或非标准比较,则应优先采用成熟的排序算法替代方案或增强边界安全控制。

高风险场景还应考虑适配glibc最新补丁版本,及时对库更新保持关注,减少因库内部缺陷带来的安全威胁。此外,该事件提醒产业界重视由普通"功能实现误差"引发的安全隐患,改善基础库的实现细节对提升整体生态安全至关重要。分析时间线可见,安全研究者从最初发现非传递比较函数导致SIGSEGV错误现象,到经过详细分析和实践复现,再到提交补丁和glibc团队响应,呈现了成熟安全协作机制的良好范例。未来,伴随现代软件生态日益复杂,基础库的稳健设计和安全审核将成为不可忽视的关键环节。通过这次案例,开发者可进一步理解传递性比较函数定义的根本意义及其对排序算法正确性和内存安全的影响。非传递比较函数虽表面简单,却可能引发致命漏洞,需理性审视和避免。

综上所述,glibc中qsort函数因非传递比较函数引发的越界读写问题体现了软件实现的边界检查重要性及标准约束的必要性。安全研究者的发现促使glibc持续改进,使基础库防御更加完备。开发人员应重视实现合同,慎用可能溢出的比较逻辑并及时采用官方修补版本。以此为警醒,在软件开发和安全审计过程中,提高对底层库接口的敏感度,有效规避类似错误,保障系统稳定安全运行。 。