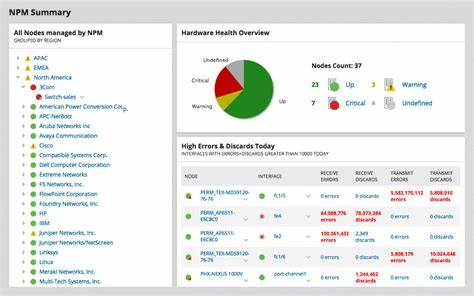

在现代软件开发中,依赖管理已成为保障项目质量和安全的关键环节。NPM(Node Package Manager)作为JavaScript生态系统中最主要的包管理工具,承载了无数开发者的日常工作。然而,依赖中潜藏的安全漏洞可能导致严重的安全隐患,不仅威胁到应用的稳定性,也给用户数据带来风险。因此,依赖漏洞监控工具成为保障项目安全的必要手段。本文将深入探讨如何利用多种工具监控NPM和其他依赖中的安全漏洞,帮助开发者构建坚实的防护体系。 首先,了解依赖漏洞的来源和影响至关重要。

NPM中托管了数以百万计的开源包,这些包定期更新版本以修复已知缺陷,但部分不良维护或过时的包依然存在高风险。攻击者常利用这些漏洞发动代码注入、数据泄露等攻击,尤其是在企业级应用和敏感数据处理场景中更是隐患重重。借助专业的漏洞监测工具,可以及时发现依赖中的弱点,快速响应漏洞补丁发布,从源头减少安全风险。 目前市场上有众多针对NPM依赖漏洞监控的优秀工具。最为广泛使用的是GitHub旗下的Dependabot。它自动扫描项目依赖,检测过期或存在漏洞的包,并能生成安全拉取请求,推荐升级到安全版本。

Dependabot集成度高,适用于多种语言和包管理器,是开源项目和企业团队的得力助手。另一款知名工具是Snyk,它不仅提供漏洞检测,还具备详尽的安全报告与修复建议,支持CI/CD流水线集成,助力自动化安全管理。Snyk的数据库涵盖了广泛的漏洞信息,及时同步最新发布,方便开发者实现全方位监控。 除了Dependabot和Snyk之外,npm自带的npm audit功能也为开发者提供了基础的漏洞扫描功能。它基于公开的npm安全数据库,运行时分析项目依赖树,并针对已知漏洞提供警告和修复命令。虽然npm audit功能足够轻便且集成方便,但相较于第三方工具,在自定义程度和漏洞深度覆盖上有所不足。

因应不同技术栈需求,WhiteSource Bolt和OSS Index等工具也获得广泛应用。WhiteSource Bolt支持多种语言包,能够自动识别依赖并生成安全风险报告,适合企业进行综合管理。OSS Index则提供开源包漏洞索引服务,用户可通过API查询包的安全状态,便捷且可扩展。 配合这些工具,团队还应构建完善的安全策略。建议在代码审查环节引入依赖审查,结合自动化漏洞扫描,确保引入的每个依赖包均经过安全筛查。利用CI/CD流水线将安全检测自动化,做到早发现、早修复。

定期更新依赖,避免使用不再维护的包,从源头降低风险。同时,安全培训不可忽视,提升开发人员对依赖安全的认识和警觉性。 除了工具和流程,保持对安全社区动态的关注同样重要。开源社区、CVE数据库和安全公告是获取最新漏洞信息的渠道。通过订阅相关安全邮件列表或推送,及时掌握影响项目依赖的安全事件,做到迅速响应。 现代软件开发的复杂性使得依赖安全管理愈发艰巨,单一工具难以覆盖全部需求。

组合使用多种漏洞检测工具,加上完善的安全策略和团队协作,才能建立起坚实的安全防线。NPM依赖漏洞监控不仅是一项技术任务,更是一种敏捷响应安全挑战的必备能力。 在选择具体工具时,应根据项目规模、技术栈、团队经验和业务风险等因素综合判断。相比仅依赖npm audit,增加如Dependabot或Snyk的专业扫描,可大幅提升漏洞发现率和修复效率。对大型项目而言,结合WhiteSource Bolt等企业级方案,有助于统一管理所有依赖资产,全面把控安全态势。 综上所述,随着开源依赖在软件开发中的普及,NPM及其他依赖漏洞监控已成为不可忽视的安全保障环节。

通过合理选用自动化扫描工具,完善安全流程,提升团队安全意识,企业和开发者可以有效抵御潜在风险,确保应用稳定可靠。安全防护工作永无止境,持续关注技术进步与社区动态,方能在快速迭代中守护代码资产,维护用户信任。 。