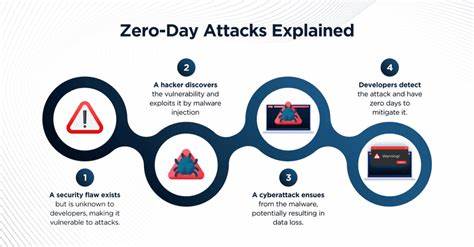

近年来,人工智能的进步极大地改变了网络安全的格局。特别是在零日漏洞的发现与利用方面,传统依赖人力的漏洞挖掘方式正被一种新兴的技术范式 - - 自主智能体所取代。自主智能体结合了大型语言模型(LLM)与工具执行能力,能够自主规划并执行复杂任务,从而在漏洞从发现到武器化的时间上实现了革命性的缩短。这不仅让黑客攻击的效率大幅提升,也使得威胁的普及和个性化程度前所未有地增强。自主智能体远非简单的聊天机器人,它们拥有执行命令行工具、网络扫描器、模糊测试器等多种技术手段的能力,能够通过协调多个子代理在目标环境中进行侦察、假设生成、聚焦测试与自动验证。这种多层次、多步骤的攻击流程显著提升了漏洞利用的成功率,使复杂攻击变得自动化且低门槛。

此前,多项学术研究展示了多智能体协作架构较单一智能体在漏洞利用能力上的数倍提升。一些知名公司内部的实验项目甚至在实时环境下成功阻断了利用自主智能体发现的漏洞的攻击,表明这类技术不仅能被恶意利用,也具备防御潜力。然而,现实中已有安全社区曝出诸如"Hexstrike-AI"等工具,它们能够利用公开漏洞信息在数分钟内生成有效的攻击链,极大缩短了攻击者的窗口期。随着技术的成熟,这类工具更可能以"即服务"形式面向更广泛的攻击者群体,进一步降低攻击门槛,导致网络犯罪的民主化。自主智能体天然具备攻击的个性化优势。它们能够结合指纹识别和大型语言模型生成的社交工程内容,针对不同目标量身打造攻击手段,使得勒索攻击、信息勒索等犯罪活动更具隐蔽性与欺骗性。

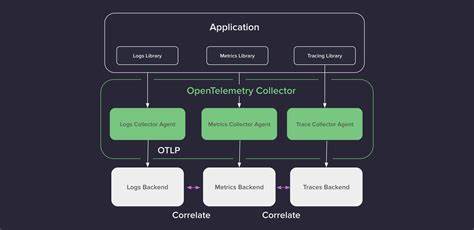

攻击者利用这种技术生成的钓鱼邮件或勒索信往往伴随高度心理学定制,增加受害者被攻陷的风险。但防御方也不甘示弱,多个安全厂商已开始应用自主智能体技术构建下一代安全运营中心(SOC),通过自动化分析和响应加速漏洞识别与攻击阻断流程。微软等领导企业将AI助理Copilot集成到安全平台,提升安全事件的处理效率,同时研究人员开发了能精准识别自主智能体活动模式的运行时检测工具,为防御自动化攻击提供了新的视角。同时,对自主智能体的权限管理也越来越严格,诸如访问数据、凭证的限制以及审计日志与终止开关的引入正逐步成为安全设计标准。然而,自主智能体依然存在诸多挑战,如误报率较高,易受输入篡改攻击,并且其普及同时也扩大了攻击面。此外,如何验证自主智能体的行为合规性与责任归属在当前技术和法律框架下仍缺乏明确答案。

政策层面上,研究与伦理界对自主智能体的应用监管展开激烈讨论。一些专家呼吁对全面自动化代理实行严格限制,须设立标识和签名机制以实现溯源与审计,加强关键基础设施的能力限定,并明确法律责任归属。尽管全面禁用意味着对技术创新和防御潜力的打击,国际社会尚未形成统一标准,监管政策仍处于不断摸索阶段。面对日益复杂的网络威胁,安全团队应主动假设对手已使用自主智能体,将自动化攻击场景纳入演练计划,限制内部智能体权限,并建立完善的工具调用和流程监控体系以助于取证。此外,需要强化红队能力,引入多智能体模拟攻击以逼真再现攻击速度与规模,并结合AI检测与响应机制实现快速响应。跨部门、跨行业、甚至国际间的协作显得尤为关键,只有共享威胁情报与防御策略,才能有效遏制自主智能体驱动的攻击扩散。

现实中,不难想象更为复杂的风险情境 - - 自主智能体精准绘制企业网络拓扑,自动制作加密勒索脚本绕过传统防护,或渗透软件供应链生成零日利用链条,甚至配合心理操控手段进行威胁勒索。换言之,零日AI改变了漏洞的性质,既是攻击利器,也是防御助手。那些能够提前发现、快速修复漏洞的智能体,必将在未来的安全博弈中占据重要位置。研究界面临的焦点问题包括:如何构建形式化验证框架确保智能体安全;如何设计互信签名机制实现溯源与透明;如何避免安全工具扩散成为商业武器。只有通过跨学科的合作与国际协调,构筑起稳固的技术与法律防线,方能将自主智能体的风险降至可控范围。总体而言,零日AI标志着网络安全进入了一个智能自动化的新时代。

这既是生产力的倍增器,也是风险的放大器。应对这一挑战需要的不仅是技术,更是治理、法规及组织文化的深度变革。只有承认机器也可能成为攻击主体,将人机协同防御推上新高度,才能迎接这一复杂多变的安全环境。鼓励防御性研究与制定合理合法的监管政策,才能在保障技术进步的同时,最大限度降低恶意滥用,真正将零日AI潜力转变为网络安全的新红利。 。