近年来,随着智能手机在全球范围内的普及,移动设备的安全问题愈加突出。Android作为全球市场占有率最高的移动操作系统,自然成为黑客和网络犯罪分子重点攻击的目标。2024年夏季,安全研究机构F6和RuStore联合发布消息,发现并封锁了超过600个恶意域名,这些域名属于宣传和传播Android特洛伊木马DeliveryRAT的关键基础设施。此举有效遏制了该恶意软件的传播,避免了更多用户受到伤害。DeliveryRAT是2024年新近出现的一款针对Android设备的恶意软件,其主要目的是窃取用户的敏感个人信息以及金融数据,特别是用于申请微型贷款的资料和在线银行账户信息。该特洛伊木马通过伪装成流行的外卖订餐应用、购物平台、银行服务软件以及物流追踪应用,诱导用户下载并安装,从而达成高度隐蔽的入侵效果。

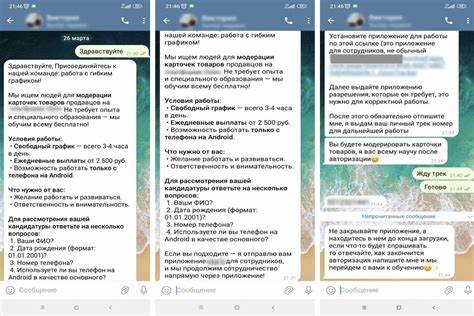

令人震惊的是,DeliveryRAT的传播方式极具隐蔽性和欺骗性。犯罪分子利用"Malware-as-a-Service"(恶意软件即服务,MaaS)模式,将恶意软件样本和相关传播工具免费或低成本提供给"散布者"。通过Telegram上的"Bonvi Team"机器人,攻击者们可以轻松生成专属的安装包或者假冒网站链接,针对不同的目标群体进行定制化攻击。攻击者还设计多样化的钓鱼场景,包括虚假的买卖广告、远程工作招聘信息,甚至利用折扣促销和优惠券诱骗用户。在初期聊天过程中,诈骗者通过Telegram或WhatsApp等即时通讯工具与受害者建立联系,获取其基本信息后,诱导安装携带病毒的手机应用。此后,恶意软件能够秘密访问通讯录、短信、摄像头、麦克风以及各种账户信息,掌握用户的个人隐私信息和财务密码。

专家指出,DeliveryRAT的危害不仅仅局限于信息泄露,最直接的结果是微贷欺诈及在线银行账户资金被盗取。受害者往往在不知情的情况下被非法借贷或资金流失,给个人和家庭带来了严重损失。为了应对日益猖獗的威胁,F6和RuStore安全团队通过持续的网络监测和大数据分析,识别并追踪出Serving DeliveryRAT的600多个恶意域名。这些域名通常使用诸如"store"、"download"、"app"、"id"等关键词,并通过自动化工具批量生成,形式变化多端,给拦截和封锁工作带来挑战。在封锁过程中,研究人员不仅采用传统的DNS拦截和黑名单更新技术,更借助机器学习和威胁情报共享,提升了检测的精准度与响应速度。此举有效切断了恶意软件的传播链条,极大限制了攻击者的活动空间。

此外,专家还提醒广大Android用户在面对陌生信息和链接时务必保持警惕。下载应用应始终通过官方渠道及可信应用商店,切勿轻信来源不明的推广信息及广告。建立良好的安全习惯,及时安装系统和应用的安全补丁,可有效防范此类高级威胁。随着恶意软件生态的不断演化,网络安全形势日益严峻。DeliveryRAT事件再次提醒社会各界加强对移动端安全防护的重视。未来,除了监管机构和安全厂商的配合外,用户自身的安全意识提升同样关键。

应对复杂多变的网络威胁,需要全社会形成合力,推动技术创新、政策完善和公众教育相结合。总的来看,针对DeliveryRAT的快速响应和有效封锁为遏制此类犯罪行为树立了榜样。持续保持警觉和合作,结合强有力的防御体系,是防止个人信息和财产被侵害的根本保障。智能时代的安全挑战虽严峻,但只要行动得当,每个人都能安心享受数字生活带来的便利。 。