随着人工智能技术的飞速进展,模型上下文协议(Model Context Protocol,简称MCP)逐渐成为连接大型语言模型(LLM)与外部工具的关键桥梁。MCP赋予AI系统通过标准化接口直接访问和操作第三方服务的能力,极大提升了AI的实用性与可拓展性。然而,在享受便捷的同时,MCP的安全性问题也逐渐引起业内广泛关注。特别是当其授权机制依赖于OAuth2协议时,如何保障用户数据安全及防范潜在攻击,成为摆在开发者和安全专家面前的重要课题。 本文将围绕MCP的安全基础展开深入探讨,重点剖析OAuth2在MCP环境中的应用及其带来的安全隐患,旨在为读者揭示背后的核心风险点,并探索未来改进方向。 MCP的核心理念是让人工智能能够充当用户代理,代表用户进行操作,访问可能包含敏感信息的资源。

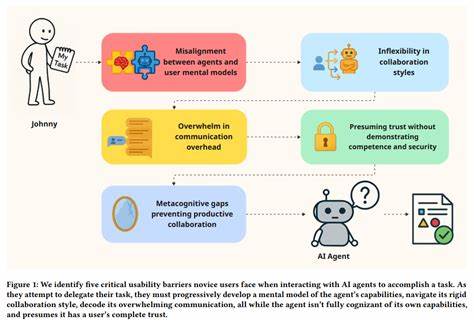

尽管规范阐述了"人类在环"的指导原则,确保用户对AI执行的操作拥有最终控制权,但实践中这种交互很大程度上类似于用户在阅读并接受复杂的条款与细则,然而事实上每个人可能并未充分理解这些内容。 开放给LLM的权限一旦失控,便极易遭受攻击。比如,简单的提示注入攻击就可能导致LLM泄露敏感信息或者执行恶意指令,若远程MCP服务器诱导LLM执行本地命令,后果不堪设想。此外,由于MCP客户端本身可以为服务器侧提供样本生成等能力,恶意服务或黑客还可能滥用此功能对系统发起攻击,在安全层面布满雷区。 探讨MCP安全时,关键还有其授权服务器的定位。早期MCP规范中,MCP服务器兼任OAuth授权服务器角色,将所有安全责任集中于自身,这种设计面临单点失效及权限滥用风险。

随着2025年6月版本更新,MCP服务器功能被定位为资源服务器,授权服务由第三方成熟授权平台承担,此举利用了业界成熟的OAuth生态,极大增强了安全弹性,也为多元化的插件式安全方案打开空间。 MCP本质上是标准化的接口协议,使得任何符合MCP模型的LLM都能无缝接入支持的API服务,无需定制集成。例如,用户可用ChatGPT或Claude直接连接GitHub上的MCP服务器,指令便可操控账户中的项目和议题。这种接口协议无疑推动了AI从单纯对话向实际操作转变,实现了AI具有自主"行动力"。 只因其接口开放,也意味着系统安全边界变得模糊。随着接入的工具数量急剧增加,模型上下文的承载压力加重,内存与计算资源被迅速消耗,潜在漏洞也可能放大。

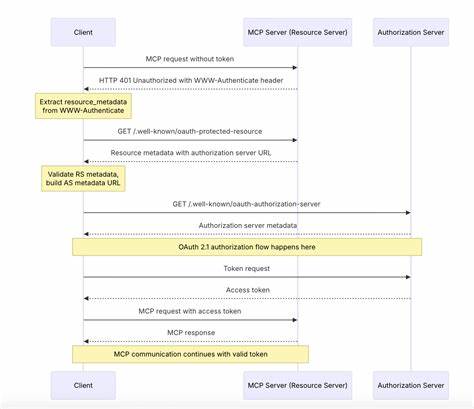

加之MCP服务器可能是本地(如标准IO模式)或者远程HTTP服务器,远程模式更是需要高度保障通信安全(至少使用HTTPS)及严格的身份认证机制。OAuth2为理想的用户认证和权限校验框架,适时填补了这一需求空白。 OAuth2的授权流程极具代表性且经过长期实践检验。主要参与方包括授权服务器(Authorization Server,AS)、资源服务器(Resource Server,RS)与客户端应用(Client App)。客户端应用请求访问资源服务器受保护的内容,需先获得授权服务器发放的访问令牌。用户通过授权服务器的认证及授权流程授予客户端特定权限。

客户端借助访问令牌向资源服务器发起请求,资源服务器验证令牌后允许对应访问。针对MCP场景,授权服务器通常由第三方专业身份认证服务提供,MCP服务器则作为资源服务器,LLM充当客户端。 用户通过授权服务器批准后,LLM获得访问令牌,能够安全访问MCP服务器上的受限资源。细粒度的权限控制依赖于令牌中的作用域与权限字段,授权服务器能够根据组织角色或团队策略下发不同权限,MCP服务器据此严格限制客户端可操作的范围,维护最低权限原则。 MCP采用多项现代OAuth扩展RFC,加强适配态势感知与动态环境。RFC 8414的授权服务器元数据定义了客户端可自动发现授权服务器的关键终端点,免去繁琐的手动配置。

RFC 7591支持客户端动态注册机制,简化LLM客户端对多授权服务器的接入难题。RFC 9728则引入受保护资源元数据,允许资源服务器告知客户端它所依赖的授权服务器位置,令访问流程更为透明与自动。 RFC 8707设计的资源指示符功能,专门解决多资源服务器环境下令牌滥用风险。此机制让令牌明确绑定目标资源服务器,杜绝令牌在不相关资源服务器之间互用,强化隔离与权限范围限制,提升安全性。 从整体来看,这些规范构成了MCP与OAuth2结合的坚实基础,帮助MCP实现无缝对接多身份认证与授权平台,提升安全可靠性。 然而,即便如此,MCP体系仍面临诸多实际威胁。

首先,复杂的权限授权流程及动态客户端注册带来潜在配置错误风险,错误权限配置会导致资源未授权访问。其次,提示注入攻击依旧是LLM最大的安全隐患之一,攻击者可以诱导模型泄漏机密或者执行非预期操作。远程MCP服务器存在操控LLM生成恶意内容的可能,加剧攻击面。 此外,令牌自身的安全生命周期管理同样重要。令牌泄露或者滥用会直接导致数据泄漏和权限以外访问。OAuth2的各种Token撤销、轮换机制及令牌加密要求需要在MCP设计中得到充分贯彻。

对于用户而言,虽然MCP承诺"人类在环"控制,但实际中用户难以完全理解授权细节,轻信AI操作指令可能带来重大风险,因此需要采用一系列辅助措施,比如多因素身份验证、授权日志透明、异常行为检测等。 在未来,随着MCP标准持续演进及安全生态完善,预计安全防护机制将不断加强。例如,通过结合更强的模型内行为约束,利用更先进的访问控制策略,以及推动端到端加密方案,均有望有效降低安全风险。同时强调开发者责任,推动安全最佳实践在MCP实现中获得广泛采纳。 总之,MCP结合OAuth2为AI赋予了强大且灵活的授权能力,但同时带来了显著安全挑战。当前来看,MCP的安全确实存在诸多隐患,需要开发者、授权服务器提供商以及用户共同努力,才能真正建立起安全、可靠的人机协作生态。

通过不断演进与安全设计优化,MCP有望在保障数据隐私与权限管理的同时,推动AI技术更广泛安全应用。未来,随着标准的完善及技术的进步,我们有理由相信MCP的安全之路会越走越稳健,人工智能与人类协作的智能时代必将更加美好。 。