在当今数字货币时代,虚拟资产的安全性越来越受到关注。最近,网络安全公司Checkmarx发布了一项警告,指出多个含有恶意代码的Python软件包被上传至Python包索引(PyPI),目的是针对流行的加密货币钱包。这一事件标志着供应链攻击的又一起例子,黑客利用受信任的平台来传播恶意软件,严重威胁到用户的资金安全。 事件发生在2023年9月22日,当时若干个冒充合法数据解码和管理工具的软件包被上传到PyPI。这些软件包声称可以帮助用户恢复和管理他们的数字钱包,吸引了大量对加密货币抱有兴趣的开发者和用户。然而,这些软件包背后却通过依赖关系偷偷获取恶意代码,目的是窃取敏感的加密货币钱包信息,包括私钥和助记词。

通过获取这些信息,攻击者可以完全控制受害者的资金。 黑客们采用了一系列精心设计的技巧,以确保这些恶意软件包的成功传播。他们使用的包名如“AtomicDecoderss”、“TrustDecoderss”和“ExodusDecodes”等,都巧妙地与流行的钱包名称相关联,试图吸引用户的注意。这些软件包附带的README文件,内容详尽,包括安装说明和使用示例,甚至还有虚假的统计数据,给人一种专业和可信的印象。此外,为了避免被检测到,恶意代码并未在安装后立即激活,而是仅在用户调用特定功能时才会启动。 Checkmarx的研究表明,这些恶意软件包的复杂性高于以往的许多攻击手段。

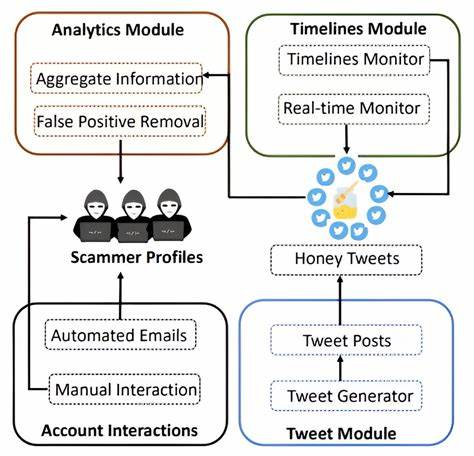

攻击者通过多层次的欺骗策略,增加了恶意软件被下载和使用的可能性。这种策略不仅限于软件包的命名和详细文档,还包括代码混淆以及不在代码中硬编码命令与控制(C&C)服务器的IP地址等手段。这种“潜伏”策略一旦成功,可能会在用户不知情的情况下,开始窃取他们的加密资产。 这种攻击的影响尤为严重,因为它不仅限于初步的资金盗窃。攻击者的恶意代码可以允许他们动态更新和扩展其恶意能力,无需更新软件包本身。这意味着,一旦用户下载了这些软件包,攻击者有可能在未来引入新的威胁或针对更多资产进行攻击。

在此事件中,目标包括诸如Atomic、Exodus、Metamask、Ronin、TronLink以及Trust Wallet等一系列流行的加密货币钱包。由于这些钱包的用户基数庞大,攻击者的潜在收益也随之增加。为了保护用户,Checkmarx建议大家在下载软件包时务必小心,特别是那些声称提供看似正规的服务和工具的软件包。 在数字货币交易日益频繁的背景下,安全性问题被越来越多的人关注。用户们不仅要对使用的工具保持警惕,开发者们也应该提高对供应链攻击的防范意识。为此,建议开发者在引入依赖关系时,仔细审核所使用的库和包,确保它们的来源可信。

此外,有针对性的安全培训和提升开发者的安全意识也是至关重要的。 随着数字货币的普及和相关工具的广泛使用,网络威胁的形式也在不断演变。为了有效对抗这样的攻击,企业和个人都需要建立强大的安全防御能力。实现这一目标的关键在于技术、教育和政策三者的结合。企业应主动实施供应链安全管理措施,建立多层防御机制,持续监测已安装软件的安全状态,同时定期进行安全审计。 同时,用户在日常使用数字货币时也应该养成良好的安全习惯,例如定期检查钱包的活动记录,开启两步验证,使用硬件钱包等方法提高资产安全性。

面对层出不穷的网络攻击,保持警惕并及时更新安全措施,将是确保数字资产安全的最佳策略。 尽管安全威胁日益严峻,但只要企业和个人共同努力,采取有效的防范措施,我们仍然能够在这片数字货币的蓝海中扬帆远航。在未来,随着技术的进步,网络安全领域也将不断发展,期待更为智能和高效的解决方案能够帮助我们应对日益复杂的网络安全挑战。