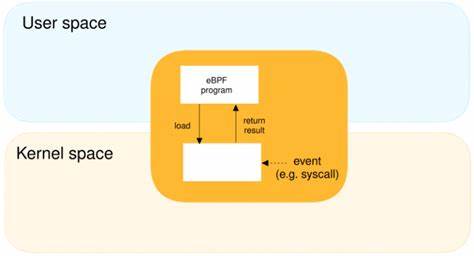

近年来,随着云计算和容器技术的快速发展,Linux操作系统在服务器和嵌入式设备中的地位愈发重要。作为Linux内核强大而灵活的扩展机制,eBPF(扩展的Berkeley Packet Filter)逐渐成为开发人员和系统管理员关注的焦点。它不仅革新了传统内核编程模式,还赋予用户空间程序直接参与内核事件处理和网络数据包过滤的能力。理解eBPF的原理和使用方法,是迈向高效系统调试、安全防护以及性能优化的关键一步。 eBPF的诞生解决了传统内核开发中的诸多难题。以往,要修改内核功能,开发者需要深入内核源码,编写复杂的模块并加载,这不仅风险高且动态加载模块可能带来系统不稳定。

eBPF改变了这一局面,它允许用户编写经过验证且安全的程序,在内核空间中以沙箱方式运行,不需要修改内核源码或加载传统模块。与此配合的是强大的验证器和即时编译器(JIT),确保eBPF程序高效执行且不危及内核稳定性。 相较于早期的Berkeley Packet Filter,eBPF极大地丰富了接口和功能,支持多种数据结构、内核钩子以及复杂逻辑。它可以用于网络包过滤、系统调用监控、性能指标采集、安全审计等场景。例如,在网络安全领域,eBPF可以实现低延迟的防火墙和入侵检测系统,而在运维领域,则能帮助实时监控应用性能和系统健康状况。 对初学者而言,入门eBPF编程并不复杂。

基础流程通常包含两部分:用户空间程序和内核空间代码。用户空间使用诸如Python与BCC库等工具来加载、管理和交互eBPF程序;内核空间则用C语言编写具体逻辑,如数据包分析、计数和过滤处理。通过两部分紧密协作,实现灵活的系统扩展。 一个典型的eBPF项目示例是基于XDP(eXpress Data Path)技术创建的简单防火墙。XDP是eBPF的一个子集,能够在网络驱动层极早地处理数据包,提高网络处理效率。在该示例中,内核空间程序处理网络接口上的数据包,统计所有进入的包的数量,同时对目标IP地址(如8.8.8.8)进行过滤并丢弃相关包。

用户空间脚本负责加载C代码、将程序附加到指定网络接口,实时监控统计信息,并处理程序终止时的清理工作。 在内核端,eBPF代码包含定义的内核映射,如计数器数组和输出事件缓冲区,用于线程安全地存储数据包计数和向用户空间反馈事件。程序通过指针安全检查,避免读取越界影响内核安全。当遇到目标IP数据包,程序会发送事件消息到用户空间且丢弃该包,实现高效过滤。这样设计兼顾性能和安全性,充分利用eBPF的优势。 用户空间脚本是eBPF生态的灵魂,通常借助BCC库完成eBPF程序的编译、加载及附加。

它通过信号处理机制确保程序能优雅中止,避免残留对系统的影响。实时读取内核映射中的数据,计算每秒数据包数量,打印统计信息,帮助运维人员快速了解网络状况。调试输出机制让开发者轻松追踪被拒绝数据包,提升排查故障效率。 如今,eBPF已广泛应用于互联网巨头和云服务提供商。Netflix利用它进行网络流量监控和故障排查;Dropbox依靠eBPF提升集群效率和安全性;Datadog将其纳入性能监控体系,实现高精度指标采集;Kubernetes生态系统中,eBPF被用于容器网络隔离与安全策略的实施。其灵活性和低开销使得它成为现代云原生环境不可或缺的利器。

入门eBPF不仅能够提升对Linux内核运行机制的理解,更能助力构建高性能、可扩展且安全的系统。对程序员而言,掌握eBPF意味着拥抱未来系统编程的趋势,能够深入底层实现定制化功能和创新。对于运维和安全人员,则能轻松捕获丰富且精准的系统事件,实现智能监控和响应。 随着社区不断壮大,关于eBPF的工具和文档资源也日益丰富。一些流行项目如Cilium、BPFtrace和Falco,为用户提供了强大的抽象和分析功能,大幅降低了入门难度。积极参与开源社区,学习借鉴现实案例,将带来更深刻的理解和更广阔的技术视野。

总结来看,eBPF为Linux内核编程注入了前所未有的灵活性和安全保障。它消除了内核修改的门槛,提供了一种轻量级、动态且高性能的机制,应用场景涵盖网络、性能、安全等多个领域。任何关注系统优化和安全的技术人员,都应当尝试了解和掌握这一技术。通过动手实践,从简单的包过滤防火墙开始,逐步提升技能,终将打开内核编程的新天地。 。