随着互联网应用的日益复杂,用户身份认证与访问管理变得尤为关键。单点登录(SSO)的出现极大便利了用户,避免多次登录,提高安全性,同时降低企业运维成本。Okta作为领先的身份管理服务商,结合SAML协议,为现代应用提供了强大而灵活的认证解决方案。Next.js作为当下流行的React服务端渲染框架,凭借其API路由和强大的性能,成为构建Web应用的理想选择。将Okta的SAML单点登录集成到Next.js中,既能够带来统一的用户验证体验,也让开发者更好地掌控安全细节。本文将深入剖析如何通过Passport中间件和Next.js的API路由,搭建完整的Okta SAML SSO流程。

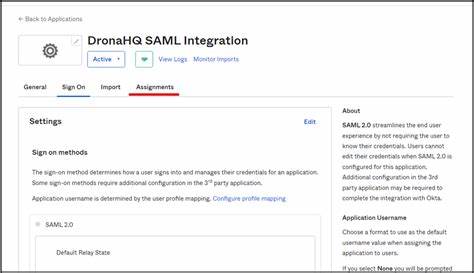

单点登录的优势不仅体现在减少登录次数,更在于集中管理身份和访问权限。通过Okta的平台,企业能够统一维护用户数据、多因素认证策略及访问控制,极大提升整体安全等级。结合SAML协议的安全断言机制,Next.js应用便能实现与Okta IdP的安全令牌交换,确保用户身份的真实性和会话的有效性。集成流程从Okta端的SAML应用配置开始。开发者需要登录Okta管理后台,创建一个针对Next.js应用的SAML 2.0应用集成。这里需要特别关注的是ACS(Assertion Consumer Service)URL,它是Okta成功验证后发送SAML断言的目标地址。

对于Next.js,通常对应为一个API路由,例如https://your-domain/api/auth/saml/callback。使用ngrok等工具,在本地调试期间也能模拟公网访问地址。Audience URI即SP实体ID,代表服务提供者的唯一标识,须与应用内配置保持一致。用户标识的映射也非常关键,通常采用电子邮件地址(EmailAddress)格式,Okta的属性声明中需要包含与应用对应的字段,便于后续会话管理与权限判断。Okta配置完成后,转到Next.js端的实现。虽然Next.js生态中next-auth(现名Auth.js)广受欢迎,但其对SAML的支持有限,往往需要自主实现。

选择passport与passport-saml策略,能够基于Node.js环境,灵活地处理认证流程。同时,为了保障无状态服务的会话维系,iron-session成为Next.js API路由中的理想选择,具有轻量、安全和无cookie依赖的特性。关键依赖安装不仅包含passport及其SAML策略,还需express-session或iron-session用于会话管理。环境变量用于安全存储Okta配置,如入口点URL(Okta Entry Point)、Issuer(实体ID)、IdP证书信息及回调地址。确保证书内容格式正确,包含完整BEGIN/END标签,并保留换行符。应用代码结构中,建议把Passport策略配置与会话封装逻辑集中管理,形成auth.js等工具文件。

策略配置时需要明确entryPoint(IdP登录URL)、issuer(SP实体标识)、callbackUrl(断言消费地址)以及证书cert等。profile回调函数内,开发者还需结合自身业务,通过邮箱或其他字段查找或注册用户,建立本地用户对象,然后将其注入session中。创建双API路由支持用户登录与断言回调的处理。登录路由负责触发passport调用SAML授权过程,实现将用户重定向至Okta登录页面。断言回调路由则用于接收并验证Okta返回的SAML断言,解析用户信息后,将用户存储到session并重定向至受保护的页面。同时,也需提供登出API路由,实现清除会话,并可配置跳转到Okta的单点注销(SLO)端点,从而实现跨应用统一登出。

为了增强用户体验,设计独立的API路由供前端查询当前登录用户状态,借助客户端库如SWR,能够动态显示内容或导航链接,提供简洁且实时的用户身份判断。在服务端页面保护方面,利用withIronSessionSsr封装的getServerSideProps钩子,可有效拒绝未登录用户请求,转向登录页面,确保页面数据安全。前端组件层面,可以封装认证检查组件AuthCheck,基于用户登录状态动态渲染内容或登录入口,提升交互便捷性。调试过程中,务必确保本地开发环境对外暴露访问地址与Okta配置保持一致,ngrok工具便可解决本地无法公网访问的问题。确认Okta中的用户已关联SAML应用,避免认证被拒。通过浏览器访问登录路由,跳转到Okta页面并成功登录后,应返回Next.js所设定的回调URL,完成会话建立并驱动前端页面状态更新。

综合安全考量,生产环境必须采用HTTPS协议,保障通信链路加密;会话密钥必须随机且复杂,防止伪造;Okta证书的更新保持及时;同时对SAML断言的有效时间及受众检查不可忽视。针对认证失败或异常情况,合理地设计前端用户提示与错误页面,有助于提升用户体验及系统稳定性。业务层面,SAML用户在首次登录时,系统应规划有效的用户同步策略,可将用户信息持久化至数据库,实现权限维系和扩展。进一步完善的功能如单点注销(SLO)机制,可实现用户在Okta或多应用间会话的统一管理,增强安全一致性,但实现复杂度较高,需要Okta端与应用端共同支持。值得一提的是,虽然SAML被广泛应用于企业级身份管理,但开放标准OIDC在当代Web开发中逐渐获得青睐。使用Auth.js这样的库集成Okta的OIDC方案简便且功能丰富,适合不受限于传统SAML政策的场景。

开发者可根据需求灵活选择合适协议。总之,将Okta SAML SSO无缝集成到Next.js项目,需要深入理解身份认证协议、OAuth生态与Web框架架构。合理运用passport-saml策略、iron-session会话方案以及Next.js API路由能力,不仅提升了应用的安全性与用户体验,也为企业级应用奠定了良好基础。随着身份安全需求的升级,掌握这项技术将赋能开发者更好地应对未来挑战。