随着数字化进程的加速,安全威胁日益复杂,CitrixBleed 2漏洞(CVE-2025-5777)引发了全球网络安全界的高度关注。该漏洞影响了CitrixNetScaler ADC和NetScaler Gateway设备,尤其是作为安全网关的虚拟服务器配置,诸如VPN、ICA代理、无客户端VPN(ClientlessVPN)、RDP代理及AAA虚拟服务器均受到威胁。CitrixBleed 2再次揭示了Out-of-Bounds读取漏洞在安全领域的风险,能够导致攻击者未经认证访问关键的会话令牌和认证信息。此类漏洞严重威胁到了企业的身份认证体系和数据隐私,可能引发大规模的会话劫持及权限绕过。CitrixBleed 2之所以引发广泛关注,部分原因在于该漏洞继承了去年CitrixBleed(CVE-2023-4966)漏洞的典型特征。2023年的漏洞允许攻击者劫持用户的认证Cookie,导致会话被非法访问。

此次新变种CitrixBleed 2不仅延续了这种攻击路线,还增加了异地多点访问和更复杂的利用方法,使得防御难度显著提升。安全专家Kevin Beaumont命名并揭示了该漏洞的本质,指出其依旧能够暴露关键令牌、账户凭据以及其他敏感数据,这些信息是建立安全会话的基石。尤其令人担忧的是,泄露的会话令牌可绕过多因素认证(MFA),极大地降低了企业防御层的有效性。近期,安全公司ReliaQuest的研究报告表明,CitrixBleed 2漏洞已在真实攻击环境中被主动利用。攻击者通过利用该漏洞,劫持用户的会话,在不与用户交互的情况下成功认证,闪避了多因素验证机制。攻击者不仅单纯劫持会话,还使用从中获得的权限对企业目录服务如Active Directory进行侦察,尝试识别用户账户、组和权限结构,为后续的深度渗透和横向移动奠定基础。

攻击事件中,安全专家观察到复数系统出现了ADExplorer64.exe的执行迹象,这表明攻击者正在系统领域展开协调化侦察行动。这种工具的使用通常意味着黑客意图详细绘制内部网络架构,掌握关键域控制器位置,以便持续控制目标环境。此外,值得注意的是,部分攻击流量显示源自数据中心IP,且与VPN提供商关联,表现出攻击者利用匿名或伪装网络路径伪装身份的意图。这极大增加了溯源和阻断攻击的难度。针对这一严峻局面,Citrix官方迅速发布了多版本安全补丁,包括14.1-43.56+、13.1-58.32+以及13.1-FIPS/NDcPP 13.1-37.235+等版本,强烈建议所有用户尽快完成更新。同时,为防止攻击者利用劫持的会话访问网络,官方建议在修复后立即终止所有活跃的ICA和PCoIP会话,确保任何潜在的威胁连接被切断,杜绝安全隐患的残留。

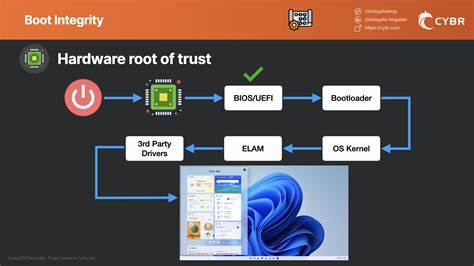

CitrixBleed 2的出现凸显了企业网络边界安全管理中存在的关键风险。企业应重点关注以下方面:首要的是及时部署官方补丁,不给攻击者任何可乘之机;其次,强化会话管理和异常行为检测,特别是对会话令牌的存取异常要予以重点关注;再者,提升多因素认证的安全性,通过结合硬件令牌、生物识别等多重验证方法增强账户安全;此外,定期审核和强化Active Directory权限结构,缩小潜在攻击面,防止攻击者利用已获得的权限扩散和深入网络;最后,建立完善的安全响应机制,能在攻击早期准确识别并迅速应对可疑行为,遏制攻击蔓延。从技术层面来看,Out-of-Bounds读取漏洞的根源在于软件处理边界检查的缺失或不严谨,开发者应增强代码审计和异常检测机制,加强内存管理的安全保障能力。通过结合静态代码分析、模糊测试及动态监测等多种技术手段,能够在漏洞被利用之前提前发现并修复潜在问题。CitrixBleed 2事件也再次提醒企业,混合云和远程访问架构在带来便利的同时,也增加了安全治理的复杂性。要想构建稳固的安全防线,必须全面统筹接入控制、网络监测、身份管理和威胁情报共享,形成多层次、多维度的防御体系。

此外,企业应提升安全意识培训,确保管理员和普通用户了解威胁形态及应对措施,从源头减少人为操作失误带来的安全风险。总体而言,CitrixBleed 2漏洞是网络安全领域的严峻警钟,提醒我们任何关键网络组件的安全防护都不能有丝毫松懈。面对越来越高级的攻击手段,只有通过紧密的安全协作、先进的防御技术应用以及持续的安全管理优化,才能在瞬息万变的威胁环境中保障企业的核心资产安全。今天,随着这类漏洞的实际利用架构不断完善,企业需以更高的警觉性和应变能力,快速响应,并实施全面的安全防护策略,才能有效防止类似事件带来的巨大损失。