在当今信息安全领域,Linux系统因其开放性和灵活性被广泛应用于服务器、云计算和容器平台。然而,随之而来的安全威胁也日益严峻,传统的安全工具往往难以满足持续、实时、多层次监控的需求。针对这一挑战,TheProtector作为一款基于Bash语言开发的主机安全监控框架应运而生,借助内核级别的eBPF监控技术,结合YARA恶意软件检测、网络蜜罐和反规避技术,提供了全方位的安全态势感知能力。TheProtector以最低的系统开销让用户实时掌握潜在风险,有助于安全团队快速响应并遏制恶意攻击。TheProtector的安全核心构建在Linux 4.9及以上内核版本,充分利用了eBPF(扩展的伯克利包过滤器)强大的内核跟踪机制,实时收集进程执行信息和系统调用数据。这种内核级的可观测性确保了对内核行为的深入监控,能捕捉到恶意软件隐藏的蛛丝马迹。

配合YARA规则引擎,TheProtector实现了对Webshell、反弹Shell和加密货币挖矿程序等恶意样本的有效识别,提升了威胁发现准确率。此外,网络蜜罐模块通过开放常见攻击目标端口,诱捕攻击者并收集入侵行为,增强了对网络威胁的感知和防御盾牌。反规避技术则通过交叉验证进程和网络连接避免攻击者利用隐匿手段逃避检测,确保监控数据的完整性与真实有效性。为了方便管理和集成,TheProtector内建REST API接口和Web仪表盘,用户可以通过浏览器直观地查看系统状态、告警信息和扫描结果。其支持容器环境的监控,有效覆盖现代云原生架构。日志体系丰富,包括了内核事件日志、蜜罐连接日志、每日告警文件和隔离文件存储,且所有日志都经过完整性校验,方便后续取证分析和入侵响应。

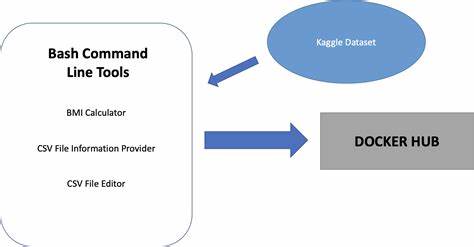

TheProtector对环境要求较为普适,除Linux内核版本之外,还依赖于YARA、jq、inotify-tools、bcc-tools、netcat以及Python3等组件。无论是基于Debian、Fedora还是Arch Linux发行版,都能通过官方包管理器方便地安装这些依赖,提高部署便捷性。在安装与使用方面,用户只需克隆官方GitHub仓库并赋予脚本执行权限,即可启动标准扫描或功能更全的增强监控模式。更为智能的安装选项还允许用户通过系统d服务或定时任务的形式实现自动化持续监测,提高系统持久防御能力。配置方面,TheProtector采用简洁的sentinel.conf配置文件,支持开启或关闭包括网络、进程、文件系统、用户、内存和Rootkit监控等多种模块。同时具备丰富的性能调优选项,允许用户根据环境特点选择性能模式或安全模式,灵活平衡系统资源使用与安全监测深度。

此外,详尽的白名单机制也帮助减少误报,提升安全运营效率。面对企业级需求,TheProtector整合了威胁情报自动更新功能,能够定期获取恶意IP信誉信息并与本地数据比对,提高早期预警能力。Slack等消息通知集成方便安全团队实时掌握告警,快速展开处置。借助其兼容性的API接口,安全运营中心可将监控数据轻松导入SIEM系统,实现联合分析和综合响应。性能表现上,TheProtector在普通运行状态时,CPU利用率保持于2%至5%,内存占用在15至40MB之间,日志生成量适中,满足生产环境稳定运行需求。开启性能模式后,系统资源占用进一步降低,适合资源有限的场景。

安全角度来看,TheProtector保障了日志完整性和敏感数据隔离,API默认限制本地主机访问,防止未经授权的远程利用。尽管eBPF和蜜罐功能需要 root 权限,但框架也支持非root用户以有限权限运行,带来更灵活的部署选择。作为一个开源项目,TheProtector采用MIT许可证,欢迎社区共同参与开发与完善。开发者通过shellcheck等工具保证代码质量,通过GitHub平台进行问题反馈和功能提交,实现了良好的维护生态。综合来看,TheProtector凭借其基于Bash脚本的轻量架构,结合强大的内核监控和多维度威胁检测手段,成为Linux系统管理员和安全团队预算有限但追求高效防护的理想选择。通过持续的日志记录、实时告警及灵活配置,它不仅极大提升了Linux主机的安全防护水平,更为实现自动化威胁响应和合规审计打下坚实基础。

未来,随着开源社区的参与与技术迭代,TheProtector有望在更广泛的平台和场景中发挥更大价值,助力构建安全可靠的数字基础设施。