随着互联网安全威胁的日益复杂,TLS作为保障数据传输安全的关键技术,其应用的细微差异也可能成为攻击者的突破口。Opossum攻击便是在此背景下出现的一种新型应用层反同步攻击,利用了支持机会性TLS与隐式TLS的协议设计缺陷,给网络通信安全带来了严峻挑战。Opossum攻击是一种跨协议的应用层反同步攻击,针对同时支持机会性TLS和隐式TLS的TLS相关应用层协议进行攻击。受影响的协议包括HTTP、FTP、POP3、SMTP、LMTP以及NNTP等。攻击者通过在客户端和服务器之间的中间人位置,注入异常消息,致使客户端和服务器间发生反同步,从而破坏TLS通道的完整性。简单来说,攻击者能够将原本应由TLS保护的连接,借机以不同的TLS启动方式进行“错位”操作,使客户端和服务器对协议状态的理解出现差异,导致后续数据交换出现混乱甚至被篡改。

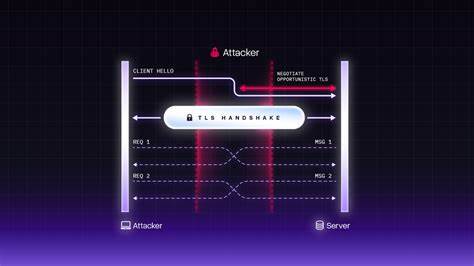

攻击的出发点正是借鉴了先前ALPACA攻击揭示的TLS身份验证机制缺陷。尽管ALPACA攻击已被关注并提出针对性缓解措施,Opossum攻击却能在这些防护之下依旧实施,因为其利用了隐式TLS(如直接在端口443上启动TLS连接)与机会性TLS(如通过明文连接再升级为TLS连接)在应用层中的微小差异。具体攻击流程中,攻击者拦截客户端意图连接隐式TLS端口的TLS请求,将其转发到服务器的机会性TLS端口,并模拟TLS升级过程。完成TLS握手后,服务器和客户端均认为自身所在连接已安全建立,但二者所处的会话上下文不一致。攻击者借此机会延迟服务器响应,将其伪装成对客户端请求的正确回复,造成客户端接收到错误或篡改的内容。以HTTP场景为例,客户端请求网页为“cat”,但接收到的却是“dog”,且这种反同步会持续影响连接上的所有后续请求响应。

尽管Opossum在HTTP上的实际攻击条件较为苛刻,例如目标服务器必须同时支持HTTP的TLS升级(RFC 2817)和隐式HTTPS,且攻击者需具备中间人位置,但该攻击所揭示的安全隐患不容忽视。事实上,除了HTTP,邮件和文件传输等多种基于TLS的协议同样存在此类风险。机会性TLS是一种先通过明文连接建立基础通信,再通过升级机制转入加密通信的手段,比如SMTP中的STARTTLS就是典型实现。相比之下,隐式TLS则是在连接之初即直接基于TLS通道传输数据。两者的原理虽然都能最终实现加密传输,但协议状态和消息交换流程存在差异,导致攻击者可以借机在两者之间转换连接的使用方式,从而造成协议层不一致。Opossum攻击的实质是利用这种状态错配,实现对加密连接的破坏和控制。

就实际影响而言,攻击可能导致服务向客户端返还错误内容,引发资源混淆或会话固定,进而被利用进行跨站脚本攻击或敏感信息泄露。对于HTTP协议来说,虽然因RFC 2817的采用率极低,且多数现代浏览器不支持通过HTTP升级至TLS,但部分服务器配置不当仍可能暴露漏洞。通过简易测试命令判断服务器是否启用了TLS升级机制是一种切实可行的风险排查手段。Opossum攻击的防御策略核心在于彻底禁用机会性TLS,优先使用隐式TLS连接方式。服务器管理员应检查并关闭所有可能的TLS升级功能,从而杜绝攻击路径。同时,强化中间人检测与网络监控手段,对异常连接行为及协议异常进行实时警报,提升整体防护效能。

业界针对Opossum及相关问题已有多项响应措施和修补发布。例如主流邮件服务器Cyrus IMAPD已通过禁用默认STARTTLS功能修复相关漏洞,Apache Web服务器也计划对RFC 2817支持进行弃用处理。国际标准组织如IETF正着手讨论逐步废弃此类设计,以根本解决协议中遗留的安全风险。尽管TLS 1.3在协议加密层面增强了安全性质,但Opossum攻击并非针对TLS本身的加密机理,而是针对TLS在应用层中的集成方式,因此所有TLS版本均受影响。在网络安全布局上,理解并掌握Opossum攻击机理有助于提前预警各种基于应用层的协议反同步隐患,避免因设计或配置疏忽导致的安全漏洞。长期来看,业界应推动协议设计趋于单一明确定义的TLS接入模式,严格区分隐式与机会性TLS,并在传输层安全协商(例如ALPN字段)中体现差异化标示,防止攻击者利用混淆带来漏洞。

总结来看,Opossum攻击提醒所有网络安全从业者及系统管理员,TLS的安全不仅取决于加密算法本身,更关键在于其在各类应用协议中的正确集成与配置。通过积极排查机会性TLS与隐式TLS共存的场景,消除协议层反同步风险,可以大幅提升系统整体安全级别。随着研究持续深入,相信未来针对类似攻击的检测与防护手段将更加完善,也能引导互联网安全环境走向更加稳健方向。