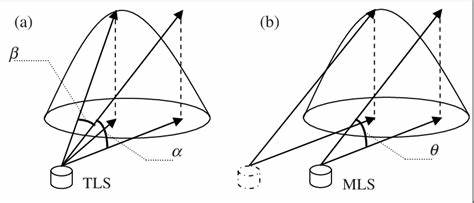

随着互联网安全需求的不断提升,加密通信协议的性能和安全性成为技术发展的核心焦点。近年来,TLS 1.3协议以其高效且经过严格验证的安全架构在全球范围内广泛应用,为网络传输提供了可靠保障。然而,TLS 1.3也存在一些限制,尤其是在长期连接保持、后量子安全和认证灵活性方面,无法完全满足某些特定场景的需求。与此同时,于2023年正式标准化的消息层安全协议——Messaging Layer Security(MLS),在集团消息的安全管理中展现出极大的潜力,其连续群组密钥协商(CGKA)能力为长时间安全通信提供了创新解决方案。将TLS与MLS结合,打造一种混合协议,成为目前安全协议研究中的重要尝试和突破。传统的TLS协议虽满足大多数短期安全通信需求,但对于需要维持数天、数周甚至数月的长连接而言,其安全性面临挑战。

TLS 1.3支持简化的密钥更新机制,具备向前安全性(Forward Secrecy),即新密钥泄露不会暴露旧密钥加密的数据,但对于状态泄露(state compromise)后的恢复支持不足,必须通过执行完整握手实现会话恢复,且会中断连接。这对依赖稳定、连续连接的应用非常不利,不适合需要全天候无缝运转的场景。MLS协议的CGKA机制则允许在会话期间持续注入新密钥,实现不仅的向前安全,更具备后妥协安全(Post-Compromise Security, PCS)。它能在检测到安全妥协后通过更新密钥,自动隔离攻击者,从而保障接下来的通信安全。该机制特别适合在多方群组通信里确保全体成员的密钥一致性和更新安全。这种逐步更新和注入键材料的设计充分适应了现代异步消息和多成员场景的需求,突破了传统协议框架的限制。

另一大挑战来自量子计算威胁。随着量子技术的快速发展,“收割后解密”即攻击者事先获取密文后等待量子计算机破解成为潜在风险。TLS 1.3在2018年定稿时还未包含任何后量子安全算法,尽管IETF工作组现正推动后量子密码套件的制定,但完整标准和实施尚未成熟。MLS协议设计基于抽象密钥封装机制(KEM),天然支持混合和后量子密码体系,具备出色的密码灵活性和前瞻性。结合MLS的密钥协商能力,能够为TLS的记录层提供更可靠的后量子保护,缓解未来威胁。TLS 1.3依赖X.509证书作为身份认证机制,适合Web行业生态,但在非Web和轻量级环境中,其复杂结构和繁琐证书链管理成为负担。

MLS基于原始签名公钥认证,支持任意凭证类型,无论是简单公钥还是多样化证书,都能灵活适配,加大认证机制的适用广度和兼容性。这一特性对新兴物联网、企业专用通信及定制化安全需求场景尤为重要。实验采用的方案实质上是用MLS的持续密钥协商组件替换TLS 1.3中固有的密钥协商机制,同时保留TLS的强大AEAD加密记录层,实现两者优势互补。协议设计保证了两部分在安全性上的独立性和兼容性,并使得整个复合协议能在保持高度安全的同时提升连续更新的灵活度。基于CGKA的MLS密钥协商允许协议周期性注入新密钥,这种由时间或数据流量触发的动态更新机制提高了通信的韧性,防止长期会话下密钥被妥协后带来的安全风险。与此同时,TLS原生的密钥更新机制依旧发挥作用,为性能较低的频繁更新提供便利,从而形成双重更新保障,兼顾效率和安全。

值得注意的是,MLS-TLS对底层传输层协议无依赖,能够在TCP、UDP甚至未来的QUIC协议基础上灵活部署,如同DTLS在基于UDP的应用中的作用,增强协议的跨平台和多场景适应性。实际应用测试中,团队开发了基于该协议的VPN应用,将客户机与服务器之间的通信流量通过MLS-TLS加密传输。结果显示协议在带宽和延迟方面未造成显著影响,证明其具备真实环境下有效运行和优异性能,支持从远程访问到站点互联的多种部署模式。当前该协议核心实现已基于Rust语言的OpenMLS公开开源,为安全研究和开发者社区提供了极具价值的基石。未来的研究方向将着力于扩展协议的应用范围,探索UDP及QUIC上的无缝集成,提升多方通信场景下的密钥协商效率。尤其是在多用户“群聊”或多端同步通信中解除至今仅限双端的限制,利用MLS内生的成员协商机制保障多方身份及安全策略的治理。

另一方面,针对后量子加密的密钥轮换,研究团队提出灵活的混合后量子MLS组合策略,实现在降低计算和带宽成本的同时长期维持Post-Compromise Security,平衡实际安全需求和性能消耗。总体而言,将TLS的稳健加密架构与MLS的动态密钥协商机制融合,是现代安全协议研究的突破性尝试,既满足传统网络的可靠性需求,也面向未来量子时代和多样化应用的挑战。随着该实验的不断深入与应用扩展,融合协议有望成为推动下一代加密通信技术发展的重要引擎,促进信息安全迈入更加稳固与灵活的新阶段。安全研究人员、网络工程师及应用开发者均可关注该领域的最新进展,共同探索更先进、包容的加密通信解决方案。