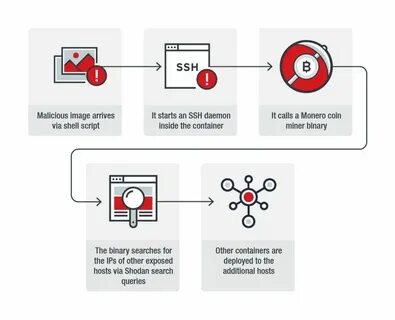

随着区块链和加密货币的兴起,加密劫持(Cryptojacking)成为网络安全领域的一个重要威胁。加密劫持是指攻击者通过不正当手段利用受害者的计算资源来挖掘加密货币,通常是在用户毫不知情的情况下进行。近年来,随着容器化技术的普及,Docker已成为开发和部署应用程序的主流工具,但同时也吸引了攻击者的目光。 在这篇文章中,我们将详细探讨最近的加密劫持活动是如何针对暴露的Docker API进行攻击的,以及企业和开发者可以采取什么措施来保护自己的环境。 ### 加密劫持活动现状 加密劫持活动通常是由恶意软件和自动化脚本进行的。攻击者通常会扫描互联网,寻找暴露的Docker API接口,这些接口如果未进行适当的安全配置,就很容易被攻击者利用。

一旦恶意用户获取了对Docker API的访问权限,他们就能够在受害者的主机上部署恶意容器,从而使用这些计算资源进行加密货币挖掘。 根据最新的网络安全研究,攻击者利用暴露的Docker API进行加密劫持的事件正逐渐增多。统计数据显示,许多公司因为这一问题而遭受了重大的财务损失及声誉损害。 ### 暴露的Docker API的风险 Docker API的暴露是一项不容忽视的威胁。许多开发者出于便利,未能充分保护Docker API接口,导致攻击者轻而易举地获取了对系统的控制。具体来说,暴露的Docker API可能会导致以下问题: 1. **资源滥用**:攻击者可以借用受害者的计算资源,进行大规模的加密货币挖掘,从而使受害者的运营成本急剧上升。

2. **数据泄露**:一旦攻击者获得API的控制权限,他们不仅能访问数据,还能修改和删除数据,进而导致数据泄露。 3. **系统破坏**:恶意用户可以部署有害的容器,影响主机的正常运行,甚至造成系统崩溃。 ### 保护策略与最佳实践 为了减少暴露Docker API的风险,企业和开发者应该采取以下几项保护措施: 1. **限制API访问**:确保Docker API仅在需要的情况下暴露,并限制其访问只允许内部网络使用。使用VPN来保护远程访问也是一个有效的解决方案。 2. **实施身份验证**:采用强身份验证机制,确保只有授权用户才能访问Docker API。可以使用SSL/TLS证书进行加密,增加数据传输的安全性。

3. **定期审计和监控**:对Docker环境进行定期的安全审计和监控,及时发现并响应可疑的活动。可以使用安全信息和事件管理(SIEM)工具来自动化监控和报警。 4. **更新和修补**:保持Docker和其相关组件的最新版本,及时应用安全补丁,以防止已知漏洞被利用。 5. **容器安全最佳实践**:在创建和管理容器时,始终遵循容器安全最佳实践,包括使用安全的基础镜像、限制容器的权限以及使用网络策略隔离容器间的通信。 ### 结论 加密劫持活动成为当今网络安全的重要挑战,尤其是针对暴露的Docker API。保护Docker环境免受此类攻击,不仅需要适当的安全配置和措施,还需要持续的安全意识和教育。

企业和开发者应积极采取防御策略,确保系统和数据的安全,进而维护企业的声誉和财务安全。通过本文的建议,您可以更有效地保护您的Docker API,降低被加密劫持攻击的风险。