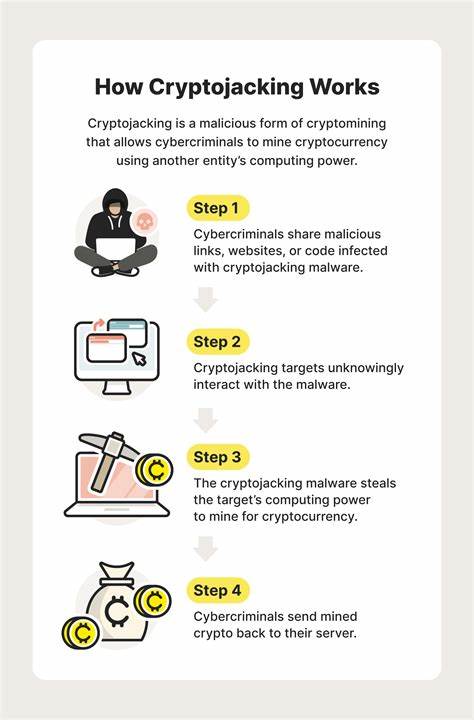

随着加密货币的兴起,数字货币挖矿作为一种获取经济收益的新途径,吸引了大量网络犯罪分子关注。相较于传统的勒索软件攻击,利用加密货币挖矿恶意软件(又称“密码劫持”或“隐秘挖矿”)不仅降低了攻击风险,同时能够持续稳定地为攻击者带来收益,因而逐渐成为网络攻击的主流趋势。这种恶意软件通过未经授权的手段,将受害者的计算资源用于挖矿,受害者往往毫不知情,直到设备出现异常运行状态或资源过度消耗。密码劫持的核心在于利用受害设备的中央处理器(CPU)或者图形处理器(GPU)算力,悄无声息地对区块链网络执行复杂的计算任务。由于挖矿过程需要大量算力支持,不法分子通过感染无数设备来组建庞大的“肉鸡”网络,实现规模化挖矿,从而获得丰厚的数字货币收益。攻击者往往通过钓鱼邮件、恶意广告、软件捆绑包以及漏洞利用等多种方式传播挖矿恶意代码。

一旦感染,挖矿软件会在后台悄悄启动,避免触发用户报警机制,维持较低的系统负载以延长感染周期,实现收益最大化。相比于勒索软件需要与受害者互动、等待赎金支付,密码劫持不依赖用户操作,且加密货币的匿名和去中心化特性使得追踪财富流向和犯罪行为更加困难。此外,挖矿恶意软件所造成的设备性能下降、过度发热、功耗提升等问题虽不易被第一时间察觉,却长期削弱设备寿命,影响用户正常使用。值得注意的是,密码劫持不仅限于传统计算设备,随着物联网(IoT)设备的普及和互联互通,嵌入式设备、小型智能设备等也成为潜在攻击目标。虽然这些设备硬件性能有限,单台设备挖矿效益不高,但海量设备的集合仍能为攻击者带来可观收入。此外,云计算平台和公共服务器资源也成为恶意攻击的新战场。

一旦攻击者获取云服务账户凭据,即可利用虚拟服务器进行大规模密码挖矿,受害者通常要承担高昂的账单费用,给企业带来经济损失。当前密码劫持恶意软件技术正不断升级。部分高级威胁组织会控制挖矿程序的资源占用率,动态调整CPU消耗,避免触发安全软件和用户察觉。此外,也出现了恶意软件彼此“抢夺”计算资源,甚至主动清除其他挖矿软件的情况,显示出黑客对资源垄断的竞争日益激烈。未来,攻击者可能利用更多新型漏洞和自动传播技术,结合类似臭名昭著的EternalBlue等漏洞,实现在未干预的情况下快速感染和扩散,提高控制设备数量和盈利能力。同时,针对物联网设备薄弱的安全防护,以及云计算环境下账号凭据的管理疏漏,网络犯罪分子会不断发掘突破口,扩大攻击面。

防御角度来看,提升系统补丁管理和漏洞修复效率是对抗密码劫持的基础。企业和个人应加强邮箱安全意识,严格筛查下载资源和访问网址,避免恶意代码侵入。同时,网络流量监控和行为分析技术有助于发现异常的矿池通信和CPU利用率,及时阻断挖矿活动。尽管恶意挖矿的技术门槛相对较低,但其带来的隐蔽性和持续获利特性,使其对网络安全构成了长期且复杂的挑战。相关执法部门目前对这类网络犯罪的关注有限,导致追责力度不足,进一步助长了攻击者的猖獗。总之,作为互联网经济环境中不断演化的威胁,加密货币挖矿恶意软件正逐渐转变为网络犯罪的新常态。

全社会需要增强对密码劫持危害的认识,采取积极有效的防范措施,并推动相关法规和技术手段的完善,才能遏制其蔓延和危害。同时,关注加密货币市场的变动及其对网络犯罪生态的影响,也有助于预判这类威胁的未来走向。只有多方协作,才能构建更加安全可靠的数字环境,保障用户和企业的利益免受恶意挖矿的侵害。