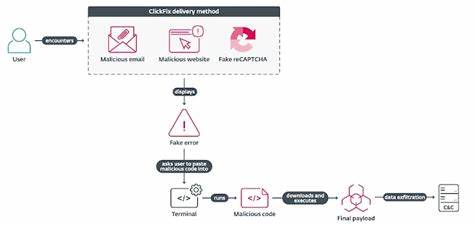

近年来,Windows平台上的社交工程攻击正以惊人的速度发展,而ClickFix攻击因其简单易行和高效性,成为攻击者青睐的初始攻击方式。ClickFix攻击通过诱骗用户在“运行”对话框中粘贴并执行恶意命令,成功实现了恶意代码的远程执行。然而,这种方法仅仅依赖运行对话框,受限于触发条件和用户行为,攻击成功率存在一定局限。基于此,安全研究人员探索出一种新的替代方案——FileFix攻击。FileFix攻击不是简单地引导用户打开运行对话框执行代码,而是巧妙利用网页端的文件上传输入框与Windows文件资源管理器地址栏的特性,实现在浏览器环境下的命令执行。FileFix攻击的核心思想在于,将恶意命令伪装成文件路径,诱导用户通过文件上传控件点击“打开文件资源管理器”,再手动粘贴命令到地址栏执行。

众所周知,Windows文件资源管理器的地址栏不仅可输入路径,更支持直接执行操作系统命令和PowerShell脚本。FileFix攻击正是利用了这一特性,将恶意PowerShell命令隐藏在伪装成合法文件路径的注释后,误导用户相信其为正常的文件访问操作。基于这一机制,攻击者设计的钓鱼网页会展示一个诱导信息,告诉受害者已分享了重要文件,需要通过文件资源管理器地址栏打开该文件,而实际复制的内容是一条触发远程命令执行的PowerShell命令。用户在浏览器内点击“打开文件资源管理器”按钮后,浏览器调用文件上传控件弹出资源管理器窗口,而此时恶意命令已被自动复制到剪切板,等待用户粘贴执行。除了命令执行的基础版,FileFix攻击还有更具威胁性的变种,能够利用资源管理器地址栏执行下载好的可执行文件,并借助该过程绕过Windows的“标记为来自互联网”的安全标记机制。传统情况下,下载的EXE文件会带有标记,这可能引发Windows Defender SmartScreen或其他安全工具的弹窗警告,阻止潜在危险程序运行。

而通过FileFix的变种,执行时该标记会被清除,从而更易于绕过安全防护,实现恶意程序的隐蔽启动。这种攻击向量具有极大的社会工程潜力,将攻击范围从简单的运行命令扩展至完整的Payload执行。其过程中,攻击者甚至可以通过脚本自动触发文件下载,并结合剪贴板操作和文件资源管理器的自动弹窗,形成无缝的攻击链。针对FileFix攻击,企业和个人用户都需要提高警惕。最重要的防护措施之一是加强用户教育,告知员工不要轻信网页弹出的“文件共享”请求,尤其是在涉及复制复杂路径或命令时务必核实来源。安全团队可部署进程监控,重点关注由浏览器子进程触发的cmd.exe、powershell.exe等进程,及时发现异常行为。

除此之外,浏览器安全策略和操作系统权限管理需要同步强化,限制文件上传功能的调用,同时控制剪贴板访问权限,以及限制资源管理器地址栏的命令执行权限。虽然FileFix利用了文件上传肩负的正当功能,但合理的输入验证和用户交互提示设计,能够在一定程度上阻止恶意诱导操作。对网络安全从业者来说,FileFix攻击的出现表明攻击面依然在扩大,传统的防御手段逐渐显得不够。防御体系应趋向于多层次、跨组件协同,综合分析用户行为、进程活动和网络流量,构筑更加立体和动态的防护体系。总结来看,FileFix攻击是一种巧妙利用Windows文件上传与资源管理器机制的新型社交工程技术。其优势在于不依赖于专门的恶意软件运行环境,而是最大程度地利用了用户熟悉且信任的操作流程,使攻击更具迷惑性和执行效率。

随着ClickFix攻击的流行和安全防护的加强,FileFix以其创新思路有望成为未来攻击的新趋势。通过深入理解FileFix的运行机制,我们不仅能够更好地识别风险,还能设计出更有效的防御策略,提升整体的安全意识和响应能力。网络安全形势瞬息万变,唯有不断学习与适应,方能遏制攻击蔓延,保障信息资产的安全完整。