在现代网络环境中,域名系统(DNS)作为互联网基础服务的支柱,其安全性直接关系到整体网络生态的稳定与信任。随着网络攻击形态愈发复杂,采用DNS安全扩展协议(DNSSEC)成为实现DNS数据完整性和正统性的有效手段。然而,尽管DNSSEC在公共域名系统中逐渐推广,人们却始终无法在私有顶级域名(TLD)环境中享受到同等水准的安全保障。这种局面不仅暴露出DNSSEC设计上的限制,也反映出现实部署的种种阻碍。深究其根源,有助于理解为何私有TLD的DNSSEC应用长期停滞不前,以及未来可能的技术演进与管理策略。私人局域网(LAN)或企业网络中通常存在诸多自定义的私有命名空间,这些通常不受公网DNS服务器管辖,因此拥有自己的顶级域名或子域名体系,希望内部实现可信的DNSSEC链条。

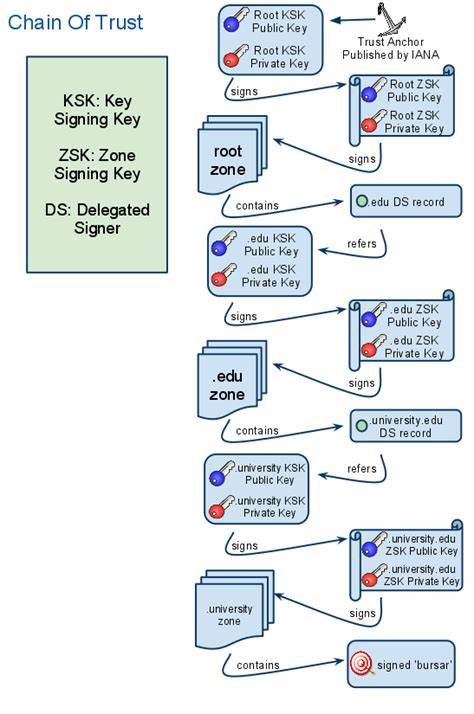

一方面,理论上DNSSEC旨在为每一级DNS区域提供可追溯的加密签名,通过从根区域开始逐层验证DS记录(区委托记录)等信息完成信任链构建,确保DNS数据不可篡改。然而,私有域名体系因其未被公网DNS根服务器注册所认可,无法在公共DNS树中插入可信的DS记录,也就意味着这些私有域的DNSSEC验证链条从一开始就没有真正的根锚点。更深层来看,DNSSEC的信任架构设计是满足面向公有互联网的分布式验证需求,不仅需要上级区域对下级区域的密钥签名授权,也需要第三方DNS解析器能够通过可信根查验签名完整性。私有TLD通常无法跨出本地网络,不能将其DS记录注入公共 DNS树,从而破坏了信任链的连续性。这不仅导致DNSSEC在私有域名中形同虚设,甚至因验证链缺失引发解析失败,带来额外的网络不稳定因素。历史上,为解决私有DNSSEC背景下的信任锚问题,试图设计引入DNSSEC外貌验证(Lookaside Validation,DLV)机制,允许本地维护的信任锚来代替辅助认证路径。

传统权威DNS服务器软件例如BIND曾支持这种机制。然而,DLV在最新版本中逐步被废弃,缺乏业界有力的替代方案,导致私有DNSSEC信任锚管理的缺失成了现实难题。此外,私有网络为了保障安全与隐私,常采用分割视图(Split-Horizon)DNS设计,使得外部和内部DNS查询分别解析不同的结果,进一步增加DNSSEC实施的复杂度。分割视图自身容易引发DNSSEC验证失败,因为外部解析器无法获得完整的签名链条,内部解析若欲验证完整,则需要特殊配置和额外的信任链维护。且私有子网及其反向解析区域通常采用专属IP地址段如192.168.x.x、10.x.x.x和172.16-31.x.x等,对应的反向区域(如168.192.in-addr.arpa)在公共DNS体系之外,需要本地自建权威服务器进行管理与安全签名,但同样面临根区不可控的信任断裂。更复杂的是,管理这些私有DNSSEC链条需要在每个权限区向上级区域提交DS记录,允许链条连接,这在企业内往往由于行政权责分散、技术壁垒及安全保密需求难以协调执行。

大多数企业网络管理员不愿意甚至无法将私有数据暴露给上层域名权威机构,以防止信息泄露,构成实践上的障碍。从技术角度讲,解决这一困境的思路可以借助完全本地化的根区域和信任锚,即搭建自家私有的“根”,通过定义固定信任锚,内部解析器以此为根进行DNSSEC验证。这需要对解析器进行明显的逻辑调整,使其理解和接纳私有根锚并跳过公共根链路的验证。此外,这种私有根的配置还必须确保在多台解析器中高度一致且不可篡改,否则容易造成验证冲突和安全风险。尽管有技术上可行的方案,缺乏标准化的IETF流程和行业共识,使得这些做法难以推广成为主流。还有厂商支持不足也是核心问题。

现有的主流DNS服务器和解析器软件多以公共根信任锚为基础进行设计,调整DNSSEC验证逻辑涉及底层代码及配置变更,且会牵涉到复杂的密钥管理、安全审计以及升级维护,增加系统负担。对此,一些厂商尝试推行支持私有DNSSEC的方案,如Handshake项目,但其生态和兼容性限制了大型企业和广泛用户采纳。另一方面,用户端(工作站或客户端)的DNS解析器实现仍普遍没有强制启用DNSSEC验证功能,因为启用DNSSEC往往增加 DNS 查询延迟,且遇到不支持DNSSEC的域名可能导致访问问题,影响用户体验。当前DNSSEC部署率虽然在逐步增长,但普遍不足,工作站默认关闭DNSSEC验证的现状,使得私有DNSSEC生态难以落地。安全专家担心过度实行私有DNSSEC可能引发新的中间人攻击或DNS欺骗风险,尤其是在密钥管理不善或配置错误的情况下,甚至可能演变成DDoS攻击放大器。此外,DNSSEC签名的密钥材料一旦泄露,整个链路的安全性即遭受威胁,而私有环境缺乏公共监管和审计,风险集中度更高。

综合现实来看,目前DNSSEC主要适用于公用互联网域名安全,私有TLD和局域网中灵活安全的DNSSEC部署仍面临重重技术壁垒、管理难题与行业生态限制。想实现完美的私有DNSSEC,除了要克服上级信任桥接问题,还需确保解析器支持私有根信任配置、有效密钥管理、跨系统兼容性及隐私保护。然而,市场对这类需求的关注稀少,标准化进展缓慢,使得相关技术难以快速成熟。未来,随着企业网络安全意识不断增强,私有DNSSEC技术解决方案有望获得更多研究与投入。特别是在云计算、零信任架构和边缘计算兴起的背景下,私有域名体系的安全需求会逐渐迫切。或许,通过行业标准化制定、开源软件社区共建和厂商协作,将出现新型的DNSSEC验证模型,结合动态信任锚管理及密钥硬件防护,最终实现私有网络中高效且可信的DNSSEC应用。

总结而言,无法在私有顶级域名实现“优质”DNSSEC的核心瓶颈,来源于DNSSEC依赖全链条公信力和层层委托机制的固有架构设计。加之管理协调、软件支持和用户接受度等多方面限制,目前私有局域网的DNSSEC应用进展缓慢。只有通过技术创新、标准突破和实施策略调整,才能打破现状,实现私有TLD领域的真正安全防护,助推DNSSEC迈向更加全面和深入的未来。