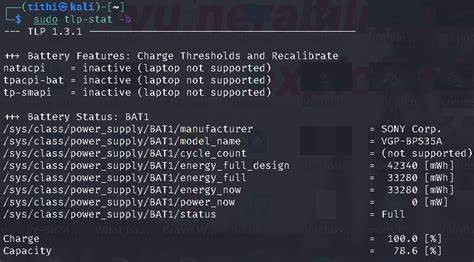

近期,美国网络安全和基础设施安全局(CISA)联合美国海岸警卫队(USCG)发布了一份针对某关键国家基础设施单位的安全评估报告。尽管该机构身份未予公开,但调查发现其网络安全管理存在多项严重问题,包括明文存储密码、共享本地管理员账户以及网络分段配置不合理等。此次调查虽然未发现实际攻击迹象与恶意行为,但报告详细揭露了该组织的安全薄弱环节,警醒整个安全行业重视基础设施安全隐患可能带来的巨大风险。明文存储密码是报告中被点名批评的最严重问题之一。该组织在多个工作站上使用相同的不唯一密码来保护本地管理员账户,且这些账户凭证被保存在批处理脚本中,以明文形式存在于文件系统中。这种做法极易导致攻击者通过搜索包含“net user /add”等命令字符串的脚本文件,迅速获取管理员账户密码,进而实现横向移动并控制更多系统。

共享本地管理员账户不仅降低了密码强度,还增加了网络内的横向渗透风险。CISA强调,这类账户仅出现在工作站端,而未见于服务器或关键设备,但凭借简单的密码和批处理文件存储的凭证,攻击者如能获得一台设备的访问权限即可迅速扩展攻击面。报告还指出,该组织对其信息技术(IT)和操作技术(OT)环境的网络分段配置严重不足。操作技术涉及对工业控制系统(ICS)、监控与数据采集系统(SCADA)等关键设备的管理。如能通过普通用户账户获得访问权限,攻击者极易操控如温度、压力或流量等关键信息,带来人员安全和设备运行的实质威胁。不当的网络分段配置,也使得OT环境的关键基础设施暴露于潜在攻击中,安全隔离未能有效阻止未授权访问。

此外,调查还发现多个设备配置错误、远程访问权限管理不严格以及日志记录不足等现象。日志不全直接影响威胁检测能力,令安全团队难以追踪入侵行为或异常活动,从而使攻击者得以长期潜伏未被发现。CISA特别指出,缺少足够的工作站日志限制了此次威胁狩猎工作的深度,表明该组织在安全监控和事件响应上的薄弱。报告中还提及该组织设施的暖通空调(HVAC)系统安全同样存在隐患。基于不安全配置的堡垒主机未能有效阻止未经授权的访问和内部横向移动,若受到攻击,将可能影响物理环境控制系统,危害到整体设施的运行安全和人员健康。尽管调查未发现恶意攻击痕迹,但CISA以此次发现为戒,强调任何类似安全失误都可能成为黑客入侵的切入口。

近年来针对关键基础设施的网络攻击频发,政府和企业均应高度重视安全基础建设。CISA还在报告中分享了针对该组织安全风险的缓解建议,涵盖加强密码管理、取消共享本地管理员账户、完善日志采集及审计、合理实施网络分段等措施。实际应用这些安全控制能够显著降低潜在的入侵风险,防范攻击者利用当前系统漏洞实现持续渗透。值得注意的是,与调查同时进行的还有CISA针对联邦机构展开的红队演练。该演练模拟对机构的长期隐蔽攻击,参考了国内外对手的复杂战术。去年,CISA利用Oracle Solaris中的一个重要漏洞(CVE-2022-21587)成功获得了一家联邦机构的网络访问权限,并持续潜伏长达五个月未被发现。

该事件不仅揭示了软件补丁管理的短板,也表明社会各界亟需不断提升网络安全防御能力。总体来看,此次CISA关于关键国家基础设施单位的安全调查暴露了当前部分机构仍旧存在诸多经典安全管理失误。轻视密码安全、缺少唯一性和复杂性、共享账户的运用不当、系统分段不规范,以及缺乏充分日志,为潜在攻击和数据泄漏提供了便利通道。加之操作技术与信息技术之间界限模糊,增加了物理和网络安全融合带来的风险。随着工业控制系统逐渐数字化和网络化,相关安全风险也随之升高。国家关键基础设施如能源、交通、供水和通信等领域,都需要在网络安全防护上投入更多资源和技术力量。

CISA的报告不仅是对目标组织的严厉警告,更是对整个行业的警示,督促各单位认真审视自身安全体系,验证策略落实并及时修补漏洞。企业和政府机构必须将优秀的密码治理和管理员权限管理作为基本要素,推行网络分段策略并强化系统配置及访问控制。定期的安全演练与日志监控也不可忽视,有助于提升入侵检测、响应和恢复的能力。最终,保障关键基础设施的网络安全,不仅关系到信息资产的安全,也直接影响公共安全和国家利益。通过持续关注安全领域的最新动态与威胁趋势,结合CISA和其他权威机构制定的最佳实践,关键基础设施单位能更好地防范日益复杂的网络威胁,确保运营稳定和社会安全。