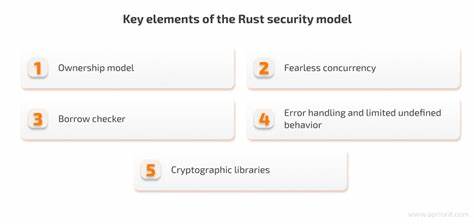

近年来,随着信息技术的飞速发展,软件漏洞成为网络攻击的重要入口。传统的编程语言如C和C++由于其内存管理的复杂性,容易产生诸如缓冲区溢出等安全隐患,成为攻击者的重点目标。作为一门强调内存安全和并发处理的现代编程语言,Rust因其优异的性能与可靠性,逐渐在操作系统内核、驱动程序及其他关键系统组件开发中广泛采用。然而,Rust语言的崛起不仅提升了软件质量,同时也为恶意软件创造了新的隐蔽空间,给安全研究人员带来了新的挑战。 Rust语言之所以备受瞩目,主要得益于其独特的内存安全保证机制。Rust通过所有权系统(ownership)、借用检查器(borrow checker)等设计,极大地减少了因内存泄漏、悬挂指针等错误导致的漏洞。

这不仅提升了程序的稳定性,也降低了攻击面,使得传统依赖内存漏洞的攻击手段难以奏效。与此同时,Rust对多线程的天然支持和并发安全保障,使其成为开发高性能低延迟应用的理想选择。正因如此,越来越多的关键软件项目正从C/C++向Rust迁移。 但是,恶意软件创作者同样敏锐地捕捉到了Rust的优势。以往依赖诸如Python、JavaScript等高级语言开发的恶意代码在可读性和效率上存在一定限制,攻击者需要投入大量时间优化恶意软件性能并规避检测。而Rust的引入不仅提升了恶意软件的执行效率,而且由于其编译后的代码复杂难懂,极大地增加了反向工程的难度。

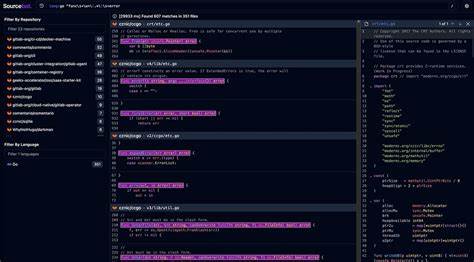

一旦恶意软件使用标准Rust库构建,安全分析人员难以直观看出其真正的攻击意图,导致恶意行为常常被误判或忽视。 微软安全威胁情报中心多次指出,基于Rust的恶意软件呈现出黑盒特性,这种“黑盒”不仅指代码难以逆向,更意味着攻击行为的隐蔽性大幅提升。例如,2021年底被发现的BlackCat勒索软件就是较早采用Rust技术的代表,随后多起国家级和犯罪组织支持的攻击活动均加入了Rust语言元素。这种趋势不仅预示了恶意软件开发技术的进步,也警示着安全防御措施急需升级以应对新时代的威胁。 面对Rust恶意软件的复杂性和隐蔽性,微软推出了名为RIFT(Rust Interactive Function Tool)的开源工具。RIFT的核心作用是自动识别恶意程序中使用的Rust标准库和第三方库,从而帮助分析人员剔除常规代码,专注于潜在的恶意模块。

此举大幅简化了对Rust代码的逆向工程流程,提高了分析效率,并且促进了跨平台的兼容性扩展,如Linux环境的支持。 开源社区对RIFT给予了积极响应。基于RIFT的基础,更多专注于代码差异分析和功能识别的项目开始涌现,推动了Rust恶意软件检测领域的创新。这种合作模式不仅有助于加快防御体系的构建,也加深了安全研究者之间的知识共享。通过不断完善检测算法和拓展工具功能,业界有望在未来进一步降低Rust恶意代码对系统的威胁。 值得注意的是,Rust语言本身对安全的保障并非免疫恶意利用。

恶意软件仍可通过逻辑漏洞、社会工程以及系统配置弱点实现攻击。同时,Rust的复杂语法和抽象特性让新手研究人员学习成本增加,这在一定程度上延缓了对Rust恶意软件的全面理解和防护。此外,由于Rust生态尚处于发展阶段,针对恶意软件的专用安全工具、监控系统及规则库还较为匮乏,这给防御工作带来了挑战。 安全专家普遍认为,未来对Rust恶意软件的防控不仅需要技术工具的进步,还需系统性的策略配合。企业和组织应加强对Rust生态的监控,提升相关人员对Rust代码的审查能力。同时,推广内存安全编程理念,将Rust集成到安全开发生命周期中,也能从源头上减少安全隐患。

此外,借助机器学习和行为分析等先进技术,可以辅助识别潜在的Rust恶意行为,为传统签名检测提供有力补充。 与此同时,提高公众和行业对Rust语言双刃剑效应的认识至关重要。虽然Rust带来了更加安全高效的开发环境,但恶意软件利用其特性实施攻击的风险随之上涨。只有在技术创新和安全意识共同发力的基础之上,才能有效遏制基于Rust的网络威胁。 总的来说,Rust语言正重塑软件开发和安全领域的格局。在带来更高效、可靠代码的同时,也推动了恶意软件向更隐蔽、更难检测方向演变。

安全研究者正在迎接这一挑战,通过开源工具的开发和多方协作,逐步破解Rust恶意代码的秘密。未来,随着技术的成熟和安全生态的完善,人们有望构建起针对Rust恶意软件的坚实防线,实现内存安全与网络安全的双重目标。面对这场新的安全博弈,唯有持续创新和共建共享,才能守护数字世界的安全与信任。