随着科技的发展,智能手机已经成为人们生活中不可或缺的工具。然而,它们的普及也带来了前所未有的安全风险。苹果公司近期披露,其消息应用存在一个严重的零点击漏洞,该漏洞已被黑客利用,针对多位记者进行高度隐秘的网络监控,引发业界广泛关注。该漏洞编号为CVE-2025-43200,于2025年2月由苹果发布的多平台安全更新中修复,包括iOS 18.3.1、iPadOS 18.3.1与macOS Sequoia 15.3.1等系统版本。苹果官方指出,该漏洞源于处理通过iCloud链接分享的恶意制造照片或视频时出现的逻辑缺陷,攻击者利用此缺陷能够在无需用户任何交互的情况下侵入受害设备,实现零点击攻击。零点击攻击以其隐蔽性极高、难以防范的特点备受网络安全专家警惕。

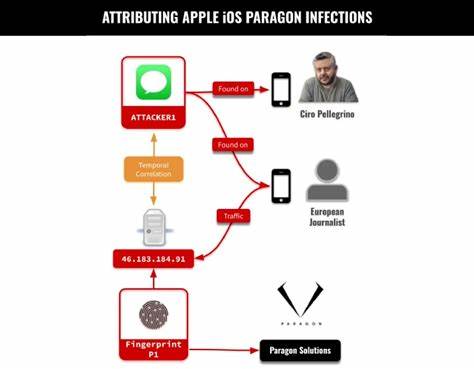

病毒无需用户主动点击链接或下载附件,便可悄无声息地突破防线,成功植入间谍软件。此次被曝光的Paragon公司开发的Graphite间谍工具正是通过这一漏洞广泛展开攻击。Graphite是一款由以色列私营攻击性组织Paragon研发的高端监控软件。其功能涵盖读取手机短信和电子邮件、远程激活设备摄像头和麦克风、定位手机位置等,且均无须用户授权或操作。此类特性使该工具极具破坏力和潜伏能力,在防御和检测层面构成巨大挑战。Citizen Lab的一项深入调查最终确认,意大利记者奇罗·佩莱格里诺和一位未公开姓名的欧洲知名记者遭到Graphite软件侵害。

攻击向他们发送的信息都源自同一苹果账户代码名为“ATTACKER1”,显示出攻击背后疑属同一客户或组织。调查人员推测,这些感染发生在2025年初,当时受害者设备运行的均为尚未完全修复漏洞的早期系统版本。令人担忧的是,直到2025年4月29日,苹果才主动通知受害者其设备可能已遭高级间谍软件入侵。自2021年11月以来,苹果开始针对疑似国家支持的攻击者目标采用威胁通知系统,但其系统依赖内部威胁情报,并非可检测全部攻击实例。Graphite间谍软件因此代表了商业间谍软件泛滥带来的严峻问题。过去几年,全球范围内的记者和维权人士连续成为这类工具的受害对象,承受隐私被全面侵蚀的巨大风险。

针对意大利政府与Paragon公司的争议也反映了商业间谍工具的复杂性。Paragon因无法独立验证意大利当局是否违法使用Graphite针对调查记者,宣布终止与意大利的合同,而意大利政府则以国家安全为由拒绝相关独立审查请求。意大利国会安全委员会(COPASIR)随后披露,意大利情报机构经过合法授权,利用Graphite针对特定对象开展反逃亡、反恐、反走私等国家安全行动,但未明确涉及媒体记者。这种模糊的法律与道德边界成为激烈争论焦点。值得注意的是,间谍软件的操作存在一定的责任追踪机制。每一次Graphite部署均须经由操作员登陆,经管用户服务器保存详细日志,但外界难以访问相关证据,目标用户同样难以获得充分申诉渠道。

Citizen Lab指出,这种缺乏透明度和问责制的状况,使记者等敏感群体长期处于数字威胁的高风险地带。与此同时,欧盟及多国政府对商业间谍软件的出口控制和使用规范日益关注。实际案例推动相关法规的完善进程,力图通过国际合作加强隐私安全及人权保护。苹果公司则强化了自己产品的安全防护措施,并持续通过威胁通知系统向潜在受害者发出提醒,以提高用户防范意识。不过,技术防护和政策监管仍面临巨大挑战。此次事件也引发业界关注另一款知名间谍软件“Predator”的重新活跃。

Recorded Future的Insikt小组报告显示,这款由Intellexa/Cytrox关联的工具近期活动频繁,尤其在非洲多个国家有明显市场需求,反映出全球对间谍工具的竞争和复杂应用态势。Predator通过部署在面向受害者的多个分层服务器系统,实现高级攻击能力,且经常绕过出口限制和技术封锁,显示商业间谍产业链日益庞大和成熟。综上所述,苹果信息应用的零点击漏洞安全事件不仅再次提醒所有用户,智能设备安全的脆弱性无处不在,也彰显出记者等言论自由守护者在数字时代所面临的隐秘威胁。随着商业间谍软件技术和市场的不断进化,社会各界需共同努力,推动更严格的监管、技术革新与公众教育,保护个人隐私安全,守护新闻自由和民主社会的健康发展。未来,只有各方加强合作与警惕,才能有效遏制间谍软件的泛滥,保障数字时代的信息安全与人权尊严。