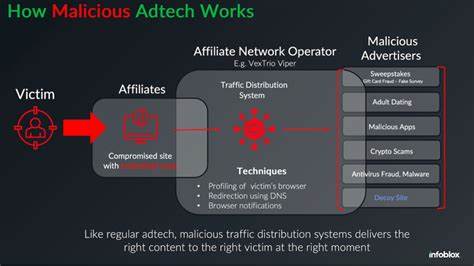

在当今数字时代,广告技术(Adtech)行业发展迅猛,成为网络经济不可或缺的一部分。然而,一个隐藏在表面之下的黑暗帝国正利用假冒验证码(Fake CAPTCHA)和复杂的技术手段,操控网络流量,传播虚假信息,侵害用户安全,造成巨大的社会和经济损失。本文将带领读者深入了解这个由俄罗斯支持的暗黑广告技术网络,揭示其运作机制,背后的关键角色,以及如何保护自身免受其侵害。 数年前,安全研究人员揭露了一项令人震惊的发现:克里姆林宫支持的虚假信息宣传活动通过恶意广告技术,绕过社交媒体平台的内容审核,向全球范围内,尤其是欧洲传播亲俄的虚假新闻和宣传内容。这一现象揭示了一种比以往更为隐秘、复杂且顽固的恶意广告技术生态系统。 2024年11月,安全公司Qurium发布了一项针对名为“Doppelganger”的虚假信息网络的调查报告。

该网络利用克隆网站,通过精心设计的链接链条跳转,将用户引导至包含虚假内容的页面。在此过程中,“域名隐藏”技术发挥关键作用,网站能对搜索引擎和普通访问者展示不同的内容。这种技术保障了虚假信息页面得以长期存活,同时精准将特定内容呈现给目标受众,绕过内容审核和监管。 令人惊讶的是,Qurium发现,Doppelganger所使用的隐藏服务基础设施与一个名为VexTrio的恶意流量分发系统紧密相关。VexTrio被认为是历史最悠久的恶意流量分发系统(TDS),其主要作用不是为合法广告网络服务,而是操控从钓鱼、恶意软件到社会工程诈骗的受害者流量。 进一步调查显示,Doppelganger利用瑞士的一家互联网供应商作为首个入口,通过一系列的域名重定向链条,最大化地混淆追踪来源。

与此相关的还有LosPollos[.]com和TacoLoco[.]co两个联名的推广服务,专门驱动流量进入涉嫌诈骗的成人交友网站。这些推广服务利用许多《绝命毒师》(Breaking Bad)剧集中的元素,LosPollos广告网络甚至使用了剧中臭名昭著的“Los Pollos Hermanos”标志和角色形象,暗示其背后隐藏洗钱及非法活动的联系与文化印记。 LosPollos网络向其推广合作伙伴提供带有大量JavaScript代码的“智能链接”,这些链接能够自动引导多样化流量进入VexTrio的恶意流量分发系统。之后,流量被分配给参与的广告商,包括成人约会服务、抽奖诱导、误导性手机应用程序、金融诈骗以及恶意软件下载网站。更为恶劣的是,许多被感染或存在已知漏洞的WordPress网站被恶意利用,扎入这些智能链接,助长了诈骗网络的覆盖范围并为托管渠道赚取佣金。 TacoLoco则采用误导性的手段,诱导用户开启浏览器的“推送通知”功能。

通常在Windows系统中,浏览器推送通知出现在屏幕右下角,引起用户注意,但TacoLoco将通知开启请求伪装成CAPTCHA验证,欺骗用户以为是在执行正常的机器人验证流程。实际上,一旦允许通知,攻击者便可不间断地向终端用户设备推送虚假病毒警报、诈骗广告和垃圾消息,严重影响用户体验并造成安全威胁。 根据GoDaddy在2024年12月发布的报告,近40%的受感染网站通过LosPollos智能链接将访问者重定向至VexTrio。调查进一步揭示,运营LosPollos与TacoLoco的是一家名为Adspro Group的企业,该公司注册地分别位于捷克和俄罗斯,其技术基础设施由瑞士的C41和Teknology SA主机提供支持。与这些公司的联系人包括Teknology SA的负责人Giulio Vitorrio Leonardo Cerutti,他亦领导着开发LosPollos和TacoLoco应用程序的Holacode公司。 有趣的是,Holacode旗下的一款名为Spamshield的应用声称能够阻止讨厌的推送通知,但测试发现该软件先是隐藏用户通知,过后又解除隐藏并要求用户支付费用。

此外,开发者名称频繁变更,掩盖其真实身份。Cerutti本人公开否认与VexTrio有关联,声称其网络运营合规、透明,甚至表示遭遇很多欺诈和恶意流量的困扰,努力清理恶意流量源,但安全专家并不买账。 随着公众调查和曝光的持续发酵,LosPollos在2024年11月宣布暂停其推送流量变现服务,不久后Adspro集团更名为Aimed Global,试图以品牌重塑遮掩其恶劣声誉。然而,事情并未止步于此。而另一大恶意流量分发系统Help TDS突然替代VexTrio成为多个恶意软件家族的新流量路径,进一步扩大了隐蔽网络的影响力。细节分析显示,Help TDS与VexTrio之间有着长期的密切合作甚至共享技术模式,且四家俄系推送变现组织Partners House、BroPush、RichAds和RexPush互相交织,形成一张错综复杂的推送通知诈骗生态链。

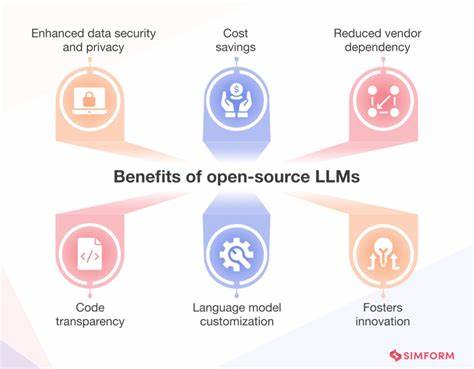

安全专家Renee Burton指出,尽管业内普遍将此类恶意流量系统归类于灰色地带,只视作广告软件或者吓阻软件的问题,但事实上,他们是网络犯罪集团重要的基础设施,直接关联金融诈骗、信息窃取恶意软件和大规模网络欺诈,给全球用户带来数十亿美元的经济损失。更重要的是,这类黑暗广告技术帝国已被俄罗斯有组织犯罪掌控,是国际网络安全的巨大隐患。 普通用户该如何防范这类复杂的恶意广告和推送通知攻击呢?首先,尽量少点击浏览器中的推送通知授权请求。大多数正规的网站不会无端请求权限,假验证码与真实验证码有本质区别,切勿轻信任何要求开启通知的验证码交互。 现代主流浏览器都支持灵活设置推送通知权限,可完全阻止或按网站单独管理通知。例如Firefox用户可在“隐私与安全”设置中关闭通知请求,Chrome和Safari亦提供相应功能。

禁用通知请求能够显著降低恶意通知频繁弹出的风险,尤其适合为年长或技术不熟练的家人、朋友管理设备时使用。 同时,安装信誉良好的广告屏蔽扩展程序如uBlock Origin、NoScript等也能有效阻挡恶意JavaScript脚本,防止恶意链接加载。技术更为先进的用户或企业网络可部署DNS级过滤服务如NextDNS、AdGuard DNS或Pi-hole,直接屏蔽已知恶意推送通知服务器域名,有效减少感染风险。 此外,日常网络行为也要高度警惕。切勿轻信不明链接,定期审查浏览器权限设置,保持系统和应用软件及时更新,避免漏洞被恶意利用。关键时刻,安全意识的提升与技术防护相结合,才能有效遏制这类隐蔽且顽固的广告欺诈技术的威胁。

总结来看,假CAPTCHA驱动的黑暗广告技术帝国不仅仅是简单的恶意广告或垃圾信息推送,更是跨国网络犯罪融合复杂技术、多重欺诈手段的代表。背后的组织结构庞大,运营模式隐秘,严重威胁全球网络生态环境和个人信息安全。面对这一生态系统,企业和个人都不能掉以轻心,需积极借助技术与管理手段加强抵御,同时呼吁国际社会强化监管和法律合作,共同打击网络犯罪,净化互联网空间,保障数字时代的安全与信任。