随着互联网的高速发展,域名系统(DNS)成为连接用户与网络服务的关键基础设施。然而,传统DNS存在多种安全漏洞,导致域名欺骗、流量劫持等攻击频发。为了解决这些问题,DNS安全扩展协议 - - DNSSEC应运而生。其核心目标是确保DNS响应数据的真实性和完整性,防止恶意篡改和欺诈。然而,尽管DNSSEC在理论上被视为提升DNS安全性的关键技术,现实世界的推广却远未达到预期效果,甚至令许多网络运营者望而却步。DNSSEC究竟在何处失足?本文将从技术设计、经济因素、运营复杂性以及行业生态四个维度,梳理DNSSEC面临的核心困境。

首要因素是DNSSEC诞生的技术时代背景。其架构设计始于上世纪九十年代,当时互联网尚处于"尽力而为"阶段,网络安全意识薄弱,主机和协议的安全保障机制未成熟。那时,商业托管业务尚未形成规模,工具和平台也极为有限。基于这一历史背景,DNSSEC采用数字签名技术以确保DNS响应的认证性和完整性,但其实现依赖于私钥的离线管理,避免私钥泄露风险。这样的设计导致所有签名均需预先计算,无法实现根据动态查询即时签名,这对DNS的正常响应造成了不小的限制。 另一方面,为了保障负面响应(如"域名不存在")的安全,DNSSEC采用了基于区间的响应机制,这种设计虽确保了"无答案"的真实性,但也带来了响应体积庞大、信息泄露风险增加的问题。

更复杂的是,类似泛域名(wildcard)和别名(CNAME/DNAME)等合成响应也需预先签名,进一步加重了响应负担。近年来,"在线即时签名"技术虽在部分运营环境得到尝试,但需控制所有名称服务器的私钥安全,实际应用中并不容易推广。此外,当前协议本身对即时签名支持不足,亟需重新设计以适应现代运维需求。 另外,DNSSEC的管理理念也与现实运营差距显著。在设计之初,假设每个DNS区域(zone)由单一的区域管理员负责,遵循"本地网络自主管理"的原则,安全策略亦以局部为主。这种思维忽视了DNS作为层级结构的天然属性,尤其在父子区域间的信任转递和密钥管理上难以发挥应有作用。

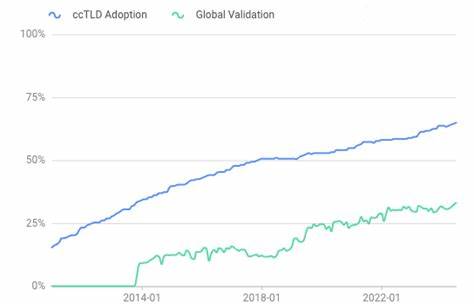

结果是DNSSEC的推广走向了与设想截然相反的顶层优先模式 - - 根区域和顶级域(TLD)大部分签名就绪,而绝大多数子域仍未签名,造成安全保护效果大打折扣。加强父子区间信任关系,推动密钥动态更新机制显得尤为紧迫。业界正尝试通过新型资源记录(如DELEG记录)来改善这一状况。 在密钥管理方面,DNSSEC采用了关键的机制创新,引入了关键签名密钥(KSK)和区签名密钥(ZSK)两类角色,旨在提高密钥管理效率并减少对父区的依赖。尽管理论上能提升灵活性,但增加了运维负担,令许多运营者感到困惑和复杂难以适应。相较之下,后期发展出的通用签名密钥(CSK)策略允许采用单一密钥签名,简化管理流程。

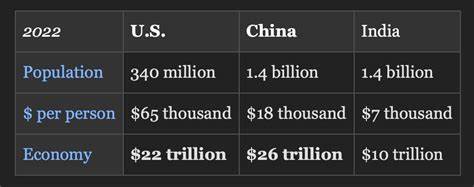

在现代自动化和容器化时代,这种方法有更广泛的应用空间。 经济因素同样成为制约DNSSEC普及的重要阻碍。从根本上讲,DNSSEC带来的安全红利难以直接转化为商业价值,促使大量注册机构和托管服务商缺乏足够动力投入人力和资源支持。此外,繁琐的实施流程、高频率的密钥更新需求以及潜在的性能问题,进一步抬高了运营成本。即使一些顶级域为推动DNSSEC发展提供资助或开源工具,但整体经济环境并未形成有效的激励机制。 本质上,DNSSEC在设计上过于强调协议的统一性和平等性,忽略了DNS各级域名在业务规模、角色及安全需求上的巨大差异。

尤其是根区域作为唯一没有父区域的特殊存在,需要特殊信任锚机制(Trust Anchor, TA),如何确保这种信任根的安全分发与管理,始终是难题。同时,顶级域和次级域在签名和密钥管理上的需求迥异,试图用统一的协议满足所有域名的需求,导致实际部署时缺乏灵活性。 此外,DNSSEC的开发与推广过程缺乏与现代运营环境的深度融合。早期开发团队主要由协议设计师和程序员组成,较少涵盖日常运行DNS服务的实际操作人员,这种结构导致开发人员对实际运维困难经验不足。随后的推广更多侧重技术教育和工具完善,而忽略了运营者的真实顾虑和阻力。运营者中不乏了解DNSSEC技术但因成本、复杂度、安全管理不便而不愿部署的群体,其反馈未能有效反哺协议改进。

另一个被低估的方面是对密码学应用场景的过度设定。早期对DNSSEC的密码学设计多受军事和政府机密通信的启发,制定了相对复杂且保守的密钥管理策略,然而实际商用场景往往倾向简单、高效、易维护的模式。过于复杂的密钥体系和算法选择,使得运营者只能在有限选项中权衡,部分地区网络条件限制也会导致响应数据增大引发的性能瓶颈。 反观当前互联网安全形势,DNS依旧是攻击重点,而基于DNS的欺骗和钓鱼攻击频繁发生。DNSSEC的无法大规模推广,使得相关安全隐患持续存在。业界开始重新审视DNSSEC的可行性与适用性,部分声音甚至呼吁终结这一协议,转而探索更为灵活、轻量且适应现代网络环境的安全替代方案。

未来的方向可能结合DNS过渡到加密的通信协议(如DoH、DoT),以及区块链等创新技术,实现更透明且易管理的信任模型。 总的来说,DNSSEC作为历史遗留下的网络安全设计成果,其架构和运维模式未能完全符合当前互联网的技术发展和商业现实。经济驱动力缺失、设计理念落后、运营难度高以及用户体验不佳,共同构成了它在推广上步履维艰的主要原因。毋庸置疑,DNS安全仍需持续改进,基于DNSSEC的经验教训,加快新一代安全协议的研发尤为重要。未来,行业内部需要充分吸纳多元声音,融合技术创新与现实需求,努力打造安全、便捷、经济的DNS生态环境,以保障全球互联网的稳定与可信赖性。 。