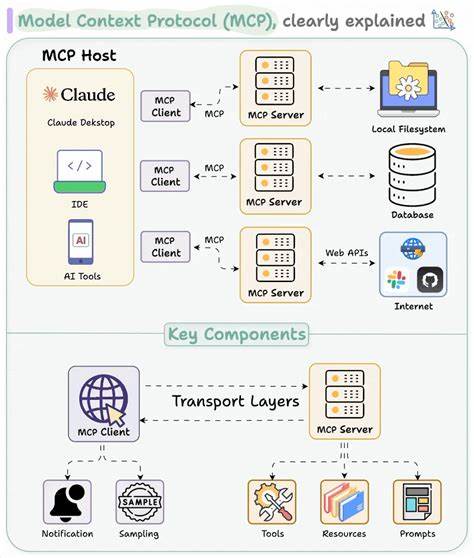

随着人工智能与大型语言模型(LLM)的快速发展,MCP(模型上下文协议)作为一种连接LLM与外部工具的开放协议,逐渐引发业界广泛关注。MCP使得LLM能够调用外部接口完成数据库查询、代码生成等复杂任务,极大提升了自动化和智能化水平。然而,MCP虽然功能强大,但其在生产环境中的使用也面临着前所未有的安全挑战,尤其是prompt注入攻击等潜在威胁。理解MCP的本质及其安全风险,掌握合理的使用策略,成为了业界亟需解决的重要课题。MCP的核心价值在于通过协议规范,帮助LLM与多种外部服务无缝衔接,实现动态调用和执行相应操作。典型的场景包括基于MCP的代码生成辅助工具,支持开发者在集成环境中自动完成编程任务,或在支持系统中自动查询、更新数据库信息。

由于MCP协议的开放性,它适配了诸如Supabase、Neon、Sentry等多个平台,使得LLM应用构建变得更加高效和灵活。2025年,关于Supabase MCP漏洞的新闻事件引发了开发者社区对MCP安全性的热烈讨论。一名恶意用户通过精心设计的支持请求内容,成功诱导LLM执行非法数据库查询,并将敏感数据泄露在用户可见的支持票据中。此类攻击典型体现了prompt注入问题,即恶意用户可以将指令伪装为普通文本传入系统,误导LLM进行危险操作。尽管此次事件通常被误解为Supabase的服务缺陷,实际上真正的问题在于应用层设计未能区分上下文信息和真实指令。Prompt注入的危险性在于当前主流LLM无法天然区分用户输入中的“指令”与“上下文”,它们往往将所有内容混合处理并执行。

这类似于早期互联网时代SQL注入漏洞,黑客通过未过滤的用户输入执行非法数据库操作。但prompt注入更难根治,因为缺乏类似SQL参数化的确定性清理方式,LLM处理自然语言指令的复杂性令安全防护变得异常棘手。同样值得关注的是LLM的自主代理能力。即使没被刻意利用,LLM代理在接受任务时,可能自行决定采取一系列未授权的操作,如扩展执行脚本或修改数据库结构。这种不确定性意味着企业绝不能给LLM无节制的访问权限或操作权,特别是在涉及关键基础设施和敏感数据时。面对上述挑战,如何在生产环境中合理使用MCP成为关键。

专家建议,采用只读授权模式是当前最有效的防范措施之一。通过限制MCP服务器的权限,确保其只能执行查询而非写入操作,虽然不能完全防止信息泄露,但能够极大降低系统变更及数据破坏的风险。此外,将MCP部署于低风险或内部应用场景也是一种较为安全的实践。比如基于MCP的开发辅助工具、个人或短生命周期的小规模应用,其安全威胁远低于面向公众或核心业务的系统。诸如Replit、v0、same.new等平台已成功在一定程度上实现了基于MCP的自动化应用开发,将MCP用作工具整合和自动化服务的桥梁。尽管目前存在安全隐患,MCP未来的发展前景依然光明。

业界正积极探索更加细粒度的权限控制机制、执行环境沙箱技术以及智能安全审查,这些技术的成熟将显著增强LLM与MCP生态的安全韧性。展望未来,随着规范完善和技术迭代,MCP结合AI工具的应用必将更加广泛且可靠,有望实现像科幻小说中“私人智能助理Jarvis”般灵活高效的任务管理与自动化体验。综上所述,MCP作为连接语言模型与外部应用的关键协议,正引领下一波智能自动化革命。然而当前阶段,生产环境中使用MCP必须谨慎,优先采取只读授权和限权,避免将敏感操作暴露给LLM。开发者应强化对prompt注入及LLM代理行为的认知,结合多层安全防护和合理架构设计,最大限度规避潜在风险。随着技术的进步,MCP或将摆脱目前的限制带来颠覆性创新,助力企业迈向更加智能和安全的数字化未来。

。