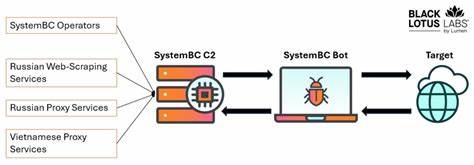

近年来,随着云计算和虚拟私有服务器(VPS)服务的普及,网络攻击者也逐渐将目光投向这些资源丰富且配置灵活的服务器。在众多恶意软件中,SystemBC凭借其独特的感染策略和强大的代理功能,在网络黑客领域占据了一席之地。本文将深入探讨SystemBC恶意软件如何将易受到攻击的VPS转化为代理服务器,推动其背后的网络犯罪生态。 SystemBC的起源可追溯到2019年,该恶意软件的设计目标在于持续利用全球范围内存在的服务器漏洞,控制大量VPS节点,构建庞大的代理网络。专家表示,目前SystemBC所控制的活跃bot数量约为1500个左右,分布于全球各地。感染的服务器通常存在至少一个未经修补的关键漏洞,有些甚至累积了数十个安全隐患,为攻击者提供了天然的入侵平台。

不同于一般的恶意软件强调隐蔽操作,SystemBC的运营者对隐身性关注较少。其bot节点的IP地址没有经过复杂的混淆或频繁更换,因此攻击者能够快速地通过这些节点路由恶意流量,同时其他犯罪团伙也能通过SystemBC搭建的代理服务获得稳定的出口节点。系统整体保持高流量承载能力,使得恶意用途的扩展成为可能。 利用被感染的VPS,SystemBC可以为其运营者以及第三方客户提供代理服务,这些服务被广泛应用于黑客攻击、网络爬虫和数据抓取等领域。例如,部分利用SystemBC服务的客户包括面向俄语用户的大型网站爬取工具,以及东南亚知名的VN5Socks代理网络。此类代理不仅流量充沛,而且相比于传统的家庭宽带代理和SOHO设备,VPS代理稳定性和速度更优,从而显著提升了数据抓取和网络攻击的效率。

此外,SystemBC恶意软件的另一个核心用途是针对WordPress平台的暴力破解攻击。攻击者利用该恶意软件大规模扫荡弱口令账户,成功获取网站后台权限后,将恶意代码植入受感染站点,实现进一步的恶意传播和资料窃取。获取的账户信息往往会在暗网或黑市中出售给其他黑客团伙,形成恶意软件链条内的分工与合作。 数据统计显示,SystemBC网络中约80%的被感染VPS来自几家大型商业云服务供应商。这一现象一方面体现了云服务的易用性,另一方面也暴露出云平台在安全加固方面的薄弱环节。攻击者借助这些高质量服务器,使得恶意软件的存活时间显著延长,据统计近40%的被感染系统持续感染状态超过一个月,极大地增加了清理难度和风险管理难度。

不容忽视的是,SystemBC感染的VPS单日产生的代理数据流量远超一般水平,有案例显示某单一IP在24小时内产生了超过16GB的代理数据流量,这表明该恶意网络在数据转发和流量运作方面拥有极高的能力。通过这种大规模、高稳定性的代理网络,攻击者能够同时运行多个复杂且针对性强的网络攻击项目,包括分布式拒绝服务攻击(DDoS)、网络钓鱼和恶意软件的分发等。 从技术细节上分析,研究人员发现IP地址104.250.164.214在SystemBC网络中扮演核心角色,这一节点不仅负责寻找并感染新的VPS目标,同时还托管所有已知的SystemBC恶意代码样本。该节点结构合理,功能强大,成为整个botnet的"指挥中枢",支持着广泛的恶意行动。 安全专家强烈建议云服务提供商加强安全防护策略,定期修补服务器漏洞,及时更新系统补丁,限制不必要的服务开放端口,同时提高登录认证的复杂度,尽可能阻止暴力破解攻击。此外,用户和管理员应增强安全意识,监控服务器异常流量,采用多因素认证,加强访问权限控制,降低被感染的风险。

面对SystemBC这种高效的恶意软件,网络安全生态需要形成多方合作,以共享威胁情报、提升检测手段为核心,构建综合防御体系。研究人员和安全厂商应持续分析和追踪该恶意软件的最新动态和变种样本,不断优化防护方案,防止其恶意行动扩散。 总之,SystemBC恶意软件极大地利用了网络中易被忽视的安全漏洞和管理松懈的VPS资源,构建了庞大且高强度的代理网络。其不仅加剧了网络攻击的隐蔽性和效率,还暴露了当前云服务和虚拟服务器环境中亟需解决的安全隐患。只有通过全行业的合力、防御技术的革新以及用户安全意识的提升,才能有效抵御诸如SystemBC这样的持续威胁,保障互联网空间的清洁与安全。 。