随着智能家居和物联网的普及,路由器作为家庭和企业网络的核心设备,扮演着至关重要的角色。近日,全球知名网络设备供应商TP-Link被曝存在一项严重的0-day漏洞,该漏洞涉及多款热门路由器型号,且尚未全面修复,引发业界和用户广泛关注。该漏洞由独立安全研究员ByteRay发现,其研究成果引起了TP-Link官方高度重视,但截至目前尚无全面发布的修补补丁,用户安全风险显著增加。 本次漏洞的核心在于TP-Link路由器实现的CPE WAN管理协议(CWMP)模块存在堆栈缓冲区溢出问题。CWMP协议广泛应用于远程管理路由器,该协议中用于处理SOAP消息中的SetParameterValues动作的代码未对输入参数进行严格边界检查,导致攻击者可以通过精心构造超过3072字节的SOAP负载实现远程执行任意代码。利用该漏洞,攻击者不仅能够远程控制路由器设备,还可能篡改DNS请求,将网络流量引导至恶意服务器,甚至未经用户知情的情况下操控未加密的数据传输。

该威胁等级极高,属于典型的0-day漏洞,表明尚无官方修补方案供应,用户需高度警惕。 TP-Link官方确认收到漏洞报告,相关调查和修补工作正在稳步推进。根据官方透露,欧洲版本的部分路由器固件补丁已研发完成,而针对美国及其他地区的设备则仍处于修复阶段,具体发布时间尚未确定。受影响的设备包括但不限于TP-Link Archer AX10、Archer AX1500、EX141、Archer VR400及TD-W9970等多款家用及入门级路由产品。鉴于该漏洞影响面广泛,用户应及时关注官方公告并做好预防部署。 该漏洞的发现过程体现了安全研究领域自动化静态分析技术的进步。

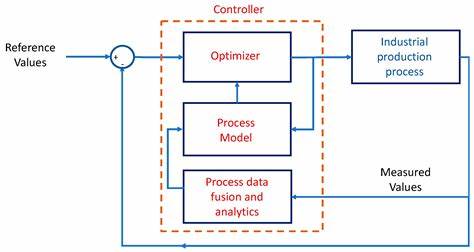

ByteRay通过自动化工具深入挖掘路由器二进制文件中潜在的安全隐患,精准识别出堆栈溢出缺陷及其利用路径,此举反映出现代安全检测手段已成为发现复杂嵌入式设备漏洞的重要利器。与此同时,漏洞利用者可借助漏洞顺利实现"中间人攻击"(MITM),对用户网络数据进行监控、篡改,甚至植入恶意代码,进而诱导终端设备感染恶意软件,严重危害用户隐私和系统安全。 尤其值得关注的是,CWMP服务在部分路由器中默认开启,而用户对其功能往往缺乏足够了解,安全配置疏漏成为黑客入侵的突破口。攻击者通过向CWMP服务器连通的路由器发送超大SOAP消息,绕过内存边界保护机制,实现缓冲区溢出,执行恶意代码并长期潜伏,甚至构建复杂攻防链条,实现深层次网络渗透。 TP-Link作为全球知名网络硬件厂商,面对此次危机应承担起更强的安全保障责任。除加强漏洞修补外,厂商还应在最新固件中优化CWMP模块的安全性,增强边界检测和异常流量过滤,推动默认关闭非必要远程管理接口。

与此同时,用户也需积极配合,更新最新固件版本,关闭不必要的远程管理功能,结合企业级防火墙和入侵检测系统提升网络安全防御能力。 从更广泛的角度看,此次漏洞事件也反映出全球网络安全形势依旧严峻。随着智能设备数量激增,设备制造商安全防护的责任进一步加重,漏洞风险成为信息安全中的重要隐患。用户应增强安全意识,定期对路由器及其他联网设备进行安全检测及升级,避免成为攻击链中的薄弱环节。 此外,检测并响应此类0-day漏洞对安全研究者及厂商合作至关重要。通过积极沟通漏洞信息,缩短补丁发布周期,才能最大程度降低用户暴露风险,构筑稳固的信息安全防线。

广大用户可关注TP-Link官方微信公众号、官网公告及可信的安全资讯渠道,第一时间获悉相关固件升级及安全提示,确保网络设备始终处于最新安全状态。 同时,对于IT维护人员及网络管理员而言,应制定全面的路由器安全防护策略,包括关闭不必要的远程配置接口、限制设备访问权限、定期更换默认密码、部署入侵检测和流量监控工具、并密切关注安全社区共享的漏洞情报。结合多层次防护措施,增强企业及家庭内部网络的安全韧性。 总的来看,TP-Link路由器的这一未修补0-day漏洞提醒我们,网络设备的安全管理绝不能忽视底层协议实现的细节问题。网络安全生态中的每一环节都藏有潜在威胁,只有通过厂商和用户的通力合作、科学的安全管理和技术升级,才能有效防范此类漏洞对网络环境形成的破坏。 对于当前所有使用TP-Link产品的用户,最切实的保护方式就是尽快安装官方最新安全补丁,关闭或限制CWMP远程管理功能,使用复杂且独特的设备登录密码,避免暴露易被利用的接口。

同时合理设置网络拓扑结构,避免单点失陷导致整体网络安全下降。 展望未来,安全技术人员和设备厂商需要不断提升嵌入式设备的安全检测和防护能力,推动智能设备固件的安全开发生命周期管理,引入更多自动化和智能化的安全检测工具,以应对日益复杂的网络威胁环境。用户教育和安全意识培养同样不可忽视,只有全民参与,才能打造更加安全可信的网络空间。 综上所述,此次TP-Link路由器0-day堆栈溢出漏洞事件带来了现实网络安全警示。用户应密切关注设备安全动态,及时更新固件并采取强力防护措施,厂商则需加快修补步伐,加强协议实现的安全防护,缔造更健全的网络安全生态环境,共同抵御日益严峻的网络攻击威胁。 。