FreePBX作为一个基于开源Asterisk平台的PBX系统,因其灵活性和功能丰富性被广泛应用于企业通信、呼叫中心和服务提供商领域。然而,近期爆出的FreePBX零日漏洞(CVE-2025-57819)引发了业界广泛关注,攻击者通过未授权访问获取管理员权限,严重威胁用户的信息安全和业务连续性。FreePBX零日漏洞的本质在于系统未能充分清理和验证用户输入,攻击者利用这一缺陷执行远程代码,进而控制服务器。由于FreePBX面板通常对公网开放,攻击面较大,黑客可利用自动化工具扫描并发起攻击,导致大量系统被快速入侵。此次漏洞的发现与利用始于2025年8月21日,受影响版本包括FreePBX 15低于15.0.66版本、FreePBX 16低于16.0.89版本以及FreePBX 17低于17.0.3版本。Sangoma Technologies Corporation作为FreePBX的维护方迅速发布了紧急修补程序,提醒用户尽快更新系统。

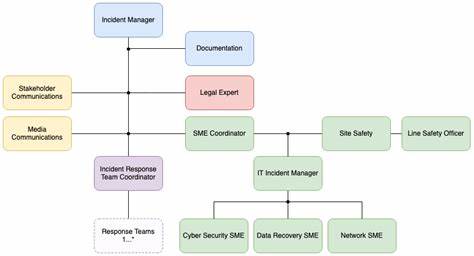

攻击成功后,黑客不仅能远程执行任意代码,还能操控数据库,篡改配置,甚至获取服务器的root权限。这对依赖FreePBX进行语音通信管理的企业来说,无疑造成巨大安全隐患,可能导致通话监听、话务篡改和服务中断等严重后果。为防范此类攻击,用户需要及时升级FreePBX版本,确保补丁到位;同时建议利用FreePBX内置防火墙模块限制管理面板的访问范围,避免对公网开放,降低攻击风险。此外,监测异常日志和文件变更也十分关键。例如,关注是否存在异常的POST请求访问modular.php文件,排查/etc/freepbx.conf文件是否被篡改或缺失,以及查找未知用户或可疑脚本文件(如/var/www/html/.clean.sh)。针对呼叫记录,注意是否有拨打异常号码如9998的情况,这可能是攻击者通过隐藏命令进行恶意操作的迹象。

当前已有部分FreePBX用户报告遭遇基于此漏洞的入侵,攻击范围涵盖数千SIP分机和数百条SIP中继线路,显示漏洞的危害广泛且严重。部分受害系统甚至被迫关闭管理面板,实施系统恢复和安全加固,以遏制进一步攻击。除了技术层面的防护,提升员工作为安全第一道防线的意识同样重要。管理员应定期审计系统配置权限,避免使用弱口令,强化多因素认证,防止凭证泄露导致攻击链延伸。开源社区和相关厂商应加强漏洞发现与响应速度,积极推动安全更新的普及。随着软硬件融合的通信环境日益复杂,企业应构建完整的安全架构,包括流量监控、行为分析及应急响应机制,有效抵御零日漏洞和日益复杂的网络攻击。

未来,伴随着人工智能和自动化攻击手段的快速发展,FreePBX和类似开源通信平台需要借助智能防御系统和安全威胁情报实现动态防护,实时检测并阻止未知威胁,最大限度保障企业通信安全和业务连续。总之,FreePBX零日漏洞事件提醒我们,开源项目虽有开放性优势,但同样需注重安全管理,及时修补漏洞,主动采取多层防御措施。只有这样,才能在数字化通信快速发展的时代背景下,有效防范黑客入侵,确保用户数据隐私不被侵犯,维护企业信息安全生态的稳健运行。 。