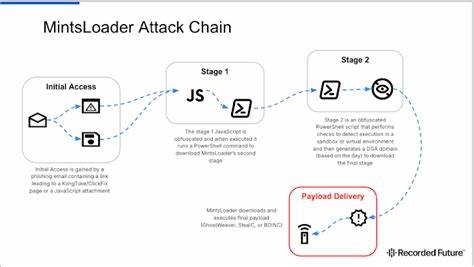

随着网络攻击手段日益复杂,恶意软件的演变速度也不断加快。MintsLoader作为近年来新兴的恶意软件加载器,因其强大的隐蔽能力和灵活的载入机制,受到了安全研究人员的高度关注。该加载器不仅通过多阶段感染链成功规避传统防御检测,还配合社会工程学手段ClickFix诱导受害者执行恶意脚本,成功传播功能强大的GhostWeaver远程访问木马(RAT),构成极大安全威胁。 MintsLoader的核心在于其多阶段传播架构。攻击初期,侵袭者通过精心设计的钓鱼邮件或者驱动下载攻击向目标网络投递恶意链接或代码片段。这些钓鱼攻击假冒合法邮件或网站,目的是让用户误信下载或执行恶意脚本。

这种社会工程技术使得受害者在无察觉的情况下启动了恶意动态脚本,这些脚本通常以混淆的JavaScript和PowerShell代码表现,进一步加载并激活后续阶段的恶意负载。 在技术层面,MintsLoader极力强化自身的检测规避能力。它集成多种虚拟机和沙箱检测机制,试图判断运行环境是否为分析工具所设置的测试环境,只有在真实系统上执行才激活恶意逻辑。此种策略有效降低了安全研究人员的分析效率和检测成功率。在通信方面,MintsLoader采用动态的域名生成算法(DGA),每日根据算法生成新的命令与控制(C2)服务器域名,避免硬编码C2地址被封锁。这使得威胁情报系统难以凭借静态域名黑名单进行防御,显著提升了持久感染的可能性。

值得注意的是,攻击者还利用ClickFix社会工程策略使受害者激活脚本。ClickFix诱导用户复制并粘贴特定的JavaScript或PowerShell代码到控制台,从而绕过浏览器安全限制直接执行恶意指令。这一新兴的社工攻击方式提高了攻击的隐蔽性和成功率。通常,ClickFix页链接会通过垃圾邮件批量发送给目标用户,进一步扩大传播范围。 MintsLoader主要负责载入功能强大的远程访问木马GhostWeaver。GhostWeaver不仅持续与C2服务器通信,其在每周不同时间依据固定种子生成新的C2域名,强化了DGA机制。

GhostWeaver具备通过插件形式加载多种扩展模块的能力,可以窃取浏览器数据、操纵网页内容,具有严重的信息窃取和操控风险。值得关注的是,GhostWeaver还能够反向投递MintsLoader作为插件,实现恶性软件的连锁感染,极大增加恶意活动的扩展性和隐蔽性。 在数据通讯安全方面,GhostWeaver采用基于TLS的加密通信,使用嵌入PowerShell脚本内的自签名X.509证书进行身份验证。该加密方式有效防止了通信的拦截和篡改,同时提升了C2服务器的隐秘性,使得传统流量检测和深度包检测(DPI)难以发现异常。这种隐蔽的通讯进一步强化了攻击者对受害网络长时间维持控制的能力。 MintsLoader和GhostWeaver组合的攻击目标十分广泛,重心主要针对工业控制系统、法律顾问机构及能源企业等关键基础设施部门。

攻击者通过伪装更新提示或利用假冒邮件的形式,增强了攻击的欺骗性和有效性。受害组织往往面临数据泄露、系统破坏甚至供应链中断的巨大风险。 安全社区和厂商通过联合分析,揭示了MintsLoader及其关联的钓鱼攻击和DGA技术,为防御提供了重要技术线索。及时识别潜在的ClickFix社工证据、屏蔽异常的DGA生成域名和强化PowerShell脚本监控,已经成为诸多组织提升防御能力的关键措施。同时建议企业强化员工安全培训,提高对钓鱼邮件和未知链接的警惕性,避免因人为操作失误而引发感染链的启动。 面对MintsLoader这类隐蔽而复杂的攻击,单点技术防御往往难以根除威胁。

构建多层次、多维度的综合防御体系尤为重要,包括终端安全防护、网络流量监控、异常行为分析以及持续的威胁情报共享。借助机器学习和人工智能强化威胁检测,可以提升对变异恶意软件的发现率,并及时响应安全事件。 总之,MintsLoader通过不断演进的技术手段和社工策略,展现了现代恶意软件攻击的高端水平。其与GhostWeaver木马的结合,不仅带来了极大的数据泄露风险,也将使受害网络面临长期控制和潜在破坏。只有通过技术、教育和策略的有机融合,才能有效遏制此类攻击蔓延,保障关键信息基础设施的安全稳定运行。保持警惕,积极应对,有助于企业和社会抵御日益严峻的网络安全威胁。

。