在现代软件开发中,密码学库的安全性直接关系到用户数据的保护和系统的整体安全。PBKDF2作为一种广泛使用的密码派生函数,经常在密码存储和认证机制中扮演关键角色。近期,业界爆出PBKDF2 JavaScript库存在输入验证缺陷的重大安全隐患,给开发者敲响警钟。本文将深入探讨该漏洞的技术细节、攻击场景及应对措施,帮助开发人员理解风险并提升应用安全防护能力。PBKDF2(Password-Based Key Derivation Function 2)是一种基于密码的密钥派生算法,按照一定的迭代次数和盐值,将密码转化为加密密钥。在JavaScript生态系统中,pbkdf2库因其简洁、高效而被广泛采用,尤其适合浏览器端和服务器端的密码处理。

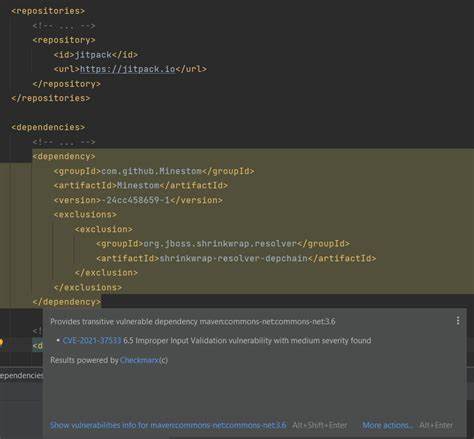

然而,2025年6月发布的CVE-2025-6545安全通告揭示,该库版本从3.0.10到3.1.2之间存在严重的输入验证漏洞,攻击者可利用该漏洞进行签名伪造,进而破坏数据完整性与认证流程。漏洞的核心问题在于pbkdf2库对关键输入参数的检测不足,特别是转换缓冲区的过程出现缺陷。具体来说,程序文件lib/to-buffer.js未对传入数据进行严格的合法性校验,导致恶意构造的输入能够绕过验证阶段。这使得攻击者能够在未授权的情况下生成伪造签名,骗过验证逻辑,从而执行未经允许的操作或数据篡改。该漏洞的严重程度被评为CVSS 4.0评分9.1的关键级别,风险极大。恶意利用成功可能导致机密信息泄漏、数据篡改甚至系统权限提升,给企业和用户带来毁灭性打击。

针对这一问题,安全社区和维护团队迅速响应,相关补丁已在最新版pbkdf2库中发布。开发者应尽快升级至3.1.3及以上版本,以消除潜在威胁。细读此次漏洞补丁,主要加强了对输入转换函数的验证逻辑,确保所有传入数据均符合预期格式并拒绝异常输入。此外,建议开发者在使用pbkdf2时,不仅依赖第三方库的修复,更应遵循安全编码最佳实践,积极实施多层次的输入验证机制,确保核心密码操作模块的安全可靠。除了及时更新库版本,应用层级还应结合代码审计、动态测试以及安全监控,全面识别并消除潜在的安全缺陷。输入验证一直是软件安全的基石之一。

无论是密码学函数库还是其他关键模块,未正确处理输入都会成为黑客入侵的突破口。此次pbkdf2库的事件再次提醒开发者,安全不仅是功能实现,更是对潜在威胁的前瞻性防御。综合来看,该输入验证漏洞教训深刻。未来,在引入开源密码库时,评估其安全表现与维护活跃度同样重要。同时,建立严格的依赖管理流程和自动化安全扫描机制,也是降低风险的有效手段。网络攻击手段日益演进,任何一处设计疏漏都可能引发灾难性后果。

通过持续关注安全公告和社区动态,配合安全工程实践,企业和开发者才能筑牢防线,确保用户数据和应用服务的安全无虞。随着数字化程度加深,密码学库的安全防护显得尤为紧迫。pbkdf2库中的输入验证漏洞案例为行业敲响警钟,技术团队应汲取教训,强化安全意识,推动安全技术创新。只有将安全理念贯穿软件开发生命周期,才能有效抵御复杂多变的网络攻击,维护数字生态的健康发展。总结来看,PBKDF2 JS库的输入验证缺陷不仅是单一组件的问题,更反映了软件供应链安全的整体挑战。面对安全漏洞,及时响应、全面修复和持续防护缺一不可。

针对此类安全风险,专业团队需将安全评估纳入常态流程,结合静态分析、自动化测试、渗透测试等多种手段,共同保障密码学模块的安全性和可靠性。最终,只有通过多层次、全方位的安全策略,才能守护当今复杂多样的应用环境,防止类似CVE-2025-6545漏洞带来的严重后果。