在计算机操作系统的世界中,Shell命令扮演着不可或缺的角色。作为用户与系统内核之间的桥梁,Shell为程序执行、系统管理和自动化提供了灵活而强大的工具。然而,尽管Shell的设计早已有之,关于Shell命令处理的潜在问题和安全风险却依然层出不穷,甚至被某些标准定义为“必需”的漏洞。本文将深入解析Shell命令执行过程中隐藏的陷阱,尤其是POSIX标准如何影响这一领域,以及现代工具如何被这一问题困扰甚至受制于此。 Shell命令执行的核心机制通常依赖于系统库函数system(3),此函数的实现大多数情况下通过调用sh -c来执行传入的命令字符串。表面上看,这种设计为执行外部指令提供了简单接口,但背后隐藏的风险却不容忽视。

system(3)函数在执行时,会使用fork生成子进程,再调用execl执行/bin/sh,并指定-c参数执行对应的命令字符串。这一过程的复杂之处在于传入的命令字符串实际上是经过Shell解析的脚本,而非单纯的可执行程序及其参数。 在这一机制下,任何传入的命令字符串都必须极为小心地进行转义和引用,否则将引发严重的安全隐患,即常被称作“Shell注入”的攻击方式。攻击者可以利用未正确处理的特殊字符,如分号、管道符号、反引号等,将额外的命令注入到原本的Shell命令之中,进而在被攻击的系统上执行任意代码。长期以来,这种漏洞不仅带来了大量的安全事故,同时也为Shell脚本开发者设下了重重障碍。 令人费解的是,尽管Shell注入的危害已被广泛认识,相关的POSIX标准却并未对此给出明确警告或防范建议。

在POSIX系统调用的man手册中,system(3)函数的描述十分简洁,仅有对set-UID或set-GID程序使用时的权限提升风险简短提示,几乎未提及命令输入的安全处理要求。更为复杂的是,POSIX中sh命令执行部分只是定义了如何使用-c参数执行命令字符串,而对于字符串本身如何安全处理几乎没有规范,这导致各个Shell及其派生版本在细节上存在差异,增加了开发者的适配难度。 现实开发环境中,许多工具和库在调用外部命令时仍依赖system(3),这使得其命令参数拼接过程极易引发注入问题。例如,远程执行工具ssh接收的命令行参数会被简单拼接成一个大的字符串发送给远程Shell执行,如果调用方没有对包含空格、引号或特殊符号的参数进行严格转义,攻击风险几乎不可避免。类似情况也存在于构建系统、终端复用工具以及脚本语言的系统调用接口中。 解决此类问题的理想路径是完全放弃string-based的Shell命令组合调用,转而采用直接调用execve(2)类函数的机制,从根本上避免Shell解析层面的注入风险。

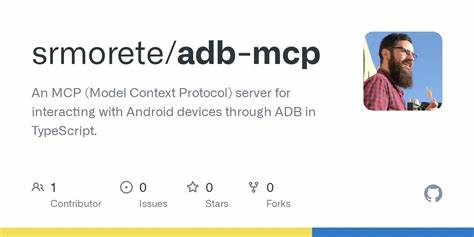

这需要工具和库提供相应的接口以接受命令执行的程序名与参数列表,而非单纯的命令字符串。幸运的是,现代编程语言中不少已提供了面向安全的替代方案,如Go语言的os/exec包、Rust的std::process模块以及Python的subprocess模块,这些模块默认采用参数数组的方式执行命令,避免了Shell注入的常见陷阱。 遗憾的是,许多历史悠久且广泛使用的工具仍沿用旧有设计,依赖system(3)或者类似方法调用Shell执行命令。面对不得不用这些“有缺陷”工具的情况,开发者不得不采用层层引用和转义的“洋葱策略”来尽可能保证安全。例如,利用bash独有的@Q扩展格式化命令参数,为命令添加exec --前缀防止误解析成exec自带选项,甚至在某些复杂场景中需要对各层解析器涉及的转义规则全面把控。这种繁琐的方案不仅给开发带来巨大负担,也极易产生难以察觉的细节错误,导致安全废险依旧存在。

更为诡异的是,存在着一个被称作“1000分奖金漏洞”的特殊问题,其根源深藏于shell -c参数的处理逻辑中。假设有一个名为-x的可执行文件,当调用system(3)传入“-x”作为待执行的命令时,shell -c会将这个“-x”误判为自身的选项而非命令参数,导致执行失败或者异常提示。按理说,系统调用那里应当在选项参数结尾使用“--”参数以明确后续内容不再是选项,但POSIX标准明确约定必须如当前实现那样调用,这让该漏洞“合法化”并根深蒂固。 这一问题不仅使程序开发者头疼,也引发了glibc开发者、Linux手册页维护者和POSIX Austin Group的持续争议。尽管已经向上述组织提交了详尽的bug报告,但由于POSIX的限制和广泛依赖,这一“必需漏洞”难有短期内的根本性修复方案。在此背景下,开发者需要充分理解shell命令的潜藏陷阱并升级设计理念,以最大程度规避潜在风险。

影响最大的或许是OpenSSH。作为远程登录和命令执行的核心组件,OpenSSH在传递远程命令时默认简单拼接参数并调用shell,这使得攻击面巨大。本文提及的“wall of shame”清单中,OpenSSH因无法避免的shell注入漏洞而被放置于显著位置。与此同时,很多现代语言的system调用接口以及Node.js的child_process.exec函数也因明示或暗含依赖system(3)遭到了批评。 作为对比,一些语言和库则成为了“wall of fame”,例如Go语言明确不调用系统shell,Python的subprocess模块默认也要求以安全方式传递参数,Rust主推的process模块根本未提供直接调用shell的接口。开发者选择使用这些工具能够有效减少命令行注入的风险,提高软件的安全性和稳定性。

总结来看,Shell命令执行的问题归根结底是历史遗留和设计选择相互交织的结果。从POSIX标准的规定、系统库函数的实现,到工具和语言层面的接口设计,每一环都影响着开发者安全使用Shell的能力。虽然彻底消除基于string的Shell命令执行问题困难重重,但通过选用安全替代方案、合理转义参数、避免依赖存在风险的系统函数以及积极推动开源社区改进,开发者能够显著提升软件安全性,减少因Shell注入带来的危害。 未来的开发实践中,借鉴安全设计理念,全面认识shell命令执行的复杂性,将有助于构建更为可靠和安全的计算环境。同时,标准制定者和维护社区也应该考虑适时引入更明确的规范和警示,以帮助开发者避开这一“必需的漏洞”,朝着更加健壮且易于使用的系统层软件演进。