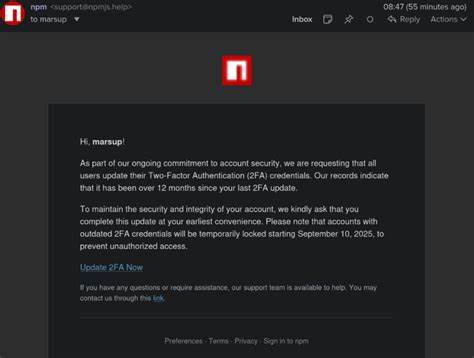

在现代软件开发领域,开源代码库如NPM(Node Package Manager)发挥着至关重要的作用,程序员们通过复用JavaScript代码包快速构建丰富互动的网页和应用。然而,2025年9月8日爆发的一场针对至少18个热门JavaScript代码包的黑客攻击,暴露了开源软件供应链安全的巨大隐患。此次事件影响的代码包被每周下载超过二十亿次,受影响范围之广和潜在风险之大令人震惊。攻击者通过成功诱骗一名维持这些项目的开发者,获取了其NPM账户的访问权限,并利用该权限植入了专门窃取加密货币的恶意代码。攻击者的手法极具欺骗性,借助伪造的NPM登录页面,通过钓鱼邮件成功骗取了一次性两步验证令牌,从而绕过了账户的双因素认证防护。随后他们篡改了受害者账户的电子邮件地址,防止开发者及时登录和发现异常。

由比利时安全公司Aikido监控代码库更新时发现的这次攻击,主要植入了一种能够在用户浏览器中拦截和篡改加密货币钱包交互的恶意代码。该代码不仅悄无声息地截取交易数据,还能重写交易目标地址,将资金秘密转入攻击者控制的钱包。令人震惊的是,用户界面显示的交易信息似乎完全正常,用户本人难以察觉其中异样。Aikido研究员Charlie Eriksen指出,这种恶意软件层层隐藏在网络流量和应用程序接口之间,篡改信息流的多个环节,极大地增加了检测难度。这起安全事件的曝光,不仅揭示了网络攻击者能够通过渗透软件供应链直接危及亿万互联网用户的隐私和资产安全,还向整个开源社区敲响了警钟。开发者Josh Junon在社交平台和HackerNews上坦诚承认被钓鱼攻击事件,并积极参与清理受影响代码包的工作。

业内安全专家普遍认为,若此次事件攻击者选择更具破坏性或广泛传播的恶意代码,后果将极其严重,可能引发一场大规模的软件供应链感染风暴。值得注意的是,攻击背后的钓鱼网站npmjs[.]help甚至仅在攻击前两天才注册,且利用了提供免费动态DNS服务的域名注册平台,显示出网络犯罪分子的迅速和敏捷。安全顾问Philippe Caturegli强调,攻击者仅凭一个被攻破的账户,就席卷了数十亿次下载量的代码库,令人震惊。类似的供应链攻击在今年8月也曾发生,当时另一个名为"nx"的开发工具包被植入恶意代码,收集用户的认证令牌并将信息公开放置在受害者的GitHub仓库中,成为公开的"信息泄露平台"。此类事件暴露出当前代码托管和发布流程在权限验证和代码提交源头追溯上的巨大漏洞。Aikido和其他安全专家呼吁主流代码仓库平台,如GitHub和NPM,必须提供更严格的身份验证措施,确保任何关键代码更新都经过维护者本人确认。

特别是针对广泛使用的热门代码包,需要引入高安全等级的认证流程,例如基于硬件安全密钥的防钓鱼双因素认证,以杜绝凭借密码和短信二步验证仍可绕过的安全缺口。国际计算机科学研究机构的Nicholas Weaver批评当前NPM对二步验证的要求存在疏漏,鼓励使用"钓鱼防护"认证方式,这能使攻击者即使窃取账户信息,也无法完全登录账户。网络安全领域知名专家Kevin Beaumont从更宏观的视角强调,现今全球数以亿计的软件项目,依赖极少数身兼多职且资源有限的开发人员维护,堪称软件供应链的"单点失败"。他形象地描述很多现代应用的生成过程像是一台机器盲目揉合数百个依赖库,仅靠极少数维护者的安全意识维持互联网生态的平稳运行。他指出,要根本杜绝类似攻击,仅仅增加技术防护还远远不够,更需整个开源社区、企业和平台三方共同提升安全文化,包括定期安全培训和钓鱼演练,强化开发者的反欺诈意识。在普通用户层面,专家建议安装浏览器安全插件,适当禁用未知脚本,并考虑通过沙盒等隔离技术限制浏览器权限,减少恶意代码实施攻击的成功率。

最终,供应链安全攻击案例的频繁出现,呼吁政府、企业和开源社区合作,制定严格的安全标准和审核机制,保障数字基础设施的安全稳定。作为网络安全从业者和开发者,深入理解和防范此类通过开发者账户入侵、传播恶意代码的攻击,对守护互联网生态系统的安全至关重要。在加密货币领域,钱包私钥和交易过程的高度敏感性,使得任何代码层面的劫持都可能导致财产巨大损失。未来,加强多重身份认证、自动化异常行为检测以及代码审计与签名,或将成为防止此类供应链攻击的关键举措。网络安全专家一致认为,开源技术固然带来了创新与便捷,但其安全隐患不容忽视。只有在源码提供方、开发者及使用者层层筑起坚固防线,才能真正抵御黑客的侵袭,保护用户的数字资产安全。

。