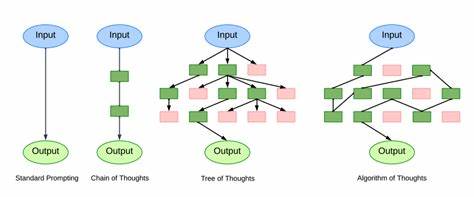

2025年,安全界再次迎来了Citrix Bleed 2漏洞的曝光,这一漏洞的编号为CVE-2025-5777,因其严重影响Citrix NetScaler ADC和NetScaler Gateway设备而引起广泛重视。与2023年爆发的Citrix Bleed漏洞颇为相似,Bleed 2依然可以使未授权的攻击者能够盗取用户会话Token,给企业安全架构带来了极大威胁。Citrix产品作为全球广泛使用的应用交付与网关解决方案,一旦发生漏洞利用事件,可能导致大量企业和组织的机密信息暴露,因此对该漏洞的深入解析和防护措施的普及尤为重要。 Citrix Bleed 2漏洞本质上是一种“越界读取”漏洞,攻击者利用构造异常的HTTP POST请求,通过修改登录请求参数login=的格式,实现对设备内存内容的直接访问。具体来说,漏洞利用了NetScaler设备处理<InitialValue></InitialValue>标签时的字符串格式化错误,尤其是函数snprintf中格式字符串“%.*s”的不当使用,导致设备返回内存中包含敏感信息的127字节数据。攻击者可通过持续发送多个请求,分批读取更多内存数据,进而获取用户认证令牌等重要信息。

这一漏洞的攻击矢量非常简便,无需对目标设备进行复杂的身份验证。只需向受影响的Citrix设备发送特制的POST请求,即可轻松读取部分内存数据。正因如此,安全研究人员和黑客组织均高度关注其攻击潜力。著名信息安全专家Kevin Beaumont指出,此漏洞正被广泛利用,尤其是政府背景的黑客组织和勒索软件黑客将其作为入侵初始阶段的核心工具之一,意图通过窃取认证会话权杖,快速横向移动并深化感染。 Citrix官方针对该漏洞迅速发布了安全补丁,建议所有管理员尽快升级设备固件。补丁的关键目标是修复字符串格式化函数中的代码缺陷,阻止未经授权的数据泄露。

同时,Citrix特别强调,更新后所有现有的ICA和PCoIP会话应立即断开,避免攻击者利用尚未终止的会话继续窃取数据。这一建议源于以前Citrix Bleed漏洞的教训,未关闭会话可能导致攻击者获得长期访问权限。 安全公司watchTowr和Horizon3对该漏洞进行了深度技术分析。watchTowr尝试复现攻击场景未全部成功,但Horizon3通过演示视频 पुष्टि了漏洞对用户会话令牌的实际盗取能力。视频中展示了如何通过多次构造恶意登录请求,提取会话内存数据,揭秘了漏洞的严重性与成瘾性。受到此漏洞威胁的设备,若未及时升级,将面临极大风险。

尽管Citrix官方表示至今尚无现实攻击案例,但业内大多数安全专家对该说法持怀疑态度。安全分析师Kevin Beaumont强烈批评Citrix的信息披露不透明,认为其忽视了客户安全需求,误导用户对风险的真实判断。根据ReliaQuest等安全公司的报告,自6月中旬以来,已有大量可疑网络活动围绕着CVE-2025-5777展开,攻击者在全球范围内积极尝试漏洞利用,充分展现了其黑产价值。 从技术层面谈,Citrix Bleed 2漏洞的根源在于内存管理与字符串格式化函数的处理不当。漏洞利用中,恶意请求不会校验参数的完整性和格式,直接传递给低层函数后,导致读取了未经授权的内存区域。与之相关的设备配置如虚拟VPN服务器、ICA代理、无客户端VPN(CVPN)、RDP代理以及AAA身份认证虚拟服务器等均存在风险。

此类设备多用作远程访问网关,一旦被攻破,将极大威胁整个企业网络的安全边界。 防御该漏洞的最佳实践首先是确保Citrix设备固件及时升级至官方最新版本,安装补丁能够根本性堵塞越权读取通道。其次,对所有已建立的远程访问会话进行管理,必要时强制断开过期或有风险的连接,同时提升日志审计力度,监控异常登录请求和内存泄露迹象。企业网络安全团队应加强针对Citrix设备的安全监测,结合入侵检测系统和行为分析,实现早期预警和快速响应。 此外,构建多重身份认证体系和最小权限访问策略可有效降低攻击者利用窃取的Token横向活动的危害。用户访问令牌被窃后,若无附加认证,攻击范围将极为广泛。

通过限制用户权限范围及访问时段,加强账户行为异常监测,可极大削弱攻击链的后续影响。 当前,Citrix Bleed 2不仅是技术安全问题更是信息透明和客户信任的考验。Citrix作为全球重要的企业级网络设备提供商,其在漏洞信息公开和响应速度方面受到挑战。保障信息安全,保护客户利益,正成为其亟待解决的关键任务之一。借鉴此次事件,业界呼吁相关供应商建立更有效的漏洞响应机制,加强与安全社区的合作,提升整体安全防御能力。 总结来看,Citrix Bleed 2漏洞因其简单易用的利用方式和敏感信息泄露风险,已成为当下网络安全领域最受关注的漏洞之一。

它提醒所有依赖远程访问解决方案的企业和机构,严肃对待产品安全升级与风险管理,避免因一个漏洞引发更广泛的安全事件。积极采取修复措施、强化访问控制与监测手段,是防范类似漏洞造成损失的根本出路。网络安全的战场从未平静,我们必须不断学习与应对,才能守护数字世界的安全和信任。